Zero Trust Network Access (ZTNA)とは?

一般的なZTNAの使用例

- プライベート・アプリケーションへのリモート・アクセスの保護

企業は、シームレスなコラボレーションのために、ビジネスクリティカルなアプリケーションを複数のクラウド環境に移動させるが、その際、接続する各デバイスを監視して、アプリケーションへのアクセスを保護し、データの流出を防ぐことが特に課題となる。ZTNAは、場所やデバイスを問わず、プライベート・アプリケーションへの適応的でコンテキストを意識したアクセスを可能にします。アプリケーションへのアクセスは、明示的に許可されない限り、デフォルトで拒否される。アプリケーション・アクセスのコンテキストには、ユーザーID、デバイスの種類、ユーザーの所在地、デバイスのセキュリティ・ポスチャーなどが含まれます。 - VPNとMPLS接続の置き換え

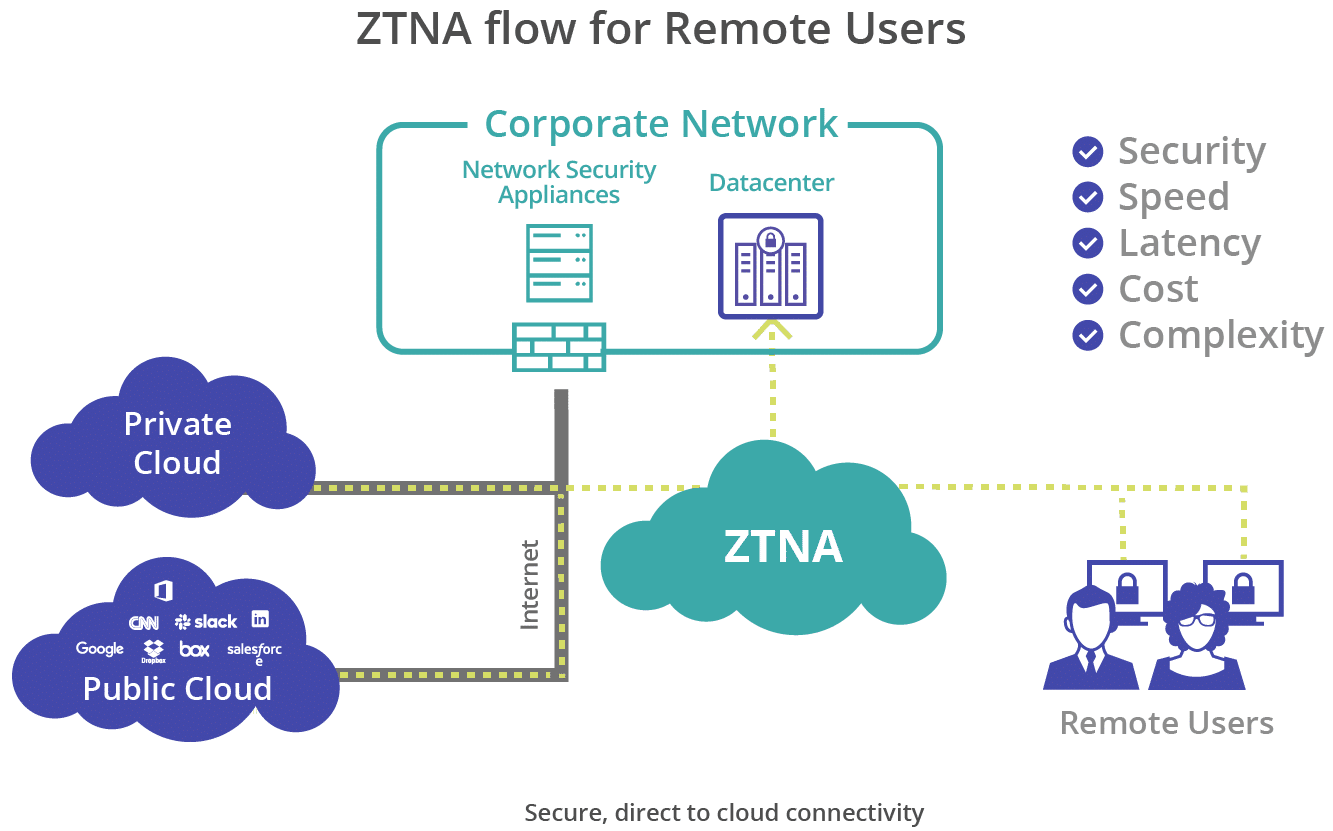

クラウドファーストの展開において、VPNアーキテクチャは時間がかかり、逆効果です。ソフトウェアやハードウェアを多用するVPNを通じてすべてのリモートユーザーのアクセスを保護することは、設備投資と帯域幅コストを増大させる可能性があります。ZTNAは、企業リソースへの高速なダイレクト・ツー・クラウドアクセスを提供し、ネットワークの複雑さ、コスト、待ち時間を削減するとともに、パフォーマンスを大幅に向上させ、リモートワークフォースの導入を促進します。 - ユーザーアクセスの制限

従来のセキュリティ・ソリューションの広範な境界ベースのセキュリティ・アプローチでは、有効なログイン・キーを持つユーザーであれば誰でもネットワークにフル・アクセスできるため、機密性の高い企業リソースが侵害されたアカウントや内部の脅威に過度にさらされることになる。基礎となるネットワーク全体へのアクセスを獲得したハッカーは、検知されずに内部システム内を自由に動き回ることができます。ZTNAは最小権限によるアクセス制御を実施し、特定のアプリケーションへのユーザーアクセスを「知る必要がある」ベースで厳密に制限します。すべての接続リクエストは、内部リソースへのアクセスを許可する前に検証されます。

ZTNAのメリット

ネットワークのマイクロセグメンテーション

ZTNAは、企業がソフトウェアで定義された境界線を作成し、企業ネットワークを複数のマイクロセグメントに分割することで、脅威の横移動を防止し、侵入時の攻撃対象範囲を縮小することができます。

インターネット上でアプリケーションを見えなくする

ZTNAは、仮想ダークネットを構築し、公衆インターネット上でのアプリケーション発見を防止することで、インターネット上のデータ暴露、マルウェア、DDoS攻撃から組織を保護します。

レガシーアプリケーションへのアクセスを確保する

ZTNAは、プライベートデータセンターでホストされているレガシーアプリケーションにもそのメリットを拡大し、安全な接続を促進し、Webアプリケーションと同じレベルのセキュリティ上の利点を提供することができます。

ユーザーエクスペリエンスを向上させる

ZTNAは、プライベートアプリケーションへの安全、高速、中断のないダイレクトツークラウドアクセスを可能にし、SaaSとプライベートアプリケーションの両方にアクセスするリモートユーザーに一貫した体験を提供します。

VPNとZTNAの違いは何ですか?

ネットワークレベルのアクセスとアプリケーションレベルのアクセス: VPNは、有効なログインキーがあれば、どのユーザーでも完全なプライベートネットワークへのアクセスを許可します。ZTNAは、ユーザーのアクセスを特定のアプリケーションに制限することで、あらゆるサイバー攻撃の際にデータの露出や脅威の横移動を制限しています。

ネットワークレベルのアクセスとアプリケーションレベルのアクセス: VPNは、有効なログインキーがあれば、どのユーザーでも完全なプライベートネットワークへのアクセスを許可します。ZTNAは、ユーザーのアクセスを特定のアプリケーションに制限することで、あらゆるサイバー攻撃の際にデータの露出や脅威の横移動を制限しています。

ユーザー・アクティビティの深い可視性:VPNにはアプリケーションレベルの制御がなく、プライベートネットワーク内に入った後のユーザーの行動を可視化することができません。ZTNAは、すべてのユーザー行動をログに記録し、ユーザーの行動とリスクをより深く可視化して監視することで、アプリケーション内の機密コンテンツを保護するための、情報に基づいたデータ中心の制御を実施します。ログはSIEMツールに供給され、ユーザーの行動と脅威をリアルタイムで一元的に可視化することができます。ZTNAはさらに、エンドポイント・セキュリティ・ソリューションと統合することで、デバイスのセキュリティ・ポスチャの継続的な評価に基づいて適応的なアクセスを可能にすることができる。

エンドポイントポスチャーの評価 VPN接続では、エンドユーザーデバイスがもたらすリスクは考慮されません。危険なデバイスやマルウェアに感染したデバイスは、簡単にサーバーに接続し、内部リソースにアクセスすることができます。ZTNAは、接続するデバイスのセキュリティ姿勢を検証することで継続的な評価を行い、その時点で必要とされるデバイスの信頼性に基づいて、リソースへの適応的なアクセスを可能にします。リスクが検出された場合は、デバイスの接続を直ちに終了します。

エンドポイントポスチャーの評価 VPN接続では、エンドユーザーデバイスがもたらすリスクは考慮されません。危険なデバイスやマルウェアに感染したデバイスは、簡単にサーバーに接続し、内部リソースにアクセスすることができます。ZTNAは、接続するデバイスのセキュリティ姿勢を検証することで継続的な評価を行い、その時点で必要とされるデバイスの信頼性に基づいて、リソースへの適応的なアクセスを可能にします。リスクが検出された場合は、デバイスの接続を直ちに終了します。

ユーザー・エクスペリエンス:VPNは、ますます分散化するワークフォース・シナリオに対応するようには設計されていません。中央集中型のVPNハブを介してすべてのユーザー接続をバックホールすることは、帯域幅とパフォーマンスの問題を引き起こし、ユーザーエクスペリエンスが劣ることにつながります。ZTNAを使用すれば、ユーザーはアプリケーションへの直接接続を確立でき、IaaS環境やプライベートデータセンターでホストされている企業リソースへの高速で安全なアクセスが可能になります。

コスト削減:ZTNAでは、高価なVPNハードウェアを調達したり、各データセンターで複雑なインフラ設定を管理したりする必要がありません。さらに、リモートユーザーは、セキュアな接続を確立するために、リソースを大量に消費する追加のVPNクライアントを必要としません。

ZTNAの仕組みは?

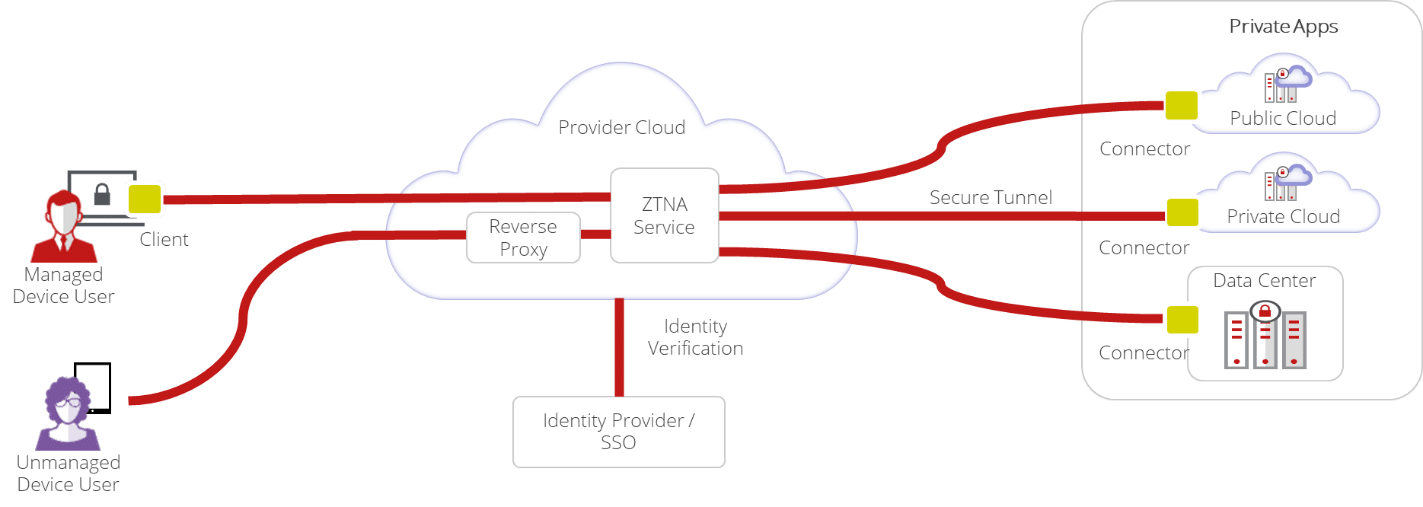

プライベートアプリケーションと同じ顧客ネットワークにインストールされたコネクタソフトウェアは、安全で暗号化されたトンネルを通じて、クラウド上でホストされているサービス(またはブローカー)へのアウトバウンド接続を確立します。サービスは、顧客ネットワークへのプライベートトラフィックのイグレスポイントであり、主に次のような役割を果たします:

- 接続するユーザーを確認し、IDプロバイダーを通じて身元を認証すること。

- ユーザー端末のセキュリティ態勢を検証する。

- セキュアトンネルを介した特定のアプリケーションへのアクセスをプロビジョニングします。

ZTNAサービスへのアウトバウンド(インサイドアウト)接続により、組織はアプリケーションアクセス用にインバウンドファイアウォールポートを開く必要がないため、パブリックインターネットに直接さらされることがなく、DDoS、マルウェア、その他のオンライン攻撃から保護されます。

ZTNAは、マネージドデバイスとアンマネージドデバイスの両方に対応することができます。管理対象デバイスは、クライアントベースのアプローチをとり、企業が所有するクライアントまたはエージェントがデバイスにインストールされます。クライアントは、デバイス情報を取得し、その詳細をZTNAサービスと共有する責任を負います。接続は、ユーザーの身元とデバイスのセキュリティ態勢を確認した上で、アプリケーションと確立されます。

管理されていないデバイスは、クライアントレスまたはリバースプロキシベースのアプローチに従います。デバイスは、認証とアプリケーションアクセスのために、ブラウザ主導のセッションを通じてZTNAサービスに接続します。このため、サードパーティーのユーザー、パートナー、従業員が個人所有のデバイスやBYOデバイスで接続する場合には魅力的ですが、クライアントレスZTNAの導入は、RDP、SSH、VNC、HTTPなど、Webブラウザがサポートするアプリケーションプロトコルに限定されています。

スカイハイの紹介Private Access

スカイハイ Private Accessは、場所やデバイスを問わず、プライベート・アプリケーションへのきめ細かな「ゼロ・トラスト」アクセスを可能にする業界初のデータ・アウェア・ソリューションであり、ZTNAを介したデータ連携を保護する統合data loss prevention (DLP)機能を提供します。