リソース

インテリジェンス・ダイジェスト

ランサムウェアの進化

攻撃はファイル暗号化から恐喝のためのデータ流出へと焦点を移す

Rodman Ramezanian - Global Cloud Threat Leadによるものです。

2023年6月30日 7分で読む

米連邦捜査局(FBI)、サイバーセキュリティ・インフラストラクチャ・セキュリティ局(CISA)、オーストラリア・サイバーセキュリティ・センター(ACSC)が共同で発表した最近の勧告では、BianLianランサムウェアと恐喝グループがもたらす脅威の高まりについて詳述している。このサイバー犯罪グループは2022年6月から活動しており、ランサムウェアによる被害者ファイルの暗号化は、脅迫や恐喝を目的とした被害者データの流出へと移行しているようだ。

通常、有効なリモート・デスクトップ・プロトコル(RDP)認証情報を介してアクセスするBianLianのランサムウェア・キャンペーンは、教育、医療、重要インフラ、銀行、金融サービスおよび保険、メディアおよびエンターテイメント、製造、およびその他の垂直方向の有名な組織を標的としています。

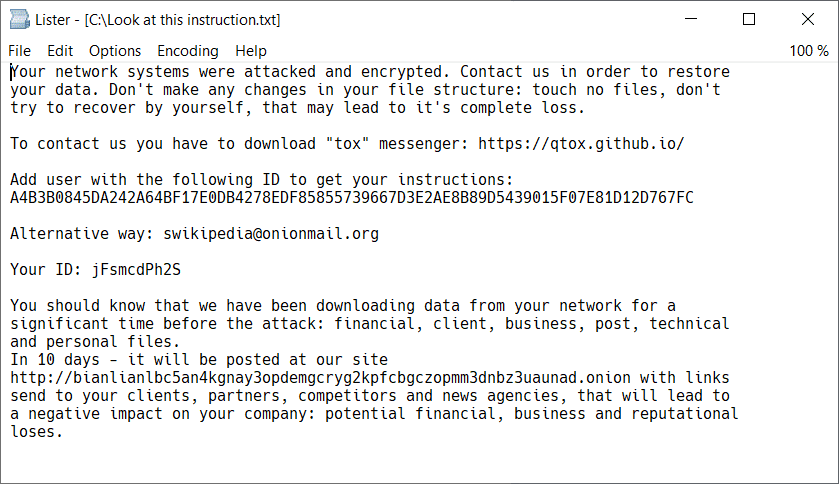

勧告によると、「BianLianグループは、被害者に身代金の支払いを迫るために、例えば、侵害されたネットワーク上のプリンターに身代金のメモを印刷するなど、さらなるテクニックを駆使している。また、被害企業の従業員は、BianLianグループに関連する人物から脅迫電話を受けたと報告している。"

各情報機関から提示された多くの注意事項や推奨事項の中で、この勧告は、攻撃面を減らし、無許可の横移動の機会を拒否するために、組織が「......RDPおよびその他のリモートデスクトップサービスの使用を厳密に制限すること」の重要性を概説している。BianLianグループは、他のほとんどのランサムウェアグループとは異なり、未承諾のフィッシングメールのみに依存するオーソドックスな戦術、技術、手順(TTPs)ではなく、主にリモートアクセスツールの技術的悪用に依存しているため、これは特に重要です。

BianLian のランサムウェアの最新型は、「ファイル転送プロトコルと、クラウドストレージにファイルを同期するためのツール Rclone を使用してデータを流出させます。FBI は、BianLian のグループ・アクターが Rclone やその他のファイルを、一般的で通常チェックされていないフォルダにインストールしていることを確認しています... ACSC は、BianLian のグループ・アクターが被害者のデータを流出させるために Mega ファイル共有サービスを使用していることを確認しています。

なぜこのような事件が起こるのでしょうか?

今日、ランサムウェアはそれ自体が脅威のベクトルであるため、必ずしも「斬新」とは言えないだろう。データが存在する場所には、脅威行為者がこの機密情報を人質に取り、その解放のために支払いを要求する隙がある。このコンセプトは、マルウェア感染の黎明期にまで遡るもので、「エイズ・ウイルス」株がランサムウェアの最初の事例の1つとして登場しました。

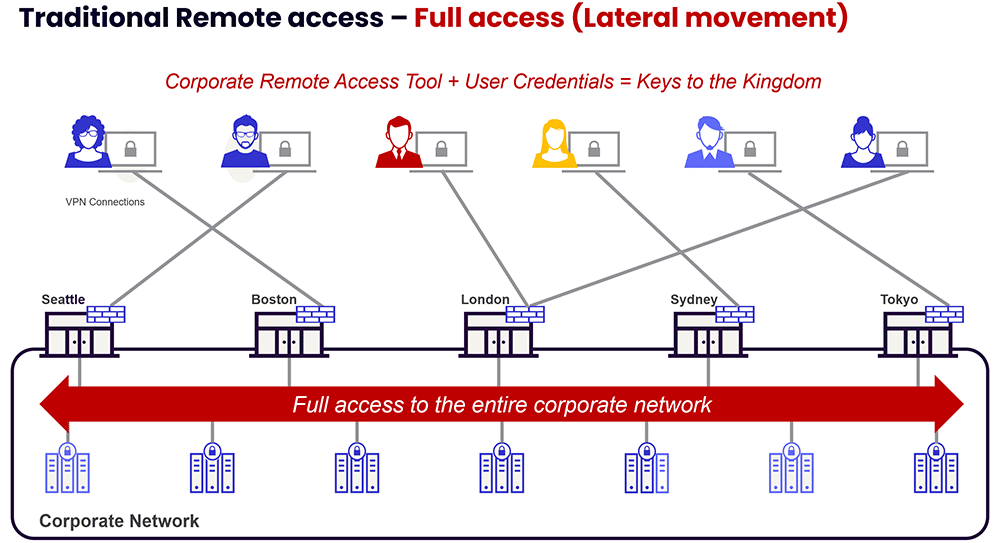

被害者組織が従来のランサムウェアの支払い要求に応じる姿勢を強めているため、ランサムウェアグループの間では、恐喝とデータ窃盗のアプローチが引き続き人気を集めている。この刷新された「手口」では、脅威行為者は最初のアクセスを獲得し、被害者のネットワーク全体を横方向に移動し、その後の流出のために機密データや貴重なデータを見つけ、ランサムウェアのペイロードを展開し、最終的に要求を出します。その時点から、被害者組織が最初の身代金要求を支払わない場合、脅威行為者は盗んだデータをオンラインで流出させると脅します。

残念なことに、この新しく改良された二重の恐喝モデルは、サイバー犯罪者とその脅威キャンペーンの間でより強い支持を集めている。

何ができるのか?

最低限、基礎的なセキュリティ・ガイドラインと多要素認証は、可能な限り有効にし、使用すべきである。これは前述のアドバイザリーで特に "フィッシングに強い多要素認証 "と呼ばれている。BianLianは、静的で有効な認証情報がどのように取得され、被害者のインフラへのより大きなアクセスを促進するために悪用されているかを示す、新たな例となった。

ランサムウェアは、その名が示すように、被害者組織のデータを人質にして身代金を要求することに主眼を置いている(この推測にポイントはない)。どうやって?伝統的に、これは被害者のファイルを暗号化することによって行われます。脅威グループの暗号化アルゴリズムを使用して組織のファイルが人質に取られた場合、Avast のチームは BianLian 固有の復号化ツールを開発し、被害者が暗号化されたデータを無料で取り戻し、攻撃者への身代金の支払いを回避できるようにしました。

さらに、企業は、BianLian 感染を検出、修復、防止するために、適切なプラットフォームで既知の「侵害の指標(Indicators of Compromise:IOC)」を活用することが強く推奨される。

各情報機関が勧告の中で指摘しているように、攻撃表面の縮小は、特に横方向への移動がここでも一般的な TTP であると思われる場合には、考慮すべき重要なリスク軽減手法である。RDP やリモートデスクトップサービスを厳しく制限することは、Lapsus$ や Venus のような最近の脅威に対する一般的な推奨事項であり、BianLian に対しても同様に真剣に取り組むべき事項の一つである。

当然のことながら、今日の企業は、分散した環境でワークフォース が機能し、コラボレーションできるようにするために、リモート・ アクセス・サービスや機能に大きく依存しています。このため、既存の RDP ツールを単に「廃止」するという強引なアプローチは、現実的ではないかもしれません。その代わりに、組織は、リモート・デスクトップの使用と悪用に関連する根本的なリスクを可能な限り軽減する方法を見つける必要があります。

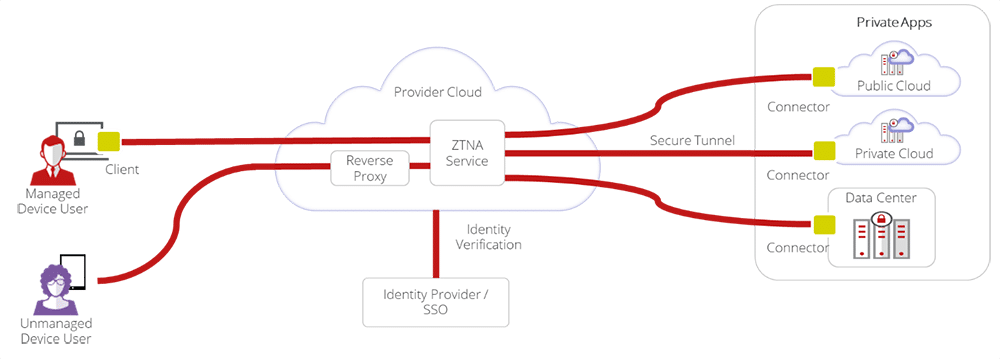

一例として、Zero Trust Network Access (ZTNA)の原則に沿うことで、攻撃サーフェスの削減に大きく貢献できます。これは、あらゆるリソースへのアクセスをデフォルトで拒否することを意味します。つまり、あらゆるリソースへのアクセスがデフォルトで拒否されます。内部またはリモートに関係なく、すべてのユーザーとデバイスは安全でなくリスクが高いと想定され、RDP接続サービスを含む機密性の高いプライベートリソースへのアクセスを許可する前に、その身元とセキュリティ態勢を検証する必要があります。

ZTNAにより、企業はソフトウェア定義の境界線を作成し、企業ネットワークを複数のマイクロセグメントに分割することができます。特定のアプリケーションや内部リソースへの「最小特権」アクセスのみを許可し、有効なログインキーを持つユーザーにはネットワーク全体へのアクセスを許可しないことで、攻撃対象領域を劇的に縮小し、侵害されたアカウントやデバイスからの脅威の横展開を防止します。

参考文献

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-136a

- https://www.cisa.gov/sites/default/files/publications/fact-sheet-implementing-phishing-resistant-mfa-508c.pdf

- https://decoded.avast.io/threatresearch/decrypted-bianlian-ransomware/

- https://www.bleepingcomputer.com/news/security/venus-ransomware-targets-publicly-exposed-remote-desktop-services/

Skyhigh Security?

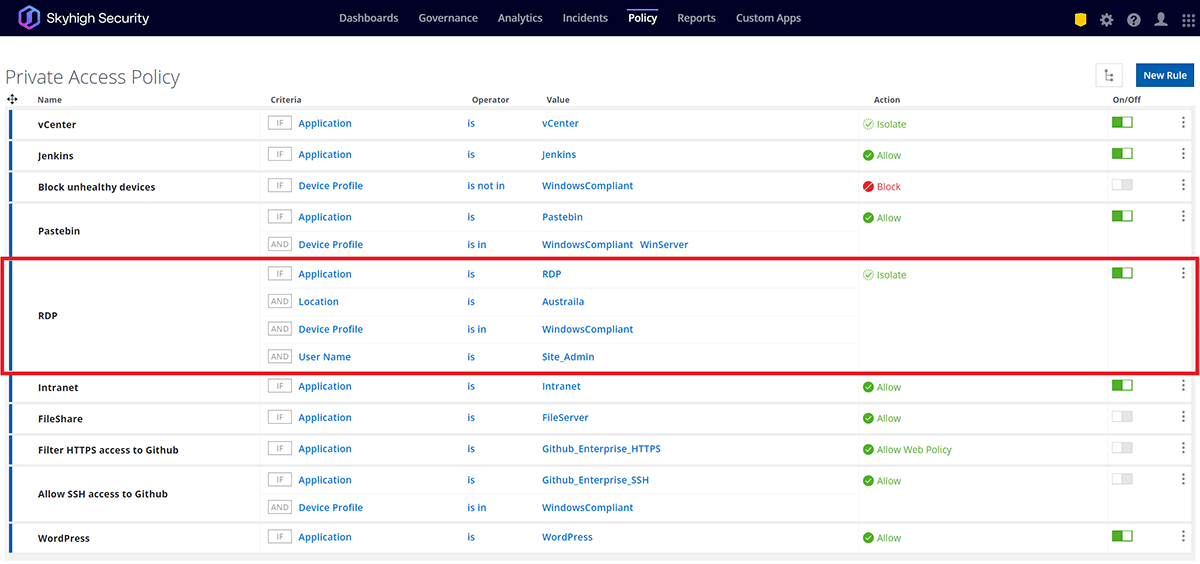

- Private Accessポリシー・ルールを活用して、プライベート・アプリケーションへのアクセスを直接制御し、横移動のリスクを排除します。

- 社内外を問わず、企業リソースへのアクセスを要求する管理対象/非管理対象デバイスのデバイスプロファイルとポスチャーアセスメントを定義する。

- 構成監査を有効にして、無制限のアクセスにさらされるサービスを発見し、監視する。

- 最初のログインにとどまらず、ユーザーの移動、行動、企業サービスへのアクセス、場所、その他多くの潜在的な異常を含むユーザー活動を評価する。

- 管理されていないデバイスをブロックし、多要素認証やその他多くのコンテキストアクセスポリシーを実施することで、盗まれたクラウドアプリケーション認証情報の再利用を阻止します。

サイバーセキュリティ業界で11年以上の豊富な経験を持つRodman Ramezanianは、エンタープライズ・クラウド・セキュリティ・アドバイザーとして、Skyhigh Security でテクニカル・アドバイザリー、イネーブルメント、ソリューション・デザイン、アーキテクチャを担当しています。この職務において、Rodmanは主にオーストラリア連邦政府、防衛、および企業組織を対象としている。

Rodmanは、敵対的脅威インテリジェンス、サイバー犯罪、データ保護、クラウドセキュリティの分野を専門としています。現在、CISSP、CCSP、CISA、CDPSE、Microsoft Azure、MITRE ATT&CK CTIの各認定を取得しています。

ロッドマンは、複雑な事柄をシンプルな言葉で表現することに強い情熱を持ち、一般の人々や新しいセキュリティ専門家がサイバーセキュリティの何を、なぜ、どのように理解できるように支援します。

アタックハイライト

- BianLian の脅威当事者は、外部の初期アクセスブローカーやフィッシング技術から取得した、有効かつ侵害されたリモートデスクトッププロトコル(RDP)の認証情報を活用して、被害者のネットワークに初期アクセスします。

- 悪用に成功すると、悪意のあるウェブ・シェル・スクリプトを感染したシステム上に展開し、システム・コマンドのリモート実行に備える。

- BianLian のグループアクターは、各被害者に固有のカスタムバックドアを埋め込み、リモート管理およびアクセスソフトウェア(TeamViewer、Atera Agent、SplashTop、AnyDesk など)をインストールして、永続化とコマンド&コントロールを行います。

- そして、脅威行為者は有効なアカウントを使ってネットワーク内を横移動し、他の追随活動を行う。

- 最終的に恐喝目的でデータを流出させるために、このグループはファイル転送プロトコル(FTP)とクラウドストレージインフラに向けたファイル同期ツールであるRcloneを組み合わせて使用している。