फेडरल ब्यूरो ऑफ इन्वेस्टिगेशन (एफबीआई), साइबर सिक्योरिटी एंड इंफ्रास्ट्रक्चर सिक्योरिटी एजेंसी (सीआईएसए) और ऑस्ट्रेलियन साइबर सिक्योरिटी सेंटर (एसीएससी) द्वारा संयुक्त रूप से जारी एक हालिया एडवाइजरी में बियांलियन रैंसमवेयर और जबरन वसूली समूह द्वारा उत्पन्न खतरों का विवरण दिया गया है। जून 2022 से सक्रिय साइबर आपराधिक समूह के साथ, ऐसा प्रतीत होता है कि रैंसमवेयर भुगतान के लिए पीड़ित फ़ाइलों के अधिक पारंपरिक एन्क्रिप्शन को अब ब्लैकमेल और जबरन वसूली के उद्देश्यों के लिए समझौता किए गए डेटा के निष्कासन में स्थानांतरित कर दिया गया है।

आमतौर पर वैध Remote Desktop Protocol (RDP) क्रेडेंशियल्स के माध्यम से पहुंच प्राप्त करते हुए, BianLian के रैंसमवेयर अभियान ने शिक्षा, स्वास्थ्य सेवा, महत्वपूर्ण बुनियादी ढांचे, बैंकिंग, वित्तीय सेवाओं और बीमा, मीडिया और मनोरंजन, विनिर्माण और अन्य वर्टिकल में प्रसिद्ध संगठनों को लक्षित किया है।

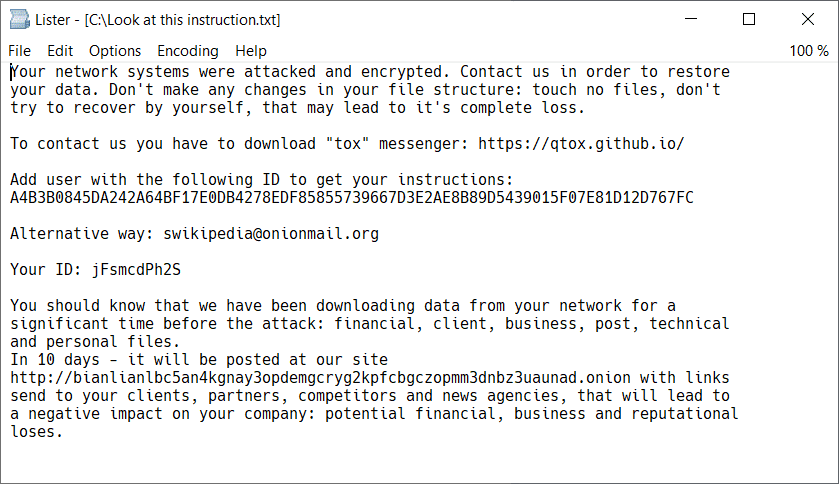

एडवाइजरी के अनुसार, "BianLian समूह पीड़ित पर फिरौती का भुगतान करने के लिए दबाव डालने के लिए अतिरिक्त तकनीकों में संलग्न है; उदाहरण के लिए, छेड़छाड़ किए गए नेटवर्क पर प्रिंटर पर फिरौती नोट प्रिंट करना। पीड़ित कंपनियों के कर्मचारियों ने भी BianLian समूह से जुड़े व्यक्तियों से धमकी भरे टेलीफोन कॉल प्राप्त करने की सूचना दी।

चित्र 1. BianLian नमूना फिरौती नोट

चित्र 1. BianLian नमूना फिरौती नोट

संबंधित खुफिया एजेंसियों द्वारा दी गई कई सावधानियों और सिफारिशों के बीच, सलाहकार संगठनों के महत्व को रेखांकित करता है "... आरडीपी और अन्य दूरस्थ डेस्कटॉप सेवाओं के उपयोग को सख्ती से सीमित करना ..." हमले की सतहों को कम करने और अनधिकृत पार्श्व आंदोलनों के अवसरों से इनकार करने के लिए। यह विशेष रूप से महत्वपूर्ण है क्योंकि BianLian समूह, अधिकांश अन्य रैंसमवेयर समूहों के विपरीत, मुख्य रूप से अधिक रूढ़िवादी रणनीति, तकनीक और प्रक्रियाओं (TTPs) के बजाय दूरस्थ पहुँच उपकरणों के तकनीकी शोषण पर निर्भर करता है, जो पूरी तरह से अवांछित फ़िशिंग ईमेल पर निर्भर करता है।

डेटा एक्सफिल्ट्रेशन पर एक मजबूत फोकस के साथ, BianLian के रैंसमवेयर स्ट्रेन का यह नवीनतम पुनरावृत्ति "फ़ाइल ट्रांसफर प्रोटोकॉल और Rclone का उपयोग करता है, जो डेटा को बाहर निकालने के लिए फ़ाइलों को क्लाउड स्टोरेज में सिंक करने के लिए उपयोग किया जाने वाला टूल है। एफबीआई ने देखा कि BianLian समूह के अभिनेता Rclone और अन्य फ़ाइलों को सामान्य और आमतौर पर अनियंत्रित फ़ोल्डरों में स्थापित करते हैं ... एसीएससी ने देखा कि बियानलियन समूह के अभिनेता पीड़ित डेटा को बाहर निकालने के लिए मेगा फ़ाइल-साझाकरण सेवा का उपयोग करते हैं।

ये घटनाएं क्यों होती हैं?

आज, रैंसमवेयर अपने स्वयं के खतरे वेक्टर के रूप में बिल्कुल "उपन्यास" नहीं माना जाएगा। जहां डेटा है, वहां धमकी देने वाले अभिनेताओं के लिए इस संवेदनशील जानकारी को बंधक बनाने और इसकी रिहाई के लिए भुगतान की मांग करने के लिए एक उद्घाटन है। यह अवधारणा मैलवेयर संक्रमण के शुरुआती दिनों में वापस आती है, जब "एड्स वायरस" तनाव रैंसमवेयर के पहले उदाहरणों में से एक के रूप में दृश्य पर आया था।

रैंसमवेयर समूहों के बीच जबरन वसूली और डेटा चोरी का दृष्टिकोण लोकप्रियता में वृद्धि जारी है, क्योंकि पीड़ित संगठन पारंपरिक रैंसमवेयर भुगतान मांगों को देने पर सख्त रुख अपना रहे हैं। इस संशोधित "मोडस ऑपरेंडी" के साथ, धमकी देने वाले अभिनेता अपनी प्रारंभिक पहुंच प्राप्त करते हैं, पीड़ित के नेटवर्क में बाद में आगे बढ़ते हैं, बाद के निष्कासन के लिए संवेदनशील/मूल्यवान डेटा ढूंढते हैं, अपने रैंसमवेयर पेलोड को तैनात करते हैं, और अंततः अपनी मांगों को जारी करते हैं। उस बिंदु से, यदि पीड़ित संगठन प्रारंभिक फिरौती की मांग का भुगतान नहीं करता है, तो धमकी देने वाले अभिनेता चोरी किए गए डेटा को ऑनलाइन लीक करने की धमकी देंगे।

दुर्भाग्य से, यह नया और बेहतर डबल एक्सटॉर्शन मॉडल साइबर अपराधियों और उनके धमकी अभियानों के बीच मजबूत कर्षण प्राप्त कर रहा है, जिसमें वे प्रभावित सिस्टम को डिक्रिप्ट करने और पीड़ित के चोरी किए गए डेटा को लीक नहीं करने के लिए अलग-अलग भुगतान की मांग करते हैं।

क्या किया जा सकता है?

न्यूनतम के रूप में, मूलभूत सुरक्षा दिशानिर्देशों और मल्टीफैक्टर प्रमाणीकरण को सक्षम किया जाना चाहिए और जहां भी संभव हो उपयोग किया जाना चाहिए। इसे विशेष रूप से उपरोक्त सलाहकार में "फ़िशिंग-प्रतिरोधी मल्टीफैक्टर प्रमाणीकरण" के रूप में कहा जाता है। BianLian अभी तक एक और उदाहरण के रूप में कार्य करता है कि पीड़ित के बुनियादी ढांचे में अधिक पहुंच की सुविधा के लिए स्थिर, वैध क्रेडेंशियल्स कैसे प्राप्त किए जा रहे हैं और उनका शोषण किया जा रहा है।

रैंसमवेयर, जैसा कि नाम से पता चलता है, मुख्य रूप से फिरौती के लिए पीड़ित संगठन के डेटा को बंधक बनाने पर केंद्रित है (अनुमान लगाने के लिए कोई अंक नहीं)। कैसा? परंपरागत रूप से, यह पीड़ित की फाइलों को एन्क्रिप्ट करके किया जाता है। यदि आपके संगठन की फ़ाइलों को धमकी समूह के एन्क्रिप्शन एल्गोरिदम का उपयोग करके बंधक बना लिया गया है, तो Avast की टीम ने पीड़ितों को उनके एन्क्रिप्टेड डेटा को मुफ्त में पुनर्प्राप्त करने और हमलावरों को फिरौती का भुगतान करने से बचने में मदद करने के लिए एक BianLian-विशिष्ट डिक्रिप्शन टूल विकसित किया है।

इसके अतिरिक्त, संगठनों को BianLian संक्रमणों का पता लगाने, उपचार करने और रोकने के लिए अपने उपयुक्त प्लेटफार्मों में ज्ञात संकेतक (IOC) का लाभ उठाने के लिए दृढ़ता से प्रोत्साहित किया जाता है।

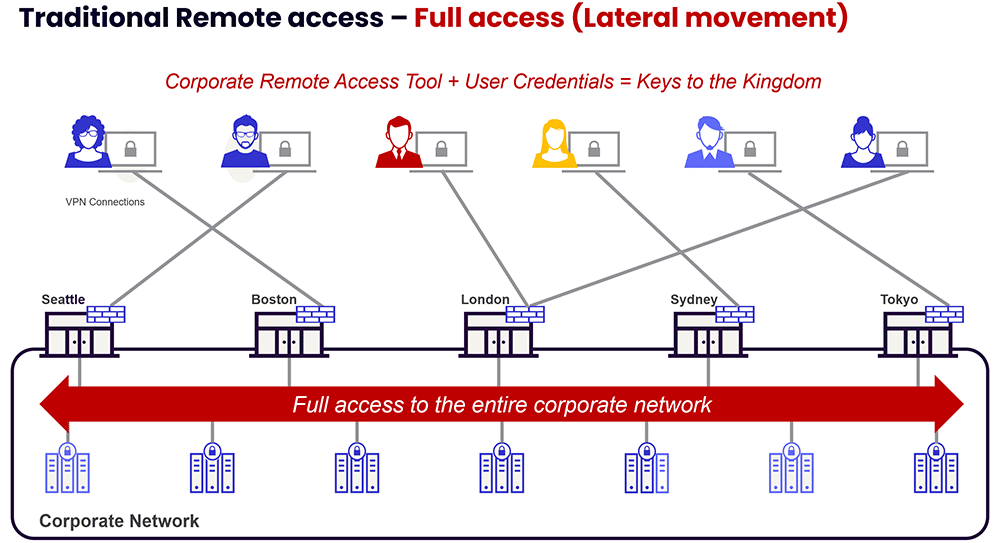

जैसा कि संबंधित खुफिया एजेंसियों ने अपनी सलाह में बताया है, हमले की सतह में कमी एक महत्वपूर्ण जोखिम शमन तकनीक है जिस पर विचार किया जाना चाहिए, खासकर जब पार्श्व आंदोलन यहां एक और आम टीटीपी प्रतीत होता है। आरडीपी और दूरस्थ डेस्कटॉप सेवाओं को सख्ती से सीमित करना लैप्सस और वीनस जैसे हालिया खतरों के लिए दी जाने वाली एक आम सिफारिश है, और यह एक है जिसे बियानलियन के लिए समान रूप से गंभीरता से लिया जाना चाहिए।

जाहिर है, आज के संगठन रिमोट एक्सेस सेवाओं और क्षमताओं पर बहुत अधिक भरोसा करते हैं ताकि उनके कार्यबल वितरित सेटिंग्स में कार्य कर सकें और सहयोग कर सकें। इस कारण से, मौजूदा आरडीपी उपकरणों के साथ बस "दूर" करके भारी-भरकम दृष्टिकोण अपनाना संभव नहीं हो सकता है। इसके बजाय, संगठनों को जहां भी संभव हो, दूरस्थ डेस्कटॉप उपयोग और शोषण से जुड़े अंतर्निहित जोखिमों को कम करने के तरीके खोजने चाहिए।

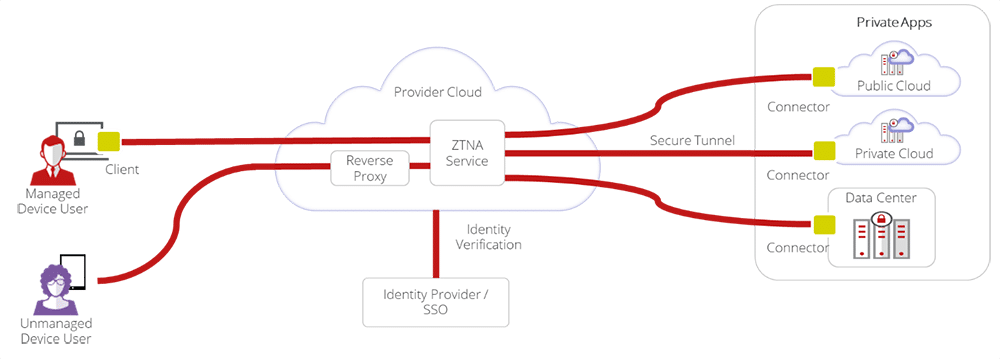

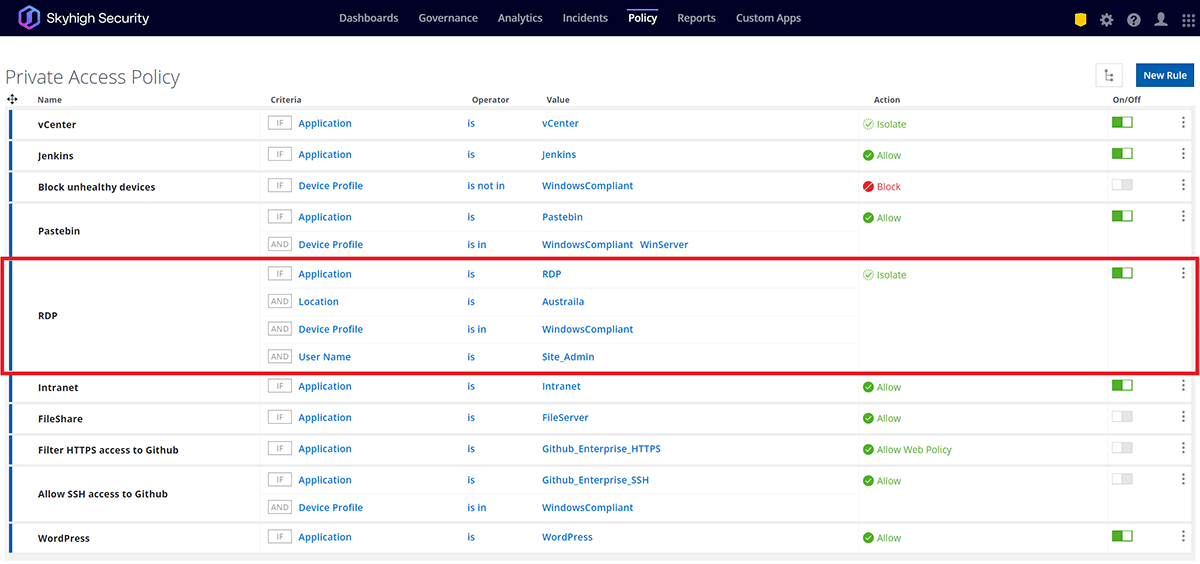

एक उदाहरण के रूप में, के सिद्धांतों के साथ संरेखित करना Zero Trust Network Access (ZTNA) हमले की सतह में कमी के साथ बहुत सहायता कर सकता है - जिसका अर्थ है कि किसी भी संसाधन तक पहुंच डिफ़ॉल्ट रूप से अस्वीकार कर दी जाती है। प्रत्येक उपयोगकर्ता और डिवाइस, चाहे वह आंतरिक हो या दूरस्थ, को असुरक्षित और जोखिम भरा माना जाता है, और RDP कनेक्टिविटी सेवाओं सहित संवेदनशील निजी संसाधनों तक पहुंच प्रदान करने से पहले उनकी पहचान और सुरक्षा स्थिति को सत्यापित किया जाना चाहिए।

ZTNA संगठनों को सॉफ़्टवेयर-परिभाषित परिधि बनाने और कॉर्पोरेट नेटवर्क को कई माइक्रो-सेगमेंट में विभाजित करने की अनुमति देता है। केवल विशिष्ट अनुप्रयोगों और आंतरिक संसाधनों तक "कम से कम विशेषाधिकार" पहुंच की अनुमति देकर - वैध लॉगिन कुंजी वाले किसी भी उपयोगकर्ता के लिए संपूर्ण अंतर्निहित नेटवर्क नहीं - हमले की सतह नाटकीय रूप से कम हो जाती है, जिससे समझौता किए गए खातों या उपकरणों से खतरों के पार्श्व आंदोलन को रोका जा सकता है।

संदर्भ: