Sebuah peringatan terbaru yang dirilis bersama oleh Biro Investigasi Federal (FBI), Badan Keamanan Siber dan Infrastruktur (CISA), dan Pusat Keamanan Siber Australia (ACSC) merinci peningkatan ancaman yang ditimbulkan oleh kelompok ransomware dan pemerasan BianLian. Dengan aktifnya kelompok penjahat siber ini sejak Juni 2022, tampaknya enkripsi file korban yang lebih konvensional untuk pembayaran ransomware kini telah bergeser ke eksfiltrasi data yang disusupi untuk tujuan pemerasan dan pemerasan.

Biasanya mendapatkan akses melalui kredensial Remote Desktop Protocol (RDP) yang valid, kampanye ransomware BianLian telah menargetkan organisasi-organisasi terkenal di bidang pendidikan, perawatan kesehatan, infrastruktur penting, perbankan, layanan keuangan dan asuransi, media dan hiburan, manufaktur, dan industri lainnya.

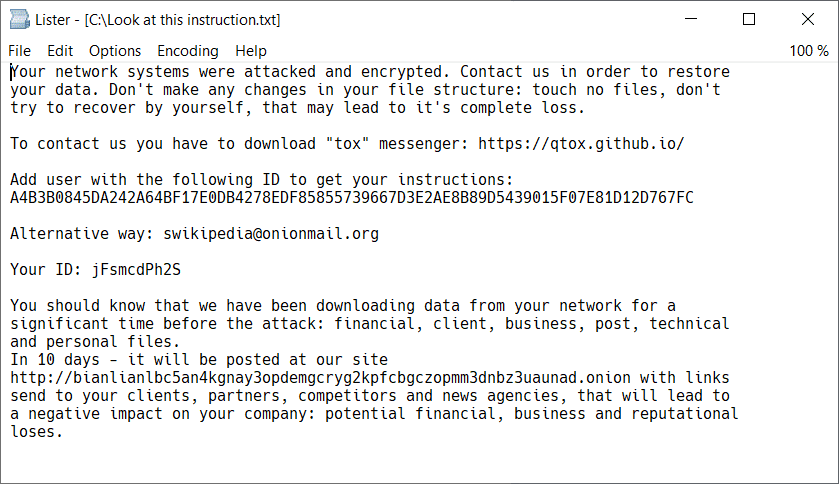

Menurut peringatan tersebut, "Kelompok BianLian menggunakan teknik tambahan untuk menekan korban agar membayar uang tebusan; misalnya, mencetak catatan tebusan ke printer pada jaringan yang disusupi. Karyawan perusahaan korban juga melaporkan menerima panggilan telepon yang mengancam dari individu yang terkait dengan kelompok BianLian."

Gambar 1. Catatan Tebusan Sampel BianLian

Gambar 1. Catatan Tebusan Sampel BianLian

Di antara banyak peringatan dan rekomendasi yang diberikan oleh masing-masing badan intelijen, saran tersebut menguraikan pentingnya organisasi "...secara ketat membatasi penggunaan RDP dan layanan desktop jarak jauh lainnya..." untuk mengurangi permukaan serangan dan menyangkal kesempatan untuk gerakan lateral yang tidak sah. Hal ini sangat penting karena kelompok BianLian, tidak seperti kebanyakan kelompok ransomware lainnya, bergantung pada eksploitasi teknis alat akses jarak jauh daripada Taktik, Teknik, dan Prosedur (TTP) yang lebih ortodoks yang hanya bergantung pada email phishing yang tidak diminta.

Dengan fokus yang lebih kuat pada eksfiltrasi data, iterasi terbaru dari jenis ransomware BianLian ini "menggunakan Protokol Transfer File dan Rclone, sebuah alat yang digunakan untuk menyinkronkan file ke penyimpanan awan untuk mengeksfiltrasi data. FBI mengamati bahwa pelaku kelompok BianLian menginstal Rclone dan file lainnya di folder umum dan biasanya tidak dicentang... ACSC mengamati pelaku kelompok BianLian menggunakan layanan berbagi file Mega untuk mengeksfiltrasi data korban."

Mengapa insiden-insiden ini terjadi?

Sekarang ini, ransomware sebagai vektor ancamannya sendiri tidak bisa dibilang "baru". Di mana ada data, di situ ada celah bagi pelaku ancaman untuk menyandera informasi sensitif ini dan meminta pembayaran untuk pembebasannya. Konsep ini berasal dari masa-masa awal infeksi malware, ketika jenis "virus AIDS" muncul sebagai salah satu contoh pertama ransomware.

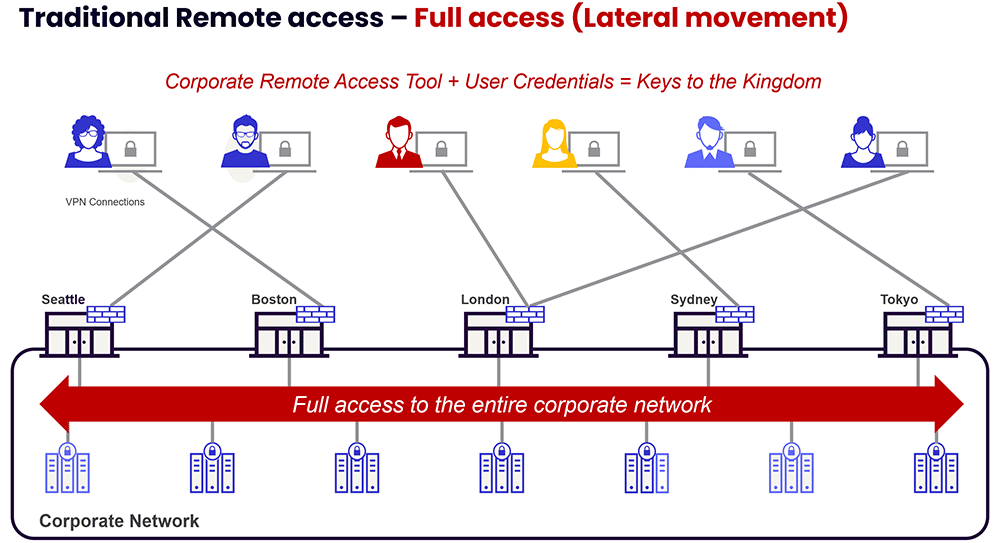

Pendekatan pemerasan dan pencurian data terus meningkat popularitasnya di antara kelompok ransomware, karena organisasi korban mengambil sikap yang lebih ketat dalam memenuhi tuntutan pembayaran ransomware tradisional. Dengan "modus operandi" yang telah diubah ini, para pelaku ancaman mendapatkan akses awal mereka, bergerak secara lateral di seluruh jaringan korban, menemukan data sensitif/berharga untuk eksfiltrasi berikutnya, menyebarkan muatan ransomware mereka, dan pada akhirnya mengeluarkan tuntutan mereka. Dari titik tersebut, jika organisasi korban tidak membayar permintaan tebusan awal, pelaku ancaman akan mengancam untuk membocorkan data yang dicuri secara online.

Sayangnya, model pemerasan ganda yang baru dan lebih baik ini mendapatkan daya tarik yang lebih kuat di antara penjahat siber dan kampanye ancaman mereka, di mana mereka menuntut pembayaran terpisah untuk mendekripsi sistem yang terkena dampak dan untuk tidak membocorkan data korban yang dicuri.

Apa yang bisa dilakukan?

Sebagai panduan keamanan dasar, pedoman keamanan dasar dan autentikasi multifaktor harus diaktifkan dan digunakan jika memungkinkan. Hal ini secara khusus disebut dalam saran yang disebutkan di atas sebagai "otentikasi multifaktor yang tahan phishing." BianLian menjadi contoh lain bagaimana kredensial yang statis dan valid didapatkan dan dieksploitasi untuk memfasilitasi akses yang lebih besar ke dalam infrastruktur korban.

Ransomware, seperti namanya, terutama berfokus pada menyandera data organisasi korban untuk mendapatkan uang tebusan (tidak ada gunanya menebak yang itu). Bagaimana caranya? Secara tradisional, hal ini dilakukan dengan mengenkripsi file korban. Jika file organisasi Anda telah disandera menggunakan algoritme enkripsi kelompok ancaman, tim di Avast telah mengembangkan alat dekripsi khusus BianLian untuk membantu korban mendapatkan kembali data terenkripsi mereka secara gratis dan tidak perlu membayar uang tebusan kepada penyerang.

Selain itu, organisasi sangat dianjurkan untuk memanfaatkan Indikator Kompromi (IOC) yang diketahui dalam platform mereka yang sesuai untuk mendeteksi, memulihkan, dan mencegah infeksi BianLian.

Seperti yang ditunjukkan oleh badan intelijen masing-masing dalam nasihat mereka, pengurangan permukaan serangan merupakan teknik mitigasi risiko yang penting untuk dipertimbangkan, terutama ketika gerakan lateral tampaknya menjadi TTP umum lainnya di sini. Membatasi RDP dan layanan desktop jarak jauh secara ketat merupakan rekomendasi umum yang ditawarkan untuk ancaman terbaru seperti Lapsus$ dan Venus, dan salah satu yang harus ditanggapi dengan sama seriusnya untuk BianLian.

Dapat dimengerti, organisasi saat ini sangat bergantung pada layanan akses jarak jauh dan kemampuan untuk memungkinkan tenaga kerja mereka berfungsi dan berkolaborasi di seluruh pengaturan yang terdistribusi. Karena alasan ini, mengambil pendekatan yang berat dengan hanya "menyingkirkan" alat RDP yang ada mungkin tidak dapat dilakukan. Sebaliknya, organisasi harus menemukan cara untuk mengurangi risiko yang mendasari yang terkait dengan penggunaan dan eksploitasi desktop jarak jauh jika memungkinkan.

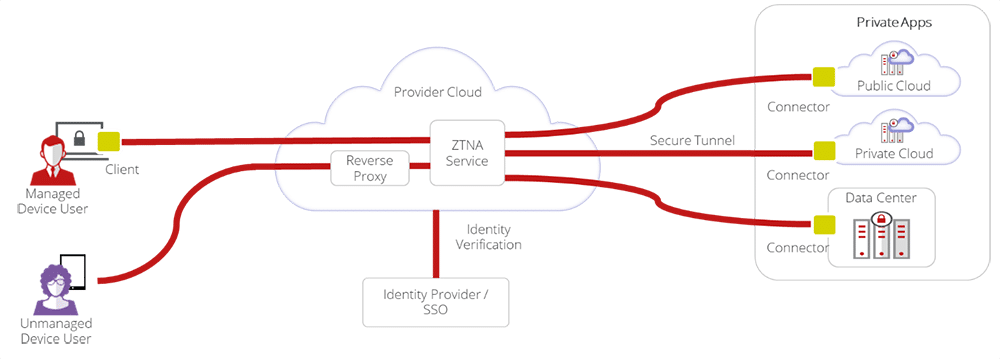

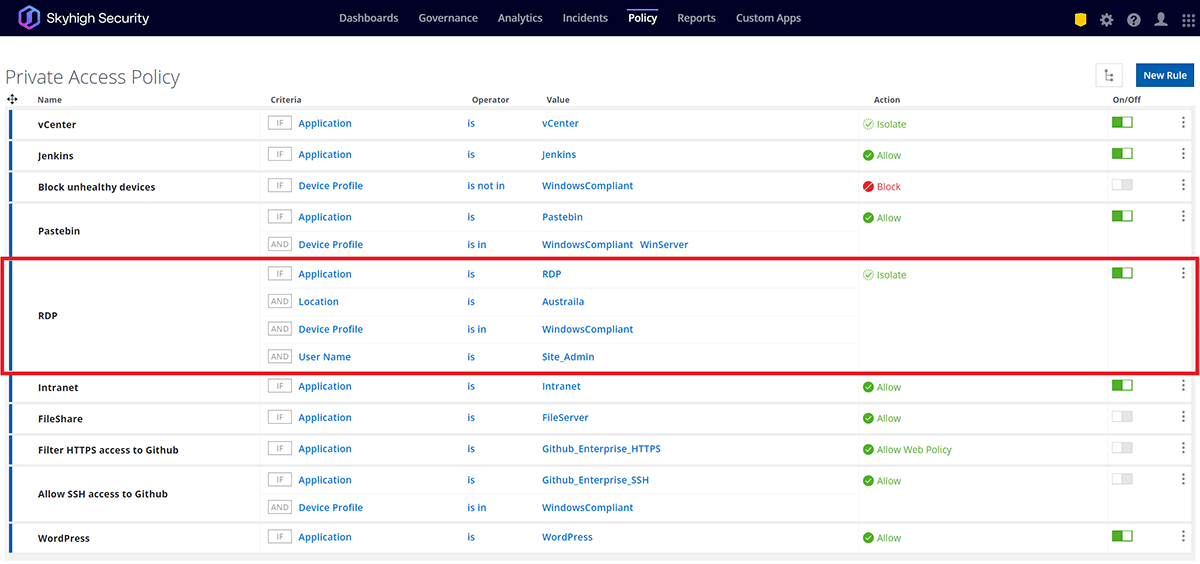

Sebagai contoh, menyelaraskan diri dengan prinsip-prinsip Zero Trust Network Access (ZTNA) dapat sangat membantu dalam mengurangi permukaan serangan - yang berarti bahwa akses ke sumber daya apa pun ditolak secara default. Setiap pengguna dan perangkat, baik internal maupun jarak jauh, diasumsikan tidak aman dan berisiko, dan identitas serta postur keamanan mereka harus diverifikasi sebelum memberikan akses ke sumber daya pribadi yang sensitif, termasuk layanan konektivitas RDP.

ZTNA memungkinkan organisasi untuk membuat batas yang ditentukan oleh perangkat lunak dan membagi jaringan perusahaan menjadi beberapa segmen mikro. Dengan hanya mengizinkan akses "paling tidak istimewa" ke aplikasi dan sumber daya internal tertentu - bukan seluruh jaringan yang mendasarinya untuk setiap pengguna yang memiliki kunci masuk yang valid - permukaan serangan berkurang secara dramatis, sehingga mencegah pergerakan lateral ancaman dari akun atau perangkat yang disusupi.

Referensi: