คําแนะนําล่าสุดที่เผยแพร่ร่วมกันโดย Federal Bureau of Investigation (FBI), Cybersecurity and Infrastructure Security Agency (CISA) และ Australian Cyber Security Centre (ACSC) ให้รายละเอียดเกี่ยวกับภัยคุกคามที่เพิ่มขึ้นที่เกิดจากแรนซัมแวร์ BianLian และกลุ่มกรรโชก ด้วยกลุ่มอาชญากรไซเบอร์ที่เปิดใช้งานตั้งแต่เดือนมิถุนายน 2022 ดูเหมือนว่าการเข้ารหัสไฟล์เหยื่อแบบเดิมสําหรับการจ่ายเงินแรนซัมแวร์ได้เปลี่ยนไปเป็นการขโมยข้อมูลที่ถูกบุกรุกเพื่อวัตถุประสงค์ในการแบล็กเมล์และการกรรโชก

โดยทั่วไปแล้วจะเข้าถึงผ่านข้อมูลประจําตัว Remote Desktop Protocol (RDP) ที่ถูกต้องแคมเปญแรนซัมแวร์ของ BianLian ได้กําหนดเป้าหมายไปยังองค์กรที่มีชื่อเสียงในด้านการศึกษาการดูแลสุขภาพโครงสร้างพื้นฐานที่สําคัญการธนาคารบริการทางการเงินและการประกันภัยสื่อและความบันเทิงการผลิตและแนวดิ่งอื่น ๆ

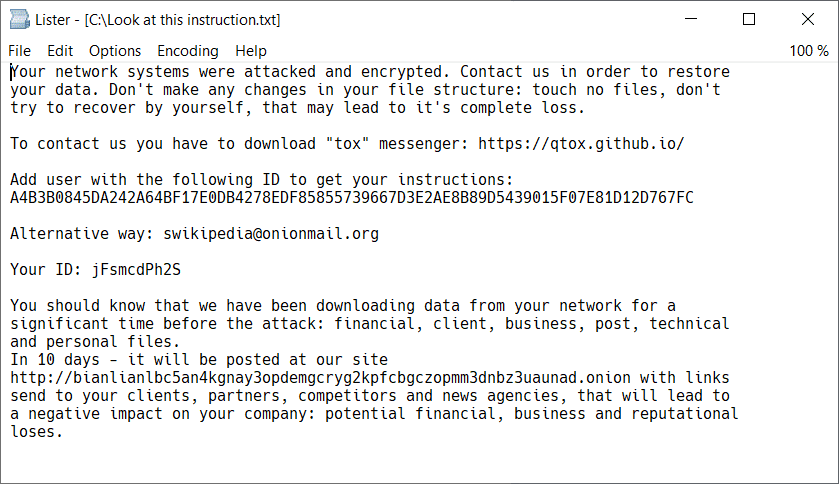

ตามคําแนะนํา "กลุ่ม BianLian ใช้เทคนิคเพิ่มเติมเพื่อกดดันให้เหยื่อจ่ายค่าไถ่ ตัวอย่างเช่น การพิมพ์บันทึกค่าไถ่ไปยังเครื่องพิมพ์บนเครือข่ายที่ถูกบุกรุก พนักงานของบริษัทที่ตกเป็นเหยื่อยังรายงานว่าได้รับโทรศัพท์ข่มขู่จากบุคคลที่เกี่ยวข้องกับกลุ่ม BianLian"

รูป 1 BianLian ตัวอย่างบันทึกค่าไถ่

รูป 1 BianLian ตัวอย่างบันทึกค่าไถ่

ท่ามกลางข้อควรระวังและคําแนะนํามากมายที่นําเสนอโดยหน่วยงานข่าวกรองที่เกี่ยวข้องคําแนะนําสรุปความสําคัญขององค์กร จํากัด การใช้ RDP และบริการเดสก์ท็อประยะไกลอื่น ๆ อย่างเคร่งครัด ... " เพื่อลดพื้นผิวการโจมตีและปฏิเสธโอกาสในการเคลื่อนไหวด้านข้างโดยไม่ได้รับอนุญาต นี่เป็นสิ่งสําคัญอย่างยิ่งเนื่องจากกลุ่ม BianLian ซึ่งแตกต่างจากกลุ่มแรนซัมแวร์อื่น ๆ ส่วนใหญ่อาศัยการใช้ประโยชน์จากเครื่องมือการเข้าถึงระยะไกลเป็นหลักแทนที่จะเป็นกลยุทธ์เทคนิคและขั้นตอน (TTP) ดั้งเดิมที่ขึ้นอยู่กับอีเมลฟิชชิ่งที่ไม่พึงประสงค์เท่านั้น

การทําซ้ําล่าสุดของสายพันธุ์แรนซัมแวร์ของ BianLian "ใช้ File Transfer Protocol และ Rclone ซึ่งเป็นเครื่องมือที่ใช้ในการซิงค์ไฟล์กับที่เก็บข้อมูลบนคลาวด์เพื่อกรองข้อมูล FBI สังเกตว่านักแสดงกลุ่ม BianLian ติดตั้ง Rclone และไฟล์อื่นๆ ในโฟลเดอร์ทั่วไปและโดยทั่วไปไม่ได้เลือก ACSC ตั้งข้อสังเกตว่านักแสดงกลุ่ม BianLian ใช้บริการแชร์ไฟล์ Mega เพื่อกรองข้อมูลเหยื่อ"

ทําไมเหตุการณ์เหล่านี้จึงเกิดขึ้น?

ทุกวันนี้แรนซัมแวร์ในฐานะเวกเตอร์ภัยคุกคามของตัวเองจะไม่ถือว่าเป็น "นวนิยาย" อย่างแน่นอน เมื่อมีข้อมูล จะมีการเปิดช่องให้ผู้คุกคามจับข้อมูลที่ละเอียดอ่อนนี้เป็นตัวประกันและเรียกร้องให้จ่ายเงินสําหรับการปล่อยตัว แนวคิดนี้เกิดขึ้นในช่วงแรก ๆ ของการติดมัลแวร์เมื่อสายพันธุ์ "ไวรัสเอดส์" เข้ามาในที่เกิดเหตุโดยเป็นหนึ่งในตัวอย่างแรกของแรนซัมแวร์

วิธีการขู่กรรโชกและการโจรกรรมข้อมูลยังคงได้รับความนิยมเพิ่มขึ้นในกลุ่มแรนซัมแวร์ เนื่องจากองค์กรที่ตกเป็นเหยื่อมีจุดยืนที่เข้มงวดมากขึ้นในการยอมจํานนต่อความต้องการการชําระเงินด้วยแรนซัมแวร์แบบดั้งเดิม ด้วย "modus operandi" ที่ปรับปรุงใหม่นี้ผู้คุกคามจะได้รับการเข้าถึงครั้งแรกย้ายด้านข้างทั่วทั้งเครือข่ายของเหยื่อค้นหาข้อมูลที่ละเอียดอ่อน / มีค่าสําหรับการขโมยในภายหลังปรับใช้เพย์โหลดแรนซัมแวร์และในที่สุดก็ออกความต้องการของพวกเขา จากจุดนั้นหากองค์กรที่ตกเป็นเหยื่อไม่จ่ายค่าไถ่เบื้องต้นผู้คุกคามจะขู่ว่าจะรั่วไหลข้อมูลที่ถูกขโมยทางออนไลน์

น่าเสียดายที่รูปแบบการกรรโชกสองครั้งที่ได้รับการปรับปรุงใหม่นี้กําลังได้รับแรงฉุดที่แข็งแกร่งขึ้นในหมู่อาชญากรไซเบอร์และแคมเปญภัยคุกคามของพวกเขาซึ่งพวกเขาต้องการการชําระเงินแยกต่างหากสําหรับการถอดรหัสระบบที่ได้รับผลกระทบและไม่รั่วไหลข้อมูลที่ถูกขโมยของเหยื่อ

สิ่งที่สามารถทําได้?

แนวทางการรักษาความปลอดภัยพื้นฐานและการรับรองความถูกต้องโดยใช้หลายปัจจัยควรเปิดใช้งานและใช้งานทุกที่ที่ทําได้ สิ่งนี้ถูกเรียกโดยเฉพาะในคําแนะนําดังกล่าวว่าเป็น "การตรวจสอบสิทธิ์แบบหลายปัจจัยที่ป้องกันฟิชชิ่ง" BianLian เป็นอีกตัวอย่างหนึ่งของการได้รับและใช้ข้อมูลประจําตัวแบบคงที่และถูกต้องเพื่ออํานวยความสะดวกในการเข้าถึงโครงสร้างพื้นฐานของเหยื่อมากขึ้น

แรนซัมแวร์ตามชื่อที่แนะนํา มุ่งเน้นไปที่การจับข้อมูลขององค์กรเหยื่อเป็นตัวประกันเพื่อเรียกค่าไถ่ (ไม่มีคะแนนสําหรับการเดาอันนั้น) อย่างไร ตามเนื้อผ้าสิ่งนี้ทําได้โดยการเข้ารหัสไฟล์ของเหยื่อ หากไฟล์ขององค์กรของคุณถูกจับเป็นตัวประกันโดยใช้อัลกอริธึมการเข้ารหัสของกลุ่มภัยคุกคามทีมงานของ Avast ได้พัฒนาเครื่องมือถอดรหัสเฉพาะของ BianLian เพื่อช่วยให้เหยื่อดึงข้อมูลที่เข้ารหัสได้ฟรีและหลีกเลี่ยงการจ่ายค่าไถ่ให้กับผู้โจมตี

นอกจากนี้ องค์กรต่างๆ ได้รับการสนับสนุนอย่างยิ่งให้ใช้ประโยชน์จาก Indicators of Compromise (IOC) ที่เป็นที่รู้จักในแพลตฟอร์มที่เหมาะสมเพื่อตรวจจับ แก้ไข และป้องกันการติดเชื้อ BianLian

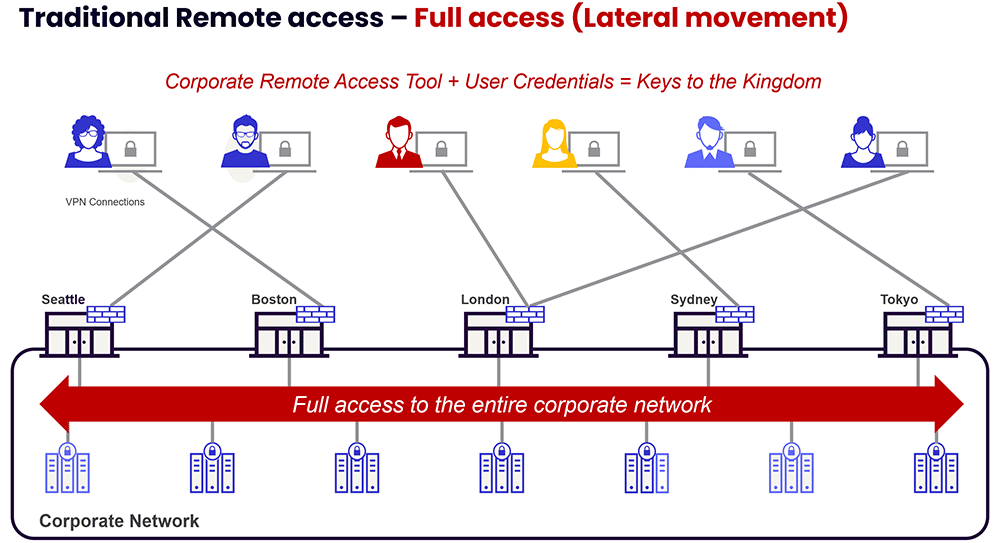

ตามที่หน่วยงานข่าวกรองที่เกี่ยวข้องชี้ให้เห็นในคําแนะนําของพวกเขาการลดพื้นผิวการโจมตีเป็นเทคนิคการลดความเสี่ยงที่สําคัญที่ต้องพิจารณาโดยเฉพาะอย่างยิ่งเมื่อการเคลื่อนไหวด้านข้างดูเหมือนจะเป็น TTP ทั่วไปที่นี่ การจํากัด RDP และบริการเดสก์ท็อประยะไกลอย่างเคร่งครัดเป็นคําแนะนําทั่วไปที่มีให้สําหรับภัยคุกคามล่าสุด เช่น Lapsus$ และ Venus และเป็นสิ่งที่ BianLian ควรให้ความสําคัญอย่างเท่าเทียมกัน

เป็นที่เข้าใจกันว่าองค์กรในปัจจุบันพึ่งพาบริการและความสามารถในการเข้าถึงระยะไกลเป็นอย่างมากเพื่อให้พนักงานของพวกเขาทํางานและทํางานร่วมกันในสภาพแวดล้อมแบบกระจาย ด้วยเหตุนี้ การใช้วิธีการที่หนักหน่วงโดยเพียงแค่ "เลิกใช้" ด้วยเครื่องมือ RDP ที่มีอยู่อาจไม่สามารถทําได้ องค์กรควรหาวิธีลดความเสี่ยงพื้นฐานที่เกี่ยวข้องกับการใช้เดสก์ท็อประยะไกลและการแสวงหาประโยชน์ในทุกที่ที่ทําได้

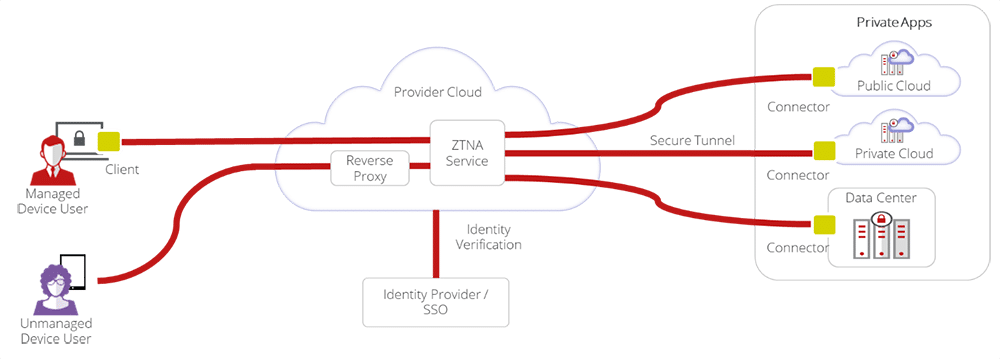

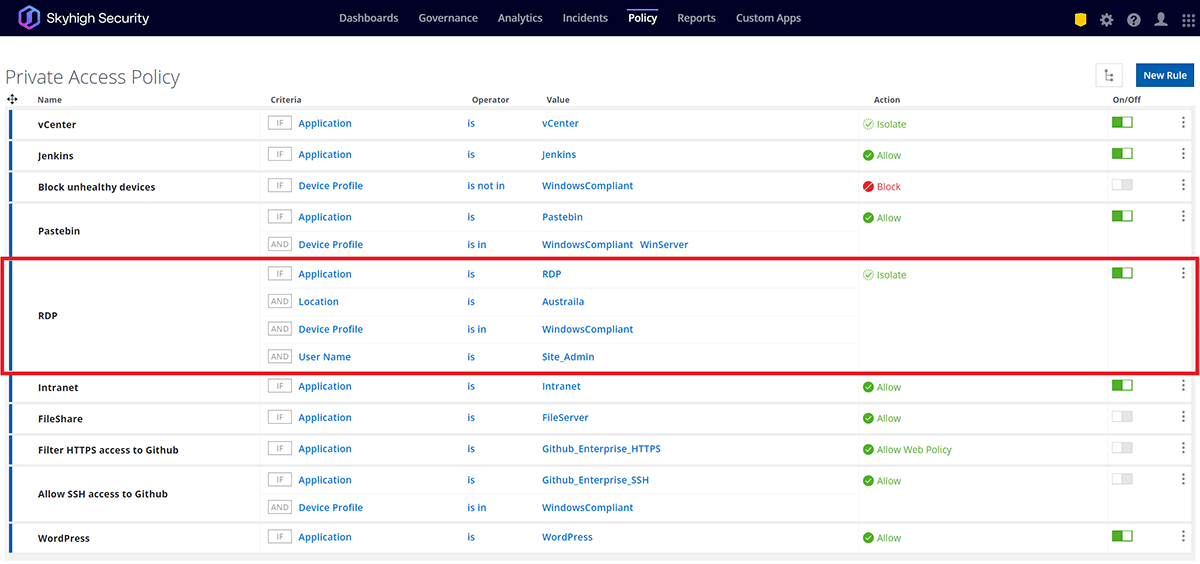

เป็นตัวอย่างที่สอดคล้องกับหลักการของ Zero Trust Network Access (ZTNA) สามารถช่วยอย่างมากในการลดพื้นผิวการโจมตี ซึ่งหมายความว่าการเข้าถึงทรัพยากรใดๆ จะถูกปฏิเสธโดยค่าเริ่มต้น ผู้ใช้และอุปกรณ์ทุกเครื่อง ไม่ว่าจะภายในหรือระยะไกล จะถือว่าไม่ปลอดภัยและมีความเสี่ยง และต้องยืนยันตัวตนและท่าทางการรักษาความปลอดภัยก่อนที่จะให้สิทธิ์การเข้าถึงทรัพยากรส่วนตัวที่ละเอียดอ่อน รวมถึงบริการเชื่อมต่อ RDP

ZTNA ช่วยให้องค์กรสามารถสร้างขอบเขตที่กําหนดโดยซอฟต์แวร์และแบ่งเครือข่ายองค์กรออกเป็นหลายส่วนย่อย ด้วยการอนุญาตให้เข้าถึงแอปพลิเคชันและทรัพยากรภายในเฉพาะ "สิทธิ์น้อยที่สุด" เท่านั้น ไม่ใช่เครือข่ายพื้นฐานทั้งหมดสําหรับผู้ใช้ที่มีคีย์เข้าสู่ระบบที่ถูกต้อง พื้นผิวการโจมตีจะลดลงอย่างมาก ซึ่งจะช่วยป้องกันการเคลื่อนย้ายภัยคุกคามจากบัญชีหรืออุปกรณ์ที่ถูกบุกรุกด้านข้าง

อ้าง อิง: