リソース

インテリジェンス・ダイジェスト

ファイル共有サービスを悪用したフィッシングキャンペーンがまたもや発生!

無料の正規のファイル転送サービスが電子メールでマルウェアを配布する仕組み

Rodman Ramezanian - Enterprise Cloud Security Advisorによるものです。

2022年11月17日 7分で読める

Eメールは何十年もの間、企業のコミュニケーションとコラボレーションの活力源となってきた。しかし、電子メールは、マルウェアやランサムウェアを配布する最も効果的な方法の1つでもあり、マルウェアの配信や感染の90%以上を占めています。これは、電子メール保護ツールが時代とともに改善され、進歩しているという事実にもかかわらずです。

今日、脅威当事者は、ホスティングプロバイダ、ファイル転送サービス、コラボレーションプラットフォーム、カレンダーオーガナイザー、またはそれぞれの組み合わせなど、無料のクラウドツールを活用し、セキュリティ対策を回避して悪意のあるペイロードを世界中に拡散しています。今回は、Cofenseの研究者が最初に報告したLampionマルウェア・キャンペーンに焦点を当てます。

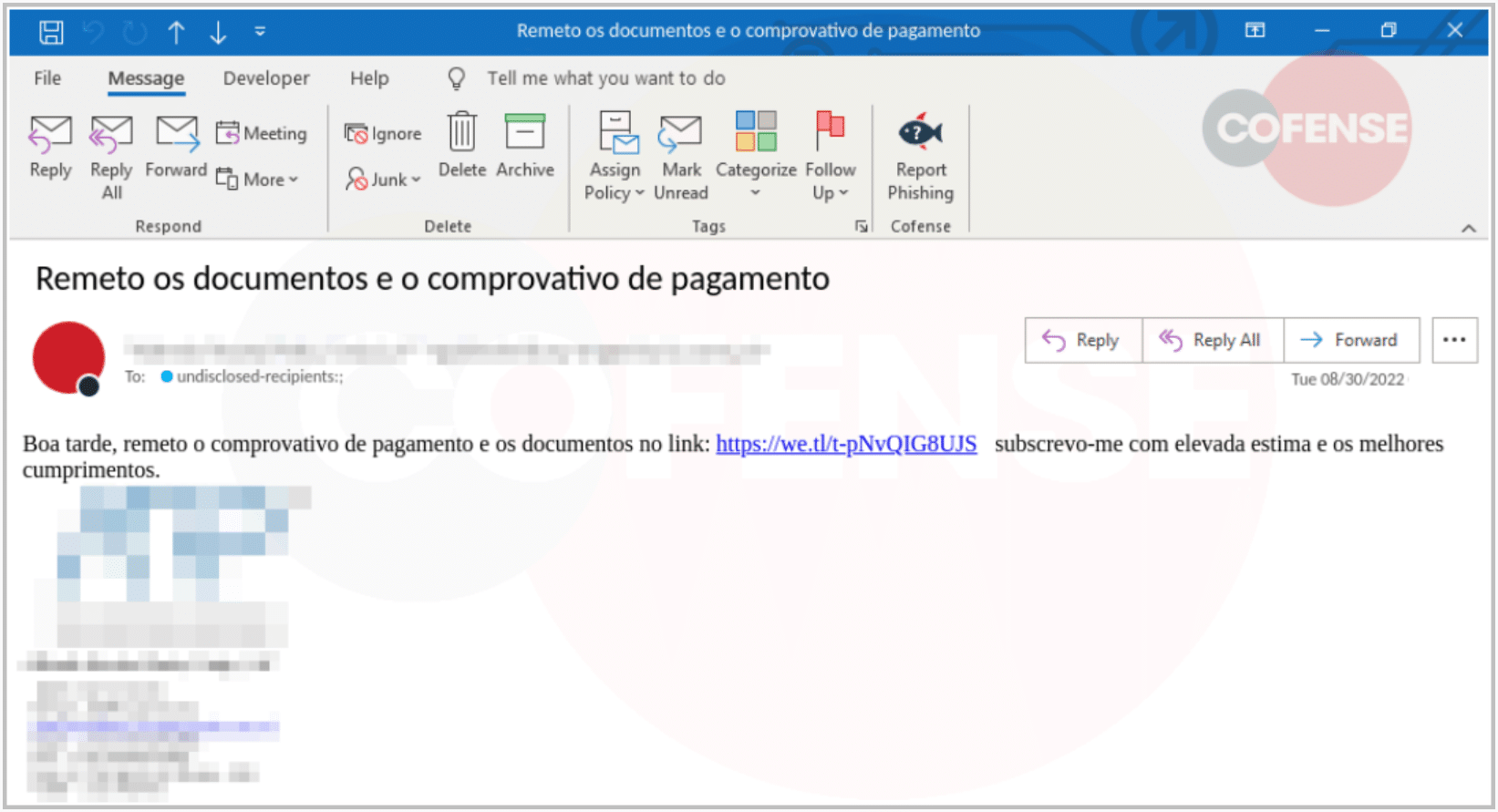

このフィッシングキャンペーンが他のキャンペーンよりも脅威的なのは、「WeTransfer」という名の合法的で、ほとんどの場合、暗黙のうちに信頼されているサービスを使用していることです。WeTransferは、ユーザーがコンテンツをアップロード/ダウンロードするための無料のオンラインファイル共有サービスを提供するものです。

Lampionは、2019年に初めて観測された、既知の脅威株です。初期には主にスペイン人層をターゲットにしていましたが、その後、世界中で活動を拡大しています。しかし、2022年、研究者は、BazaarおよびLockBitランサムウェアキャンペーンのホスト名とのリンクを示すいくつかの検出結果で、流通の増加を指摘しています。

Lampion」マルウェアキャンペーンの背後にいる脅威者は、ハッキングされた企業アカウントを使用してフィッシングメールを送り、エンドユーザーにWeTransferでホストされている「Proof of Payment」模擬ファイルをダウンロードするように勧めます。その主な目的は、システムから銀行口座の詳細を抽出することです。このペイロードは、銀行のログインページに独自のログインフォームをオーバーレイ表示します。ユーザーが認証情報を入力すると、この偽のログインフォームが盗まれ、攻撃者に送り返されます。

なぜこのような情報漏えいが起こるのでしょうか?

電子メールは企業経営にとって重要な動脈であり続けるため、脅威者がペイロード配信の最も成功したベクターの1つとして電子メールに注目するのも不思議ではありません。

そしてもちろん、フィッシングは戦術、技術、手順として、それ自体が存在する。私たち人間は、サイバーセキュリティにおいて「最も弱いリンク」とみなされ続け、説得力のある囮やソーシャルエンジニアリングの誘惑に引っかかってしまうのです。Verizonは最近、2022年データ侵害調査報告書の中で、侵害の82%は人間の手によるものであると述べ、この傾向を裏付けています。

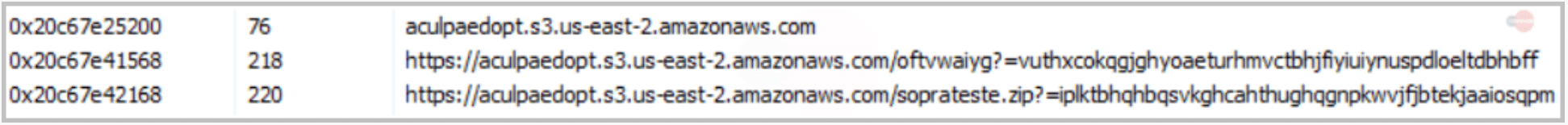

この種のマルウェアは、悪意のあるリンクへのアクセスが被害者のシステム(信頼できるデバイス)を通して行われるため、銀行のセキュリティチームにとって特に難しいものです。さらに、攻撃者はWeTransferだけでなく、Amazon Web Services(AWS)のリソースも利用してペイロードをホストしているのです。

もう一つの困難は、セキュリティツールによって実行される従来の評判チェックが必ずしも効果的であるとは限らないという事実にあります。WeTransferは、ある程度評判の高い本物のサービスであり、AWSでホストされている一見一般的なアドレスは、必ずしもアラームを鳴らさないかもしれません。少なくとも、すべてのベンダーの評判データベースではないにしても、ほとんどの評判では。

そのため、これまでとは異なる、より革新的なアプローチを検討する必要があります。

何ができるのか?

この種の脅威は、ペイロードを導入するために外部URLを使用することに依存しているため、remote browser isolation 、被害者のシステムが攻撃者の意図するコンテンツに直接移動するのを防ぐ最も効果的な方法の1つであることが証明されている。

この方法によって、被害者が悪意のあるリンク(このシナリオではWeTransferのリンク)をクリックした場合、リモートで隔離されたブラウザセッションが即座に起動し、今後発生するコンテンツからシステムを保護することができます。

どのように、とお聞きになりますか?

セキュリティチームは、危険な評判のカテゴリー(ファイル共有、Peer2Peer、ギャンブルなど)、URLカテゴリー、IPアドレス、ドメイン、またはカスタム作成したリストによるマッチングのいずれかに基づいて、ユーザーが同様の攻撃を受けた場合、そのブラウザセッションから悪意のあるコンテンツがローカルデバイス自体に到達しないことを保証できます - ページを表すピクセルのビジュアルストリームのみです。

ユーザーは通常通り(管理者の裁量で)サイトとやり取りすることもできますし、アップロード、ダウンロード、クリップボードの使用などの機能を完全にブロックさせることも可能です。しかし、この方法では、ページを表示するブラウザセッションがリモートで隔離されているため、悪意のあるペイロード、クッキー、コンテンツがユーザーとそのデバイスから遮断されます。

そうすることで、セキュリティチームは、羊の皮をかぶった狼を発見するために、風評調査やバイナリ許可/拒否ポリシーの気まぐれに頼ることがなくなります。

Skyhigh Security?

- GitHubのアクティビティ監視、data loss prevention、脅威からの保護を可能にする

- アクティビティ監視ページで GitHub ユーザーのアクティビティを監視する

- レピュテーションやドメイン分類に基づくURLへのアクセスをブロック

- ファイル共有サイトなどの禁止カテゴリのURLをブロックする

- 未分類のウェブサイトや特定のメディアタイプからの保護

- マルウェア対策フィルタリングにURLレピュテーションからの洞察を適用する

サイバーセキュリティ業界で11年以上の豊富な経験を持つRodman Ramezanianは、エンタープライズ・クラウド・セキュリティ・アドバイザーとして、Skyhigh Security でテクニカル・アドバイザリー、イネーブルメント、ソリューション・デザイン、アーキテクチャを担当しています。この職務において、Rodmanは主にオーストラリア連邦政府、防衛、および企業組織を対象としている。

Rodmanは、敵対的脅威インテリジェンス、サイバー犯罪、データ保護、クラウドセキュリティの分野を専門としています。現在、CISSP、CCSP、CISA、CDPSE、Microsoft Azure、MITRE ATT&CK CTIの各認定を取得しています。

ロッドマンは、複雑な事柄をシンプルな言葉で表現することに強い情熱を持ち、一般の人々や新しいセキュリティ専門家がサイバーセキュリティの何を、なぜ、どのように理解できるように支援します。

アタックハイライト

- 対象となるユーザーには、VBS(Virtual Basic Script)を含むZIPパッケージが配布されます。

- ユーザーがスクリプトファイルを実行すると、WScriptプロセスが開始され、ランダムな名前の4つの追加VBSファイルが生成されると、攻撃が開始されます。

- WScriptの処理では、AWSインスタンスを参照したURLを使ってDLLファイルを取得する。

- ダウンロードされると、DLLペイロードはメモリにロードされます。

- そこからLampionは、侵害されたシステム上で目立たないように実行し、永続性を維持した後、システム上のデータの検索と流出を開始します。

- このトロイの木馬は、リモートのC2サーバーから指令を受け、元のログインページの上にログインフォームを模倣します。ユーザーが認証情報を入力すると、偽のフォームがその詳細をハッカーに送信します。

- Lampionの背後にいる行為者は、スキャナによる検出をより困難にするために、追加の層と偽のコードでペイロードを常に更新します。