Depuis des décennies, le courrier électronique est l'élément vital de la communication et de la collaboration au sein des entreprises, cela ne fait aucun doute. Cependant, le courrier électronique reste également l'un des moyens les plus efficaces pour distribuer des logiciels malveillants ou des ransomwares, responsables de plus de 90 % des livraisons et des infections par des logiciels malveillants. Et ce, bien que les outils de protection du courrier électronique se soient améliorés et perfectionnés au fil du temps.

Aujourd'hui, les acteurs de la menace s'appuient sur des outils gratuits dans le nuage, tels que des fournisseurs d'hébergement, des services de transfert de fichiers, des plateformes de collaboration, des organisateurs de calendriers, ou une combinaison de ces outils, pour contourner les mesures de sécurité et diffuser des charges utiles malveillantes dans le monde entier. Dans le cas présent, nous nous concentrons sur la campagne de logiciels malveillants Lampion, signalée pour la première fois par des chercheurs de Cofense.

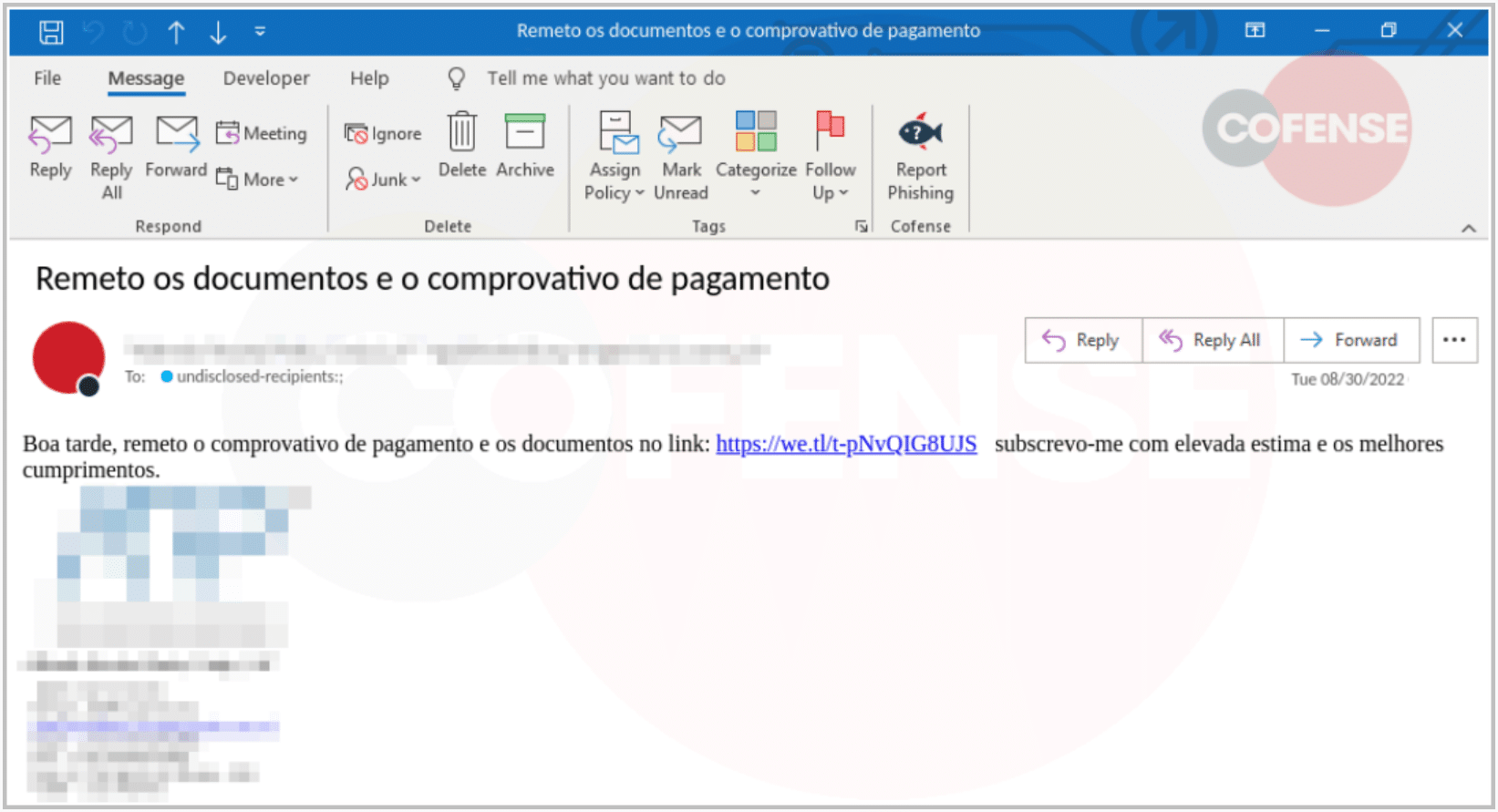

Figure 1. Contenu du fichier malveillant Lampion. (Source : Cofense)

Figure 1. Contenu du fichier malveillant Lampion. (Source : Cofense)

Ce qui rend cette campagne de phishing plus menaçante que la plupart des autres, c'est l'utilisation d'un service légitime et, dans la plupart des cas, implicitement digne de confiance, appelé "WeTransfer". Pour ceux qui l'ignorent, WeTransfer offre des services gratuits de partage de fichiers en ligne permettant aux utilisateurs de télécharger du contenu.

Lampion est une souche de menace connue, observée pour la première fois en 2019. À ses débuts, elle ciblait principalement les populations espagnoles, mais elle a depuis étendu ses activités à l'ensemble du globe. En 2022, cependant, les chercheurs ont noté une augmentation de la circulation, certaines détections présentant des liens avec les noms d'hôtes des campagnes de ransomware Bazaar et LockBit.

Les auteurs de la campagne Lampion envoient des courriels de phishing en utilisant des comptes professionnels piratés, encourageant les utilisateurs finaux à télécharger un faux fichier de "preuve de paiement" hébergé sur WeTransfer. Son principal objectif est d'extraire les coordonnées bancaires du système. La charge utile superpose ses propres formulaires de connexion aux pages de connexion des banques. Lorsque les utilisateurs saisissent leurs informations d'identification, ces faux formulaires de connexion sont volés et renvoyés à l'attaquant.

Pourquoi ces violations se produisent-elles ?

Le courrier électronique restant une artère vitale pour les opérations commerciales, il n'est pas étonnant que les acteurs de la menace y consacrent une grande partie de leur attention, car il s'agit de l'un des vecteurs les plus efficaces pour l'acheminement de charges utiles.

Il y a aussi, bien sûr, l'hameçonnage en tant que tactique, technique et procédure. Nous, les humains, continuons d'être considérés comme les "maillons faibles" de la cybersécurité, tombant dans le piège de leurres convaincants et d'ingénierie sociale. Verizon a récemment confirmé cette tendance dans son rapport 2022 sur les enquêtes relatives aux violations de données, indiquant que 82 % des violations sont le fait de l'homme.

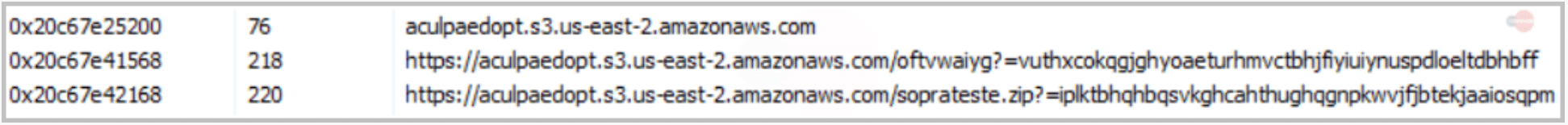

Cette forme de logiciel malveillant est particulièrement difficile pour les équipes de sécurité bancaire, car l'accès aux liens malveillants se fait par le biais du système de la victime - un appareil de confiance. De plus, WeTransfer n'est pas le seul service légitime que les attaquants utilisent/abusent - ils exploitent également les ressources d'Amazon Web Services (AWS) pour héberger des charges utiles.

Figure 2. URL hébergeant les charges utiles DLL. (Source : Cofense)

Figure 2. URL hébergeant les charges utiles DLL. (Source : Cofense)

Une autre difficulté réside dans le fait que les contrôles de réputation conventionnels effectués par les outils de sécurité ne s'avèrent pas toujours efficaces. WeTransfer, en tant que service fiable et authentique, et les adresses apparemment génériques hébergées par AWS ne sonnent pas nécessairement l'alarme, du moins en ce qui concerne la réputation dans la plupart, sinon la totalité, des bases de données de réputation des fournisseurs.

C'est pourquoi une approche différente et plus innovante doit être envisagée.

Que peut-on faire ?

Étant donné que ces types de menaces reposent sur l'utilisation d'URL externes pour introduire la charge utile, remote browser isolation s'avère être l'un des moyens les plus efficaces d'empêcher les systèmes victimes de naviguer directement vers le contenu voulu par l'attaquant.

Grâce à cette méthode, dans le cas malheureux où une victime clique sur un lien malveillant - c'est-à-dire le lien rusé de WeTransfer dans ce scénario - une session de navigation isolée à distance se mettrait instantanément en marche pour protéger le système de tout contenu à venir.

Comment ?

Figure 3. La fonction Remote Browser Isolation (RBI) de Skyhigh Securityprotège les utilisateurs en isolant les demandes de pages web risquées et malveillantes.

Figure 3. La fonction Remote Browser Isolation (RBI) de Skyhigh Securityprotège les utilisateurs en isolant les demandes de pages web risquées et malveillantes.

Que ce soit sur la base de catégories de réputation à risque (par exemple, partage de fichiers, Peer2Peer, jeux d'argent, etc.), de catégories d'URL, d'adresses IP, de domaines, ou même de correspondances selon des listes créées sur mesure, les équipes de sécurité peuvent s'assurer que si/quand leurs utilisateurs sont victimes d'une attaque similaire, aucun des contenus malveillants de cette session de navigation n'atteindra jamais l'appareil local lui-même - seulement un flux visuel de pixels représentant la page.

Les utilisateurs peuvent toujours interagir avec le site normalement (à la discrétion de l'administrateur), ou ils peuvent avoir des fonctions telles que les chargements, les téléchargements, l'utilisation du presse-papiers, et d'autres entièrement bloquées. Mais de cette manière, la session de navigation isolée à distance qui affiche la page protège les charges utiles, les cookies et le contenu malveillants de l'utilisateur et de son appareil.

Ce faisant, les équipes de sécurité ne sont plus tributaires des recherches sur la réputation ou des politiques binaires d'autorisation/refus pour repérer le loup déguisé en agneau.