อีเมลเป็นส่วนสําคัญของการสื่อสารและการทํางานร่วมกันขององค์กรมานานหลายทศวรรษ ไม่ต้องสงสัยเลย อย่างไรก็ตาม อีเมลยังคงเป็นหนึ่งในวิธีที่มีประสิทธิภาพมากที่สุดในการแจกจ่ายมัลแวร์หรือแรนซัมแวร์ ซึ่งรับผิดชอบ มากกว่า 90% ของการส่งมอบและการติดมัลแวร์ แม้ว่าเครื่องมือป้องกันอีเมลจะได้รับการปรับปรุงและก้าวหน้าเมื่อเวลาผ่านไป

ปัจจุบัน ผู้คุกคามใช้ประโยชน์จากเครื่องมือระบบคลาวด์ฟรี เช่น ผู้ให้บริการโฮสติ้ง บริการถ่ายโอนไฟล์ แพลตฟอร์มการทํางานร่วมกัน ตัวจัดระเบียบปฏิทิน หรือแต่ละอย่างรวมกัน เพื่อหลีกเลี่ยงมาตรการรักษาความปลอดภัยและเผยแพร่เพย์โหลดที่เป็นอันตรายทั่วโลก ในกรณีนี้ เรามุ่งเน้นไปที่แคมเปญมัลแวร์ Lampion ซึ่งรายงานครั้งแรกโดยนักวิจัยที่ Cofense

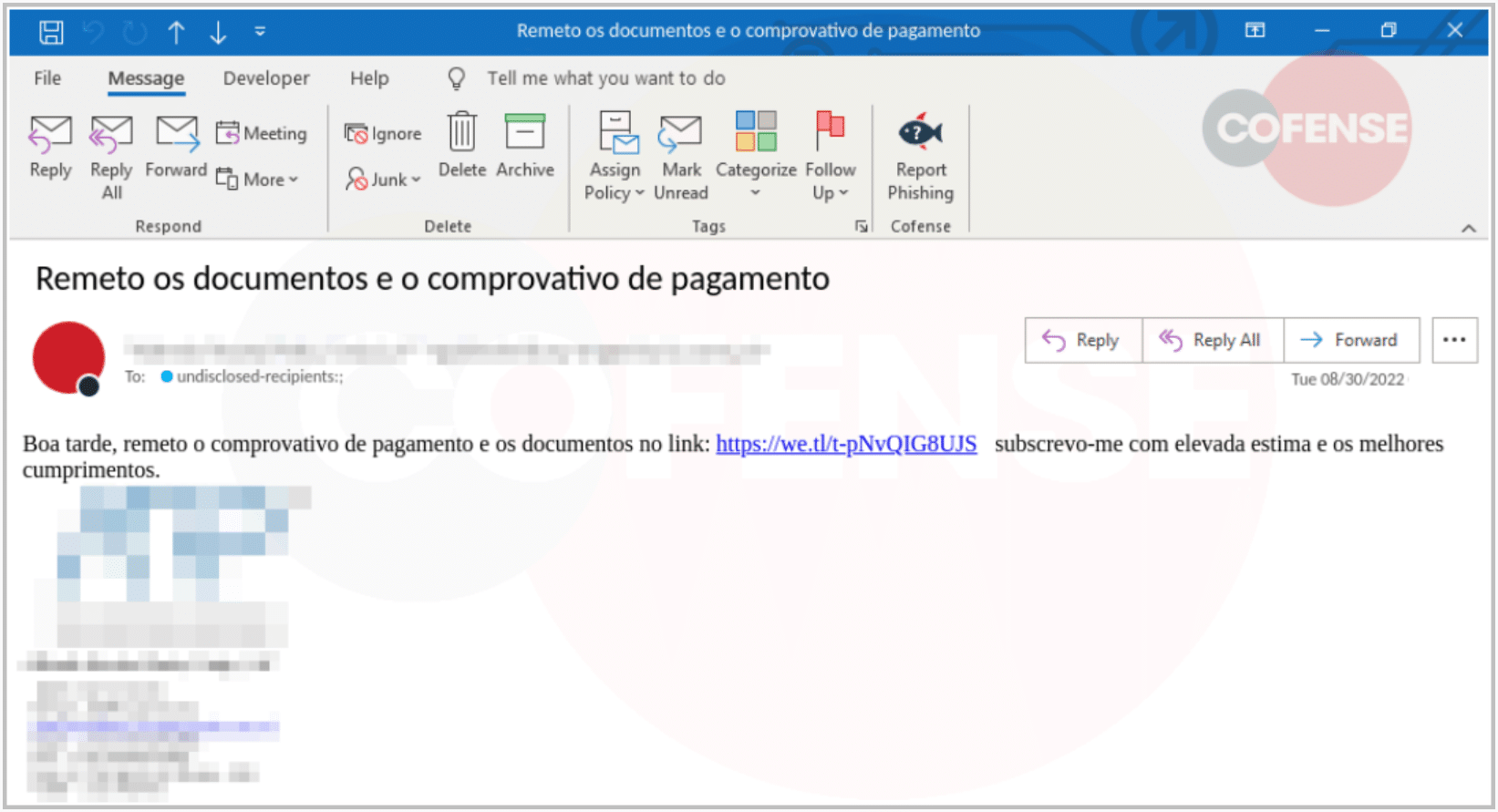

รูป 1 เนื้อหาไฟล์ที่เป็นอันตรายของ Lampion (ที่มา: Cofense)

รูป 1 เนื้อหาไฟล์ที่เป็นอันตรายของ Lampion (ที่มา: Cofense)

สิ่งที่ทําให้แคมเปญฟิชชิ่งนี้คุกคามมากกว่าส่วนใหญ่คือการใช้บริการที่ถูกต้องตามกฎหมายและในกรณีส่วนใหญ่บริการที่เชื่อถือได้โดยปริยายชื่อ "WeTransfer" สําหรับผู้ที่ไม่ทราบ WeTransfer เสนอบริการแชร์ไฟล์ออนไลน์ฟรีสําหรับผู้ใช้ในการอัปโหลด/ดาวน์โหลดเนื้อหา

Lampion เป็นสายพันธุ์ภัยคุกคามที่ทราบกันดีซึ่งพบครั้งแรกในปี 2019 ในช่วงเริ่มต้น บริษัทกําหนดเป้าหมายไปที่กลุ่มประชากรของสเปนเป็นหลัก แต่ได้ขยายการดําเนินงานไปทั่วโลกตั้งแต่นั้นเป็นต้นมา อย่างไรก็ตาม ในปี 2022 นักวิจัยได้สังเกตเห็นการหมุนเวียนที่เพิ่มขึ้น โดยการตรวจจับบางอย่างแสดงลิงก์ไปยังชื่อโฮสต์แคมเปญแรนซัมแวร์ Bazaar และ LockBit

ผู้คุกคามที่อยู่เบื้องหลังแคมเปญมัลแวร์ Lampion ส่งอีเมลฟิชชิ่งโดยใช้บัญชีธุรกิจที่ถูกแฮ็ก กระตุ้นให้ผู้ใช้ปลายทางดาวน์โหลดไฟล์จําลอง 'หลักฐานการชําระเงิน' ที่โฮสต์บน WeTransfer วัตถุประสงค์หลักคือการแยกรายละเอียดบัญชีธนาคารออกจากระบบ เพย์โหลดซ้อนทับแบบฟอร์มการเข้าสู่ระบบของตัวเองลงในหน้าเข้าสู่ระบบธนาคาร เมื่อผู้ใช้ป้อนข้อมูลรับรองแบบฟอร์มการเข้าสู่ระบบปลอมเหล่านี้จะถูกขโมยและส่งกลับไปยังผู้โจมตี

เหตุใดการละเมิดเหล่านี้จึงเกิดขึ้น

เนื่องจากอีเมลยังคงเป็นเส้นเลือดใหญ่ที่สําคัญสําหรับการดําเนินธุรกิจ จึงไม่น่าแปลกใจเลยว่าทําไมผู้คุกคามจึงให้ความสนใจอย่างมากในฐานะหนึ่งในเวกเตอร์ที่ประสบความสําเร็จมากที่สุดสําหรับการจัดส่งน้ําหนักบรรทุก

แน่นอนว่ามีฟิชชิ่งในสิทธิของตัวเองเป็นกลยุทธ์เทคนิคและขั้นตอน มนุษย์เรายังคงถูกมองว่าเป็น "จุดอ่อนที่สุด" ในการรักษาความปลอดภัยทางไซเบอร์ โดยตกเป็นเหยื่อล่อที่น่าเชื่อและเหยื่อวิศวกรรมสังคม เมื่อเร็ว ๆ นี้ Verizon สนับสนุนแนวโน้มนี้ในรายงานการตรวจสอบการละเมิดข้อมูลปี 2022 โดยระบุว่า 82% ของการละเมิดอยู่ในมือของมนุษย์

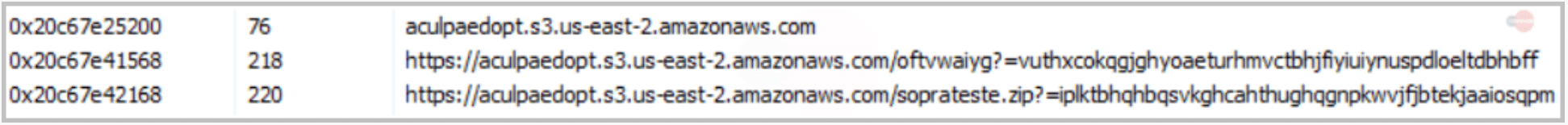

มัลแวร์รูปแบบนี้มีความท้าทายอย่างยิ่งสําหรับทีมรักษาความปลอดภัยของธนาคาร เนื่องจากการเข้าถึงลิงก์ที่เป็นอันตรายจะดําเนินการผ่านระบบของเหยื่อ ซึ่งเป็นอุปกรณ์ที่เชื่อถือได้ ยิ่งไปกว่านั้น WeTransfer ไม่ใช่บริการที่ถูกต้องตามกฎหมายเพียงอย่างเดียวที่ผู้โจมตีใช้/ในทางที่ผิด แต่ยังใช้ประโยชน์จากทรัพยากร Amazon Web Services (AWS) เพื่อโฮสต์เพย์โหลดอีกด้วย

รูป 2 URL ที่โฮสต์เพย์โหลด DLL (ที่มา: Cofense)

รูป 2 URL ที่โฮสต์เพย์โหลด DLL (ที่มา: Cofense)

ปัญหาอีกประการหนึ่งอยู่ที่ข้อเท็จจริงที่ว่าการตรวจสอบชื่อเสียงแบบเดิมที่ดําเนินการโดยเครื่องมือรักษาความปลอดภัยอาจไม่สามารถพิสูจน์ได้ว่ามีประสิทธิภาพเสมอไป WeTransfer ในฐานะบริการของแท้ที่มีชื่อเสียงและที่อยู่ที่โฮสต์โดย AWS ทั่วไปอาจไม่จําเป็นต้องส่งเสียงเตือนใด ๆ อย่างน้อยก็มีชื่อเสียงในฐานข้อมูลชื่อเสียงของผู้ขายส่วนใหญ่

ด้วยเหตุนี้จึงต้องพิจารณาแนวทางที่แตกต่างและสร้างสรรค์กว่า

สิ่งที่สามารถทําได้?

เมื่อพิจารณาถึงภัยคุกคามประเภทนี้และประสบความสําเร็จในการใช้ URL ภายนอกเพื่อแนะนําเพย์โหลด remote browser isolation พิสูจน์ให้เห็นว่าเป็นหนึ่งในวิธีที่มีประสิทธิภาพที่สุดในการป้องกันไม่ให้ระบบเหยื่อนําทางไปยังเนื้อหาที่ผู้โจมตีตั้งใจไว้โดยตรง

ด้วยวิธีนี้ในกรณีที่โชคร้ายที่เหยื่อคลิกลิงก์ที่เป็นอันตรายเช่นลิงก์ WeTransfer เจ้าเล่ห์ในสถานการณ์นี้เซสชันเบราว์เซอร์ที่แยกจากระยะไกลจะเริ่มทํางานทันทีเพื่อป้องกันระบบจากเนื้อหาที่กําลังจะมาถึง

คุณถามอย่างไร?

รูปที่ 3 Skyhigh Securityของ Remote Browser Isolation ความสามารถ (RBI) ป้องกันผู้ใช้โดยการแยกคําขอหน้าเว็บที่มีความเสี่ยงและเป็นอันตราย

รูปที่ 3 Skyhigh Securityของ Remote Browser Isolation ความสามารถ (RBI) ป้องกันผู้ใช้โดยการแยกคําขอหน้าเว็บที่มีความเสี่ยงและเป็นอันตราย

ไม่ว่าจะขึ้นอยู่กับหมวดหมู่ชื่อเสียงที่มีความเสี่ยง (เช่นการแชร์ไฟล์ Peer2Peer การพนัน ฯลฯ ) หมวดหมู่ URL ที่อยู่ IP โดเมนหรือแม้แต่การจับคู่ตามรายการที่สร้างขึ้นเองทีมรักษาความปลอดภัยสามารถมั่นใจได้ว่าหาก / เมื่อผู้ใช้ตกเป็นเหยื่อของการโจมตีที่คล้ายกันไม่มีเนื้อหาที่เป็นอันตรายจากเซสชันเบราว์เซอร์นั้นจะไปถึงอุปกรณ์ในเครื่อง - มีเพียงสตรีมภาพพิกเซลที่แสดงถึงหน้าเว็บ

ผู้ใช้ยังคงสามารถโต้ตอบกับไซต์ได้ตามปกติ (ตามดุลยพินิจของผู้ดูแลระบบ) หรืออาจมีฟังก์ชันต่างๆ เช่น การอัปโหลด การดาวน์โหลด การใช้คลิปบอร์ด และอื่นๆ ที่ถูกบล็อกทั้งหมด แต่ด้วยวิธีนี้เซสชันเบราว์เซอร์ที่แยกจากระยะไกลซึ่งแสดงหน้าเว็บจะป้องกันเพย์โหลดคุกกี้และเนื้อหาที่เป็นอันตรายจากผู้ใช้และอุปกรณ์ของพวกเขา

ในการทําเช่นนั้นทีมรักษาความปลอดภัยจะไม่อยู่ในความสนใจของการค้นหาชื่อเสียงหรือนโยบายอนุญาต / ปฏิเสธไบนารีในการระบุหมาป่าในชุดแกะอีกต่อไป