كان البريد الإلكتروني شريان الحياة للتواصل والتعاون في المؤسسات لعقود. ببساطة ليس هناك شك في ذلك. ومع ذلك ، لا يزال البريد الإلكتروني أيضا أحد أكثر الطرق فعالية لتوزيع البرامج الضارة أو برامج الفدية ، المسؤولة عن أكثر من 90٪ من عمليات تسليم البرامج الضارة والإصابات. هذا على الرغم من حقيقة أن أدوات حماية البريد الإلكتروني قد تحسنت وتقدمت بمرور الوقت.

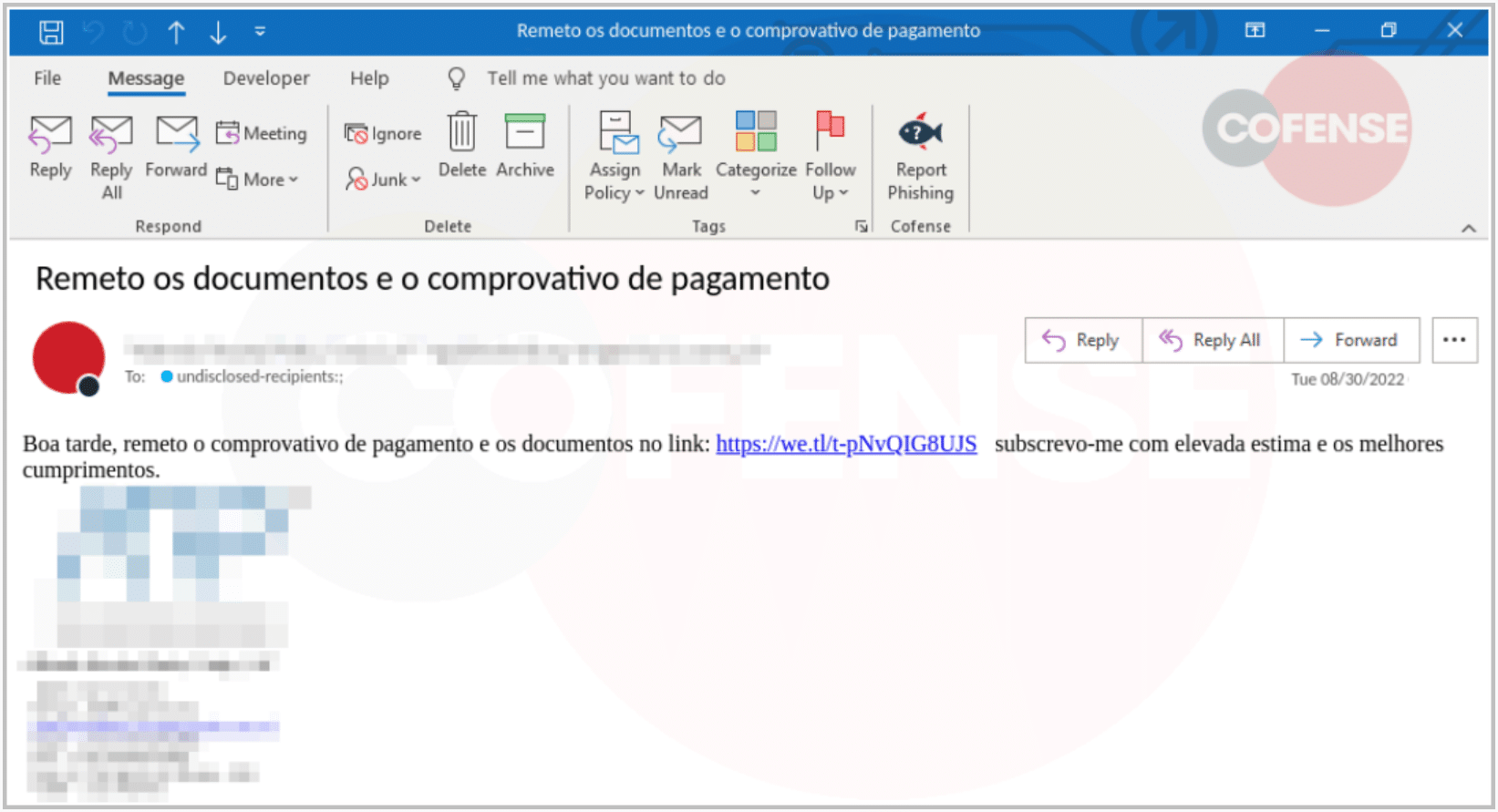

واليوم، تستفيد الجهات الفاعلة في مجال التهديد من الأدوات السحابية المجانية، مثل موفري خدمات الاستضافة، وخدمات نقل الملفات، ومنصات التعاون، ومنظمي التقويم، أو مزيج من كل منها، لتجاوز التدابير الأمنية ونشر الحمولات الضارة في جميع أنحاء العالم. في هذه الحالة ، نركز على حملة البرامج الضارة Lampion ، التي أبلغ عنها لأول مرة باحثون في Cofense.

الشكل 1. محتويات ملفات Lampion الضارة. (المصدر: كوفنس)

الشكل 1. محتويات ملفات Lampion الضارة. (المصدر: كوفنس)

ما يجعل حملة التصيد الاحتيالي هذه أكثر تهديدا من معظمها ، هو استخدام خدمة شرعية ، وفي معظم الحالات ، موثوق بها ضمنيا تسمى "WeTransfer". بالنسبة لغير المدركين ، تقدم WeTransfer خدمات مشاركة الملفات المجانية عبر الإنترنت للمستخدمين لتحميل / تنزيل المحتوى.

Lampion هي سلالة تهديد معروفة ، لوحظت لأول مرة في عام 2019. في مهدها ، استهدفت في الغالب التركيبة السكانية الإسبانية ، لكنها وسعت عملياتها منذ ذلك الحين في جميع أنحاء العالم. ومع ذلك ، في عام 2022 ، لاحظ الباحثون زيادة في التداول ، حيث أظهرت بعض الاكتشافات روابط لأسماء مضيفي حملة Bazaar و LockBit ransomware.

يرسل ممثلو التهديد الذين يقفون وراء حملة Lampion للبرامج الضارة رسائل بريد إلكتروني للتصيد الاحتيالي باستخدام حسابات تجارية مخترقة ، مما يشجع المستخدمين النهائيين على تنزيل ملف وهمي "إثبات الدفع" مستضاف على WeTransfer. هدفها الأساسي هو استخراج تفاصيل الحساب المصرفي من النظام. تقوم الحمولة بتراكب نماذج تسجيل الدخول الخاصة بها على صفحات تسجيل الدخول المصرفية. عندما يقوم المستخدمون بإدخال بيانات الاعتماد الخاصة بهم ، ستتم سرقة نماذج تسجيل الدخول المزيفة هذه وإرسالها مرة أخرى إلى المهاجم.

لماذا تحدث هذه الانتهاكات؟

مع استمرار البريد الإلكتروني في كونه شريانا حيويا للعمليات التجارية ، فلا عجب لماذا يوجه ممثلو التهديد الكثير من اهتمامهم هناك كواحد من أنجح ناقلات تسليم الحمولة.

ثم هناك ، بالطبع ، التصيد الاحتيالي في حد ذاته كتكتيك وتقنية وإجراء. نحن البشر لا نزال نعتبر "أضعف الحلقات" في مجال الأمن السيبراني ، ونقع في فخ الشراك الخداعية المقنعة وإغراءات الهندسة الاجتماعية. دعمت Verizon مؤخرا هذا الاتجاه في تقرير تحقيقات خرق البيانات لعام 2022 ، مشيرة إلى أن 82٪ من الانتهاكات تقع على أيدي البشر.

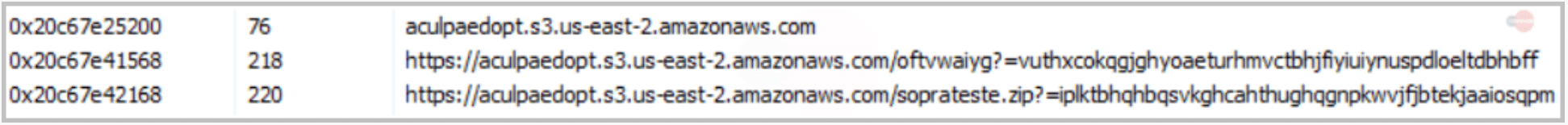

يمثل هذا النوع من البرامج الضارة تحديا خاصا لفرق الأمن المصرفي ، حيث يتم الوصول إلى الروابط الضارة من خلال نظام الضحية - وهو جهاز موثوق به. علاوة على ذلك ، فإن WeTransfer ليست الخدمة الشرعية الوحيدة التي يستخدمها المهاجمون / يسيئون استخدامها - فهم يستفيدون أيضا من موارد Amazon Web Services (AWS) لاستضافة الحمولات الصافية.

الشكل 2. عناوين URL التي تستضيف حمولات DLL. (المصدر: كوفنس)

الشكل 2. عناوين URL التي تستضيف حمولات DLL. (المصدر: كوفنس)

تكمن صعوبة أخرى في حقيقة أن عمليات التحقق من السمعة التقليدية التي تجريها أدوات الأمان قد لا تثبت دائما فعاليتها. WeTransfer ، كخدمة حقيقية ذات سمعة طيبة إلى حد ما ، والعناوين التي تستضيفها AWS العامة على ما يبدو قد لا تصدر بالضرورة أي إنذارات ؛ على الأقل من حيث السمعة في معظم قواعد بيانات سمعة البائعين ، إن لم يكن كلها.

لهذا السبب ، يجب النظر في نهج مختلف وأكثر ابتكارا.

ما الذي يمكن عمله؟

بالنظر إلى أن هذه الأنواع من التهديدات تعتمد ، وتزدهر على استخدام عناوين URL الخارجية لتقديم الحمولة ، remote browser isolation يثبت أنه أحد أكثر الطرق فعالية لمنع أنظمة الضحية من الانتقال مباشرة إلى المحتوى المقصود من المهاجم.

من خلال هذه الطريقة ، في الحالة المؤسفة التي ينقر فيها الضحية على رابط ضار - أي رابط WeTransfer الماكر في هذا السيناريو - ستبدأ جلسة متصفح معزولة عن بعد على الفور لحماية النظام من أي من المحتويات القادمة.

كيف تسأل؟

الشكل 3. Skyhigh Security's Remote Browser Isolation تحمي إمكانية (RBI) المستخدمين من خلال عزل طلبات صفحات الويب الخطرة والضارة

الشكل 3. Skyhigh Security's Remote Browser Isolation تحمي إمكانية (RBI) المستخدمين من خلال عزل طلبات صفحات الويب الخطرة والضارة

إما استنادا إلى فئات السمعة المحفوفة بالمخاطر (مثل مشاركة الملفات ، Peer2Peer ، المقامرة ، إلخ) ، أو فئة عنوان URL ، أو عنوان IP ، أو المجال ، أو حتى عن طريق التطابقات وفقا للقوائم المخصصة التي تم إنشاؤها ، يمكن لفرق الأمان التأكد من أنه إذا / عندما يقع مستخدموها ضحية لهجوم مماثل ، فلن يصل أي من المحتويات الضارة من جلسة المتصفح هذه إلى الجهاز المحلي نفسه - فقط دفق مرئي من وحدات البكسل التي تمثل الصفحة

لا يزال بإمكان المستخدمين التفاعل مع الموقع كالمعتاد (وفقا لتقدير المسؤول) ، أو يمكنهم الحصول على وظائف مثل التحميلات والتنزيلات واستخدام الحافظة وغيرها من الوظائف المحظورة تماما. ولكن بهذه الطريقة ، تحمي جلسة المتصفح المعزولة عن بعد التي تعرض الصفحة أيا من الحمولات الضارة وملفات تعريف الارتباط والمحتوى من المستخدم وأجهزته.

عند القيام بذلك ، لم تعد فرق الأمن في نزوة عمليات البحث عن السمعة أو سياسات السماح / الرفض الثنائية لاكتشاف الذئب في ملابس الأغنام.