リソース

インテリジェンス・ダイジェスト

悪名高いQakbot脅威キャンペーンの再来

解体されたQakBotトロイの木馬の以前の手口が、現在、広範囲に及ぶフィッシング・キャンペーンを後押ししている。

Rodman Ramezanian - Global Cloud Threat Leadによるものです。

2023年12月13日 7分で読む

QakBotサイバー脅威(別名QbotまたはPinkslipbot)を覚えていますか?この脅威は、2023年8月に法執行機関の連携活動の一環としてシャットダウンされましたが、今また復活を遂げています!

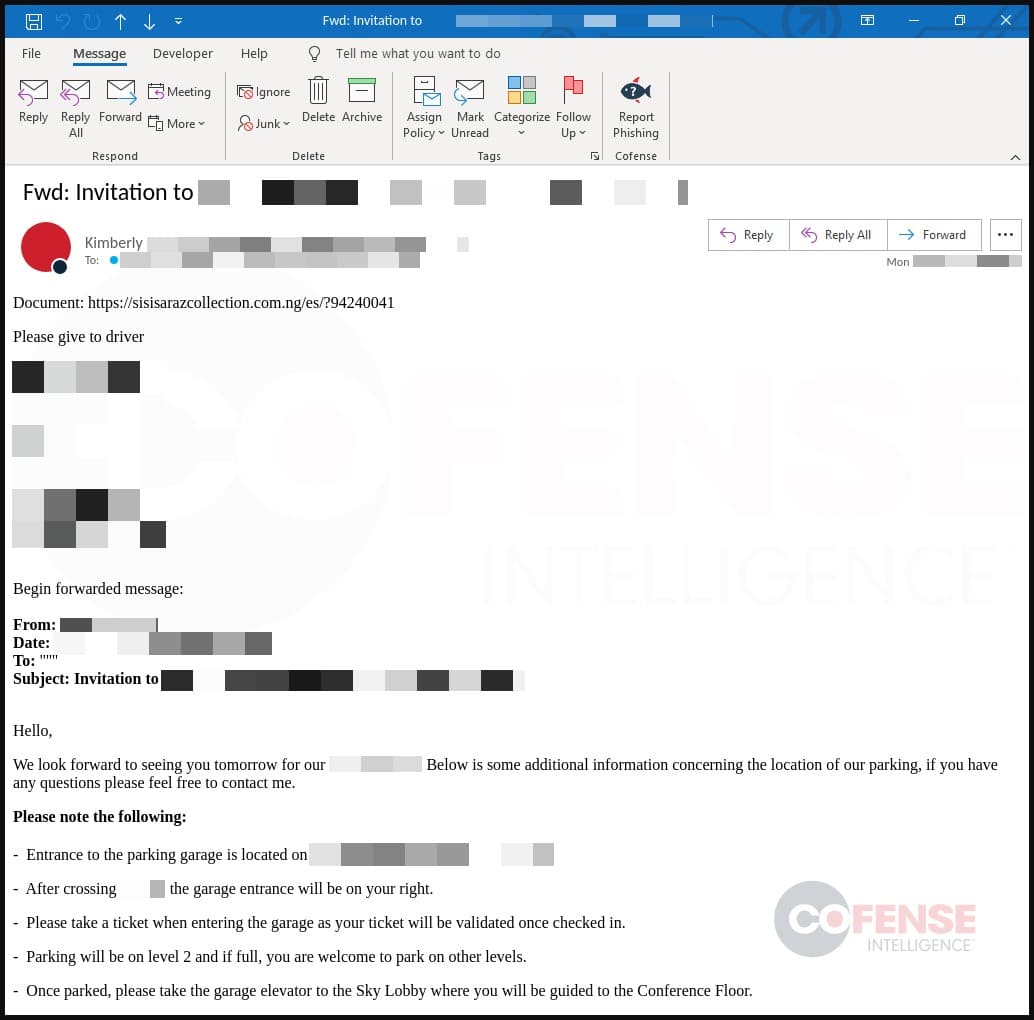

悪質業者は、様々な業界をターゲットにした新しいフィッシング・キャンペーンで、昔ながらの手口を使っている。現在進行中の会話のように見せかけ、危険なリンクを含む詐欺的な電子メールを送信しているのだ。これらのリンクをクリックすると、DarkGateやPikaBotのようなマルウェアをシステムにインストールするファイルに誘導されます。 図1

一度感染すると、これらの悪質なプログラムは深刻な被害をもたらします。多くの場合、データを身代金要求のために保持したり、デバイスのコンピューティングリソースを使用して暗号通貨をマイニングする卑劣なクリプトマイニングマルウェアを活用したりします。攻撃者は、情報の窃取やその他の有害な行為の実行を目的として、お客様のシステムを制御するようになります。攻撃者はリアルタイムでコマンドを送信し、応答を受け取ることができるため、被害者のシステムを探索したり、データを盗んだり、その他の有害な行為を実行したりすることができます。

PikaBotは、QakBotをベースとした洗練された新しいマルウェアの亜種で、特に分析が難しく、攻撃者がよりコントロールしやすくなっています。

2017年に初めて発見されたDarkGateも再浮上している。2023年にハッカーコミュニティでより広く利用できるようになり、その使用と配布が急増した。このマルウェア株はMicrosoft Teamsのメッセージを利用して、DarkGateマルウェアをインストールする有害な添付ファイルを拡散する。研究者は、侵害された2つの外部Microsoft 365アカウントに起因するMicrosoft Teams内のフィッシングメッセージに気づきました。これらのアカウントは、異なる組織のMicrosoft Teamsユーザーを欺くために利用され、"休暇スケジュールの変更 "というZIPファイルをダウンロードするよう促していました。この添付ファイルをクリックすると、SharePointのURLからダウンロードプロセスが開始され、PDF文書としてLNKファイルが隠されていました。

なぜこのような事件が起こるのでしょうか?

DarkGateとPikaBotは汎用性の高いマルウェアであり、特に1つの業界を標的としているわけではないため、さまざまな分野に脅威をもたらします。DarkGateとPikaBotは、無差別にシステムに侵入し、悪用する脆弱性を探し求めることを目的としています。モジュラー型であるため、攻撃者はデータの窃取、リモートアクセス、暗号通貨のマイニングなど、幅広い業界で悪意のある行為を行うことができる。 その適応性により、ハッカーは多様なサイバー攻撃に利用することができ、金融、医療、教育、政府、製造業などの業界に影響を及ぼす可能性がある。そのため、あらゆる分野で、こうした進化する脅威から身を守るための強固なサイバーセキュリティ対策が必要とされている。

フィッシングは、DarkGateやPikaBotマルウェアの運営者にとって、最初のアクセスブローカーとして大きな成功を収めています。被害者が電子メールに記載されたフィッシング・リンクをクリックすることで、脅威行為者がアクセスするための重要なゲートウェイとして機能します。このような手法が攻撃者にとって効果的であり続ける理由はいくつかあります:

- 騙しのテクニックこのようなマルウェアは、正規の電子メールに見せかけたり、進行中の会話を模倣したりするなど、巧妙なフィッシングの手口を用いることが多く、ユーザーを騙してコンテンツを信用させます。

- 人間の脆弱性を突く:フィッシングは、好奇心や緊急性といった人間の感情を利用して行動を促します。緊急または重要なメッセージを装い、受信者を誘い、リンクをクリックさせたり、添付ファイルをダウンロードさせたりする。

- ソーシャル・エンジニアリング:この手口は、慣れ親しんだプラットフォームや個人に対するユーザーの信頼を操作し、悪意のある意図を認識しにくくします。

多様な攻撃ベクトル:これらのマルウェアは、電子メールの添付ファイルやリンクなど、さまざまな侵入経路を利用し、システムやソフトウェアの脆弱性を悪用します。このような多面的なアプローチにより、攻撃の成功確率が高まります。 - 適応性:QakBot、DarkGate、PikaBotは常に進化しており、セキュリティ対策を回避するためにフィッシング戦略を適応させているため、検知や軽減が難しくなっている。

- 自動配信:これらの脅威は、自動化されたシステムを利用して大規模にフィッシングメールを送信することで、急速に拡散する可能性があります。

何ができるのか?

このようなフィッシング攻撃を阻止するためには、ユーザーの意識向上と教育が非常に効果的である。

しかし現実には、人間の脆弱性と脅威行為者側の欺瞞的な手口が相まって、そのURLリンクがクリックされる傾向にある。フィッシングの手口は絶えず進化しており、より巧妙になっている。攻撃者はソーシャル・エンジニアリングのような様々な手口を使い、正規のEメールの複製を作成するため、従来のセキュリティ対策では差別化が難しくなっている。

このため、remote browser isolation (RBI)はURLをクリックするフィッシング攻撃に対して効果的である。これは、ブラウジング・セッションをローカル・デバイスから切り離して実行し、潜在的な脅威を制御された環境内に隔離するためである。RBIが有効な理由は以下の通りである:

- 実行を分離する:ユーザーがURLをクリックすると、ブラウジングセッションはリモート環境で行われます。これにより、ブラウジング活動がローカルシステムから切り離されるため、潜在的なマルウェアや脅威がユーザーのデバイスに直接到達することを防ぎます。

- 暴露の制限:ブラウジングセッションを隔離することで、たとえURLが悪意のあるサイトにつながったとしても、遭遇したマルウェアや有害なコンテンツはリモート環境内に隔離されます。ユーザーのデバイスやネットワークに直接アクセスすることはありません。

- デバイス感染を防止:ブラウジングは隔離された環境で行われるため、ブラウジングセッション中に遭遇したマルウェアがユーザーのデバイスに感染したり、機密データが危険にさらされたりすることはありません。

- 攻撃対象の軽減: Remote browser isolation は、潜在的に危険なウェブコンテンツがユーザーのデバイスに読み込まれないようにすることで、攻撃対象を最小限に抑え、フィッシングURLに関連するリスクを軽減します。

- セキュリティ体制の強化潜在的にリスクのあるウェブコンテンツとユーザーのやり取りをローカルデバイスやネットワークから分離することで、セキュリティのレイヤーを追加し、フィッシング攻撃が成功する可能性を低減します。

SkyhighSecurity Service Edge (SSE) のポートフォリオには、デフォルトでRisky Web RBIが含まれています。閲覧リクエストをRBIサービスにリダイレクトすることで、危険なウェブサイトからユーザーを保護します。RBIテクノロジーはSkyhigh Security のプラットフォームと統合されており、ランサムウェアやフィッシングの脅威に対する強固な保護を提供すると同時に、ゼロトラスト・アーキテクチャの採用を簡素化します。

さらに、別途提供される完全なRBI機能は、特定のトラフィックをRBIセッションに誘導し、さらに強力なセキュリティ対策を確保することができる。Skyhigh SecurityRBIのアプローチでは、クラウドプロキシを通じてウェブトラフィックを流し、潜在的にリスクの高いブラウジングを隔離する。これにより、data loss prevention (DLP)とマルウェア対策ポリシーによる包括的な保護が保証される。ユーザーがフィッシングURLをクリックすると、通常、攻撃者のファイルをダウンロードするためのペイロードがホストされているページに被害者がリダイレクトされます。このため、デバイスの初期感染を防ぐには十分な脅威分析が必要です。

Skyhigh Securityのゲートウェイ型アンチマルウェア(GAM)エンジンは、プロアクティブインテント分析を採用し、シグネチャに依存せずにリアルタイムの悪意のあるウェブコンテンツをフィルタリングします。このエンジンは、動作のシミュレーション、動作の理解、コードのインテントの予測により、実行可能な悪意のあるコンテンツと実行不可能な悪意のあるコンテンツの両方を検出し、ゼロデイ攻撃や標的型攻撃に効果的に対処します。また、このエンジンはクライアントのWebアクセス動作を監視し、潜在的に望ましくないプログラム(PUP)を特定し、侵害されたワークステーションを隔離します。

GAMは、Microsoft Windowsの実行可能ファイル、JavaScript、Flash ActionScript、Java、ActiveXコントロールなど、様々な形式のコード挙動検知に長けています。例えば、Word文書内の難読化されたVisual Basicスクリプトの悪意ある意図を特定し、その文書がダウンロードされないようにすることができます。

従来のシグネチャベースのアンチマルウェアエンジンやヒューリスティックなアンチマルウェアエンジンも搭載されていますが、未知のマルウェアに対する検出機能の中核は、機械学習とリアルタイムエミュレーションを活用したGAMに依存しています。GAMには3つのヒューリスティック機能が含まれています:

- 新しいコードサンプルの不審な動作をブロックするための静的動作ヒューリスティック。

- 修正されたマルウェア亜種を既知のマルウェアファミリーに結びつける構造的ヒューリスティック。

- 疑わしいインターネット・アクセス・パターンを示す感染した可能性のあるクライアント・システムを識別するネットワーク動作ヒューリスティック。

Skyhigh Security?

- レピュテーションとドメイン分類に基づいてURLへのアクセスをブロックする.

- 特に危険なURLを含むフィッシングメールに直面した場合、ユーザーとデバイスを危険なウェブサイトから保護する。

- Remote Browser Isolation を使って、ファイルのダウンロードやその他の特定のアクティビティをブロックする。

- 患者ゼロを保護するためにブラウザの分離を有効にできない場合でも、組織の露出を制限します。

- ユーザーがフィッシングリンクをクリックした場合、リモート接続経由で内部アプリケーションからであっても、不正なデータ転送やアクティビティを拒否する。

- マルウェアのスキャンとブロックを微調整し、悪意のあるペイロードがデバイスに侵入するのを防ぎます。

サイバーセキュリティ業界で11年以上の豊富な経験を持つRodman Ramezanianは、エンタープライズ・クラウド・セキュリティ・アドバイザーとして、Skyhigh Security でテクニカル・アドバイザリー、イネーブルメント、ソリューション・デザイン、アーキテクチャを担当しています。この職務において、Rodmanは主にオーストラリア連邦政府、防衛、および企業組織を対象としている。

Rodmanは、敵対的脅威インテリジェンス、サイバー犯罪、データ保護、クラウドセキュリティの分野を専門としています。現在、CISSP、CCSP、CISA、CDPSE、Microsoft Azure、MITRE ATT&CK CTIの各認定を取得しています。

ロッドマンは、複雑な事柄をシンプルな言葉で表現することに強い情熱を持ち、一般の人々や新しいセキュリティ専門家がサイバーセキュリティの何を、なぜ、どのように理解できるように支援します。

アタックハイライト

- フィッシングメールは、受信者に信用させ、悪意のあるURLをクリックさせるために、攻撃者は、返信のように見せかけたり、盗まれた会話を転送したりすることで、フィッシングメールを送りつける。

- これらの盗まれた電子メールメッセージは、Microsoft ProxyLogon攻撃(CVE-2021-26855)によって取得された可能性が高い。Microsoft Exchange Server のこの脆弱性により、攻撃者は認証を逃れ、そのアカウントの管理者になりすますことができる。

- このURLには複数のレイヤーがあり、設定された基準(場所やブラウザなど)を満たす特定のユーザーだけが有害なソフトウェアにアクセスし、彼らが有効なターゲットであることを確認できるようになっている。

- URLをクリックすると、JavaScript Dropperとして知られるJavaScriptファイルを格納したZIPファイルがダウンロードされます。これは後に、感染したポータブル実行可能ファイル(PE)や悪意のあるDLLファイルをダウンロードして実行するために使用されます。

- JavaScriptドロッパープログラムは、別のURLに接続してマルウェアをフェッチし、起動します。Visual Basic Script(VBS)ダウンローダーは、一般的にMicrosoft Officeドキュメントに見られる.vbsファイルを通して、またはコマンドライン・プログラムを起動することによってマルウェアを実行することができます。XLLファイルは、通常、Microsoft Excelのアドオンとして正規の作業目的で使用されますが、脅威行為者によって操作されます。彼らはこれらのアドオンを調整して特定の場所にアクセスし、有害なペイロードをダウンロードします。

- この時点で、被害者はDarkGateまたはPikaBotのいずれかのマルウェア株への感染に成功し、高度なクリプトマイニングソフトウェア、偵察ツール、ランサムウェアのペイロードなどの配信やインストールなど、さらなる有害な行為が可能になります。