Masih ingat dengan ancaman siber QakBot (atau dikenal juga sebagai Qbot atau Pinkslipbot)? Ancaman ini ditutup sebagai bagian dari upaya penegakan hukum yang terkoordinasi pada bulan Agustus 2023-dan kini muncul kembali!

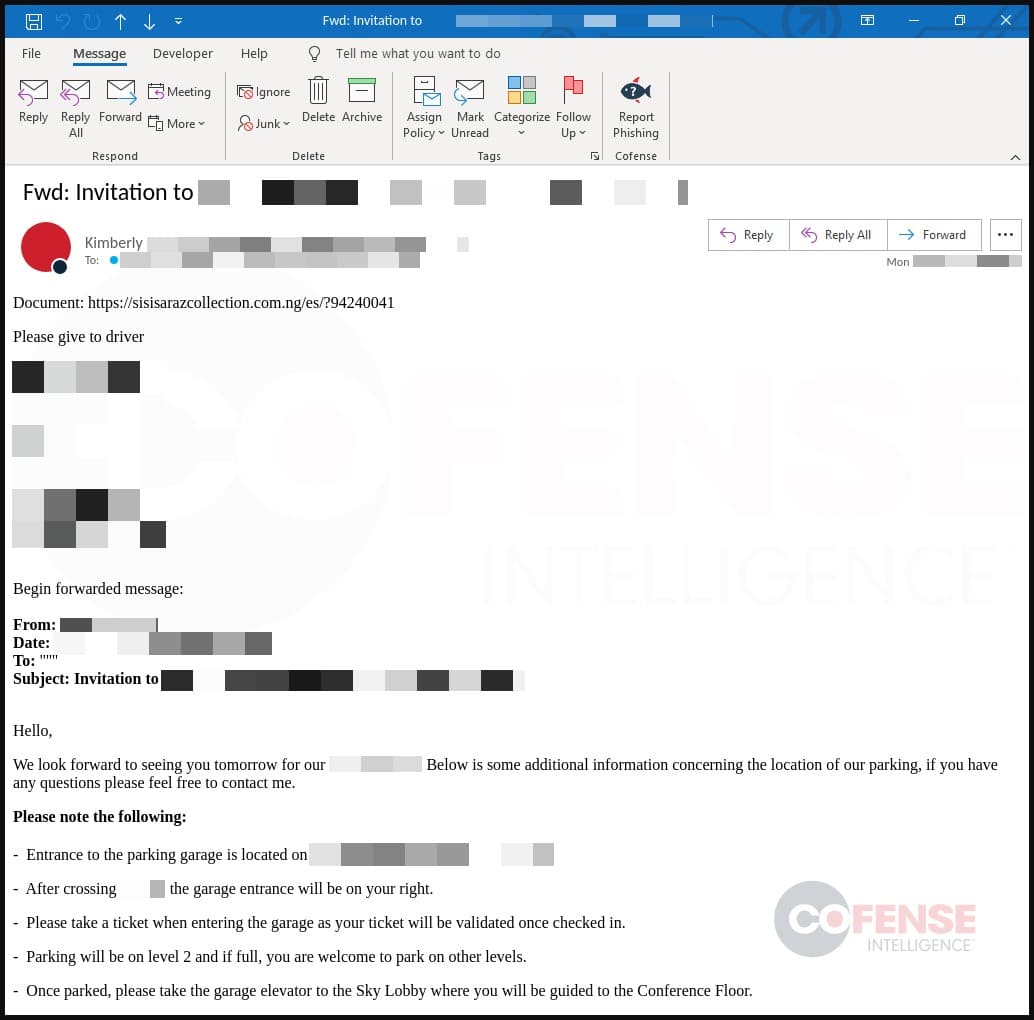

Pelaku kejahatan menggunakan trik lama dalam kampanye phishing baru yang menargetkan berbagai industri. Mereka mengirimkan email tipuan yang terlihat seperti percakapan yang sedang berlangsung dan berisi tautan berbahaya. Mengeklik tautan-tautan ini akan membawa Anda ke sebuah file yang dapat menginstal malware seperti DarkGate atau PikaBot pada sistem Anda. (Gambar 1)

Setelah terinfeksi, program-program jahat ini dapat menyebabkan kerusakan serius. Mereka sering kali menahan data Anda untuk mendapatkan tebusan atau memanfaatkan malware cryptomining licik yang menggunakan sumber daya komputasi perangkat untuk menambang mata uang kripto. Penyerang mendapatkan kendali atas sistem Anda dengan maksud untuk mencuri informasi atau melakukan tindakan berbahaya lainnya. Koneksi yang dibuat oleh pelaku ancaman bersifat dua arah: penyerang dapat mengirim perintah dan menerima respons secara real time, sehingga memungkinkan mereka untuk menjelajahi sistem korban, mencuri data, dan melakukan tindakan berbahaya lainnya.

PikaBot, varian malware baru yang canggih yang berbasis pada QakBot, sangat sulit untuk dianalisis dan memberi penyerang lebih banyak kendali.

DarkGate, yang pertama kali ditemukan pada tahun 2017, juga muncul kembali. Malware ini tersedia lebih luas di komunitas peretas pada tahun 2023, yang menyebabkan peningkatan tajam dalam penggunaan dan distribusinya. Jenis malware ini memanfaatkan pesan-pesan Microsoft Teams untuk menyebarkan lampiran berbahaya yang menginstal malware DarkGate. Para peneliti telah memperhatikan pesan phishing di dalam Microsoft Teams, yang berasal dari dua akun Microsoft 365 eksternal yang disusupi. Akun-akun ini digunakan untuk menyesatkan pengguna Microsoft Teams di berbagai organisasi, meminta mereka mengunduh file ZIP bernama "Perubahan jadwal liburan." Mengeklik lampiran ini memicu proses pengunduhan dari URL SharePoint, menyembunyikan file LNK sebagai dokumen PDF.

Mengapa insiden-insiden ini terjadi?

DarkGate dan PikaBot adalah jenis malware serbaguna yang tidak secara khusus menargetkan satu industri, sehingga mereka menimbulkan ancaman di berbagai sektor. DarkGate dan PikaBot bertujuan untuk menyusup ke sistem tanpa pandang bulu, mencari kerentanan untuk dieksploitasi. Sifat modular mereka memungkinkan penyerang untuk melakukan aktivitas seperti pencurian data, akses jarak jauh, penambangan mata uang kripto, dan tindakan jahat lainnya di berbagai spektrum industri. Kemampuan beradaptasi mereka memungkinkan peretas untuk menggunakannya dalam berbagai serangan siber, yang berpotensi memengaruhi industri seperti keuangan, perawatan kesehatan, pendidikan, pemerintah, manufaktur, dan lainnya. Oleh karena itu, semua sektor membutuhkan langkah-langkah keamanan siber yang kuat untuk melindungi dari ancaman yang terus berkembang ini.

Phishing merupakan perantara akses awal yang sangat sukses untuk operator malware DarkGate dan PikaBot. Ketika korban menyerah untuk mengklik tautan phishing di email, ini bertindak sebagai pintu gerbang penting bagi para pelaku ancaman untuk mendapatkan akses. Teknik-teknik ini terus efektif bagi penyerang karena beberapa alasan:

- Teknik menipu: Jenis malware ini sering kali menggunakan taktik phishing yang canggih, seperti mengirim email yang tampak sah atau bahkan meniru percakapan yang sedang berlangsung, menipu pengguna untuk mempercayai kontennya.

- Mengeksploitasi kerentanan manusia: Phishing mengandalkan emosi manusia, seperti rasa ingin tahu atau urgensi, untuk mendorong tindakan. Email tersebut memikat penerima untuk mengklik tautan atau mengunduh lampiran dengan menyamar sebagai pesan yang mendesak atau penting.

- Rekayasa sosial: Teknik ini memanipulasi kepercayaan pengguna terhadap platform atau individu yang sudah dikenal, sehingga lebih sulit untuk mengenali niat jahat.

Vektor serangan yang beragam: Jenis-jenis malware ini memanfaatkan berbagai titik masuk, seperti lampiran atau tautan email, mengeksploitasi kerentanan pada sistem atau perangkat lunak. Pendekatan yang beragam ini meningkatkan peluang keberhasilan.

- Kemampuan beradaptasi: QakBot, DarkGate, dan PikaBot terus berevolusi, mengadaptasi strategi phishing mereka untuk menerobos langkah-langkah keamanan, yang membuatnya lebih sulit untuk dideteksi dan dimitigasi.

- Distribusi Otomatis: Ancaman ini dapat menyebar dengan cepat, memanfaatkan sistem otomatis untuk mengirimkan email phishing dalam skala besar, sehingga meningkatkan kemungkinan seseorang menjadi korban taktik mereka.

Apa yang bisa dilakukan?

Kesadaran dan edukasi pengguna bisa sangat efektif dalam menggagalkan serangan phishing seperti ini, karena para pelaku ancaman sebagian besar mengandalkan klik pertama untuk membuka pintu bagi mereka.

Kenyataannya, bagaimanapun juga, kerentanan manusia ditambah dengan taktik menipu dari pihak pelaku ancaman cenderung mengarah pada tautan URL yang diklik. Taktik phishing terus berkembang dan menjadi lebih canggih. Para penyerang menggunakan berbagai taktik seperti rekayasa sosial untuk membuat replika email yang meyakinkan, sehingga lebih sulit untuk membedakannya dengan langkah-langkah keamanan tradisional.

Untuk alasan ini, remote browser isolation (RBI) efektif melawan serangan phishing yang melibatkan klik pada URL karena menjalankan sesi penjelajahan jauh dari perangkat lokal, mengisolasi potensi ancaman dalam lingkungan yang terkendali. Inilah alasan mengapa ini efektif:

- Mengisolasi eksekusi: Ketika pengguna mengeklik sebuah URL, sesi penjelajahan berlangsung di lingkungan jarak jauh. Hal ini mencegah potensi malware atau ancaman apa pun mencapai perangkat pengguna secara langsung, karena aktivitas penjelajahan dipisahkan dari sistem lokal.

- Membatasi paparan: Dengan mengisolasi sesi penjelajahan-meskipun URL mengarah ke situs berbahaya-setiap malware atau konten berbahaya yang ditemukan tetap terisolasi di dalam lingkungan jarak jauh. Tidak memiliki akses langsung ke perangkat atau jaringan pengguna.

- Mencegah infeksi perangkat: Karena penjelajahan terjadi di lingkungan yang terisolasi, malware apa pun yang ditemui selama sesi penjelajahan tidak memiliki kesempatan untuk menginfeksi perangkat pengguna atau membahayakan data sensitif.

- Mengurangi permukaan serangan: Remote browser isolation meminimalkan permukaan serangan dengan memastikan bahwa konten web yang berpotensi berbahaya tidak pernah dimuat ke perangkat pengguna, sehingga mengurangi risiko yang terkait dengan URL phishing.

- Meningkatkan postur keamanan: Menambahkan lapisan keamanan ekstra dengan memisahkan interaksi pengguna dengan konten web yang berpotensi berisiko dari perangkat dan jaringan lokal, sehingga mengurangi kemungkinan serangan phishing yang berhasil.

Portofolio Skyhigh Security Service Edge (SSE) mencakup RBI Web Berisiko secara default. Ini melindungi pengguna dari situs web berisiko dengan mengalihkan permintaan penjelajahan ke layanan RBI. Teknologi RBI terintegrasi dengan platform Skyhigh Security , memberikan perlindungan yang kuat terhadap ransomware dan ancaman phishing sekaligus menyederhanakan adopsi arsitektur zero trust.

Selain itu, fungsi RBI lengkap, yang tersedia secara terpisah, dapat mengarahkan lalu lintas tertentu ke dalam sesi RBI, memastikan langkah-langkah keamanan yang lebih kuat. Skyhigh SecurityPendekatan RBI melibatkan penyaluran lalu lintas web melalui proxy cloud untuk mengisolasi penjelajahan yang berpotensi berisiko. Hal ini memastikan perlindungan komprehensif melalui data loss prevention (DLP) dan kebijakan anti-malware. Ketika seorang pengguna mengklik URL phishing, biasanya akan mengarahkan korban ke sebuah halaman di mana muatan dihosting untuk mengunduh berkas-berkas milik penyerang. Inilah sebabnya mengapa analisis ancaman yang memadai diperlukan untuk mencegah infeksi perangkat awal.

Skyhigh SecurityMesin gateway anti-malware (GAM) menggunakan analisis maksud proaktif untuk menyaring konten web berbahaya secara real-time tanpa bergantung pada tanda tangan. Mesin ini mendeteksi konten berbahaya yang dapat dieksekusi dan yang tidak dapat dieksekusi dengan mensimulasikan perilaku, memahami perilaku, dan memprediksi maksud kode, yang secara efektif memerangi serangan zero-day dan serangan yang ditargetkan. Mesin ini juga memantau perilaku akses web klien, mengidentifikasi program yang mungkin tidak diinginkan (PUP) dan mengkarantina workstation yang disusupi.

GAM mahir dalam mendeteksi perilaku kode di berbagai format, seperti file eksekusi Microsoft Windows, JavaScript, Flash ActionScript, Java, kontrol ActiveX, dan banyak lagi. Sebagai contoh, GAM dapat mengidentifikasi niat jahat dalam Skrip Visual Basic yang dikaburkan di dalam dokumen Word dan mencegah dokumen tersebut diunduh.

Meskipun mesin anti-malware berbasis tanda tangan dan heuristik tradisional disertakan, kemampuan deteksi inti untuk malware yang tidak dikenal bergantung pada GAM, yang memanfaatkan pembelajaran mesin dan emulasi waktu nyata. Dia mencakup tiga kemampuan heuristik:

- Heuristik perilaku statis untuk memblokir perilaku mencurigakan dalam sampel kode baru.

- Heuristik struktural yang menghubungkan varian malware yang telah dimodifikasi dengan keluarga malware yang dikenal.

- Heuristik perilaku jaringan, yang mengidentifikasi sistem klien yang berpotensi terinfeksi dan menampilkan pola akses internet yang mencurigakan.