リソース

インテリジェンス・ダイジェスト

ダブル・トラブル:ミッドナイト・ブリザード、マイクロソフトとHPEのハッキング騒動に揺れる

SolarWinds事件の背後で、国家に支援されたアクターによる攻撃の犠牲となった両組織

By Rodman Ramezanian - エンタープライズ・クラウド・セキュリティ・アドバイザー

2024年2月26日 7分で読む

マイクロソフトとヒューレット・パッカード・エンタープライズ(HPE)がクラウドベースの電子メール・インフラを経由して侵入されたという最近の報告は、サイバーセキュリティ業界に嵐を巻き起こした!2020年に起きたSolarWindsのハッキングを覚えている人にとっては、現在Midnight Blizzard(別名Cozy Bear、Nobelium、APT29)と呼ばれている同じアクターがまたやっているようだ。

HPEとマイクロソフトの両社の侵害は互いに数日以内に公表されたが、この状況は、ミッドナイト・ブリザードが国際的なスパイ活動を続けている現実を浮き彫りにしている。

ミッドナイト・ブリザードのオペレーターは、HPEとマイクロソフトのクラウドベースの電子メール環境に、それぞれ従業員個人のメールボックスを標的とした攻撃とパスワードスプレー攻撃によってアクセスしたという点で、両事件に一貫性がありました。

ーHPEはーHPEのー365のーメールボックスにーHPEはー365のーハッキンググループがーHPEはーハッキンググループがーハッキンググループがーハッキンググループがーハッキンググループがーハッキンググループがーハッキンググループがーハッキンググループーーーハッキンググループーーーハッキンググループーーーハッキンググループーーー

マイクロソフトの場合、攻撃者は最初のアクセスを利用して、マイクロソフトの企業環境への高度なアクセスを持つレガシーテストOAuthアプリケーションを特定し、侵入しました。このアプリケーションを悪用することで、さらに悪質な OAuth アプリケーションを生成し、最終的には Microsoft 365 Exchange Online の特権ロールを付与することができました。この手口により、システム内のメールボックスにアクセスできるようになりました。

脅威をさらに高めるために、このグループはセッション・リプレイ攻撃を採用していることが確認されており、不正な方法やアクセス・ブローカーを通じて取得した窃取セッションを活用することで、クラウド・リソースへの初期アクセスを可能にしている。

被害者のネットワーク内でOAuthアプリケーションを悪用する脅威行為について警告するMicrosoftの以前の調査や公開投稿を考慮すると、これらの攻撃は眉唾ものであると同時に興味深い。2022年にマイクロソフトが発表したブログ記事で、同社は、多要素認証(MFA)保護がない組織のクラウド・テナント・アカウントに対して、脅威行為者がクレデンシャル・スタッフィングを行う攻撃について概説している。その後、脅威者はクラウドテナントアカウントへのアクセスを利用して悪意のあるOAuthアプリを作成し、被害者のExchange Onlineインスタンスに侵入しました。皮肉なことに、これは今回のマイクロソフト社への攻撃とまったく同じでした。

なぜこのような事件が起こるのでしょうか?

Midnight Blizzardの活動を分析すると、カスタム設計のマルウェアと一般にアクセス可能なツールの改変を組み合わせて、認証メカニズムを迂回し、ターゲットに潜入し、検知を逃れるという、このグループの巧妙さが明らかになる。

マイクロソフトは、その規模とITインフラにおける影響力の大きさから、しばしば標的にされているが、最近、同社の製品と社内システムの両方に対する攻撃が急増している。今回のようなパスワード・スプレーを利用したインシデントは、多要素認証によって軽減できたはずだが、明らかにその対策が実施されていなかった。マイクロソフトは、強固なサイバー衛生の重要な要素としてMFAを提唱している。セキュリティ・エコシステムにおける彼らの立場を考えれば、より高いレベルの説明責任を果たすことが不可欠である。

マイクロソフト自身の言葉を借りれば、「この攻撃はマイクロソフトの製品やサービスの脆弱性の結果ではない」ということであり、このことはこの事件がなぜ起きたのかを理解する上で重要である。マイクロソフトにとって不運だったのは、クラウド環境とインフラを保護するための設定が不十分だったことだ。

Microsoft 365の電子メールアカウント乗っ取り攻撃の被害に遭うことは今に始まったことではなく、HPEのような業界の巨大企業であっても、クラウドのベクトルから標的にされ、侵入に成功する可能性があることを示す好例だ。

特に、今回の2件のようにデータの流出や窃盗を伴う場合はなおさらだ。しかし、より憂慮すべき傾向は、こうした組織がクラウド環境や資産を通じて狙われるケースがいかに多いかということだ。

クラウド・コンピューティングが、あらゆる形や規模の企業にとって拡張性、柔軟性、成長性、コラボレーションをもたらすのと同じように、サイバー犯罪者、特に高度なスキルを持ち、やる気のある国家に支援された行為者をも誘惑し、連携アクセストークンを盗み出したり、クラウド資産を誤って脆弱に設定したり、巧妙なソーシャル・エンジニアリングの手法でメールユーザーを動かしたりできる機会(そして、その機会は数多くある)を探させる。クラウド環境とプラットフォームは相互に接続されているため、攻撃者はこれらの取り組みの1つでも成功させれば、仕事を始めるのに十分なのだ。

何ができるのか?

これらのインシデントは、あらゆる規模、あらゆるセクターの組織に、サイバー攻撃はその規模に関係なく、たとえ業界の巨人であっても、誰をも標的にする可能性があることを痛感させるものである。サイバー攻撃は、大企業であっても、その規模に関係なく、誰でも標的になりうるのだ。実際、企業のプラットフォーム、インフラ要素、サポート技術はすべて、潜在的な攻撃の格好の標的なのである。

しかし、貴重な資産を守るために、あるいは少なくとも攻撃者の仕事を難しくするために、有効にして採用しなければならない、基本的で譲れないセキュリティ機能とプロセスがある。以下のようなものだ:

- 可能な限りあらゆる場所でMFAを強制する

- OAuthアプリケーションとトークンを監査し、いつでも取り消すことができる(特に "レガシー "であることが知られているもの)。

- セキュリティ態勢の管理(見落としや見落としが必ずあるため)

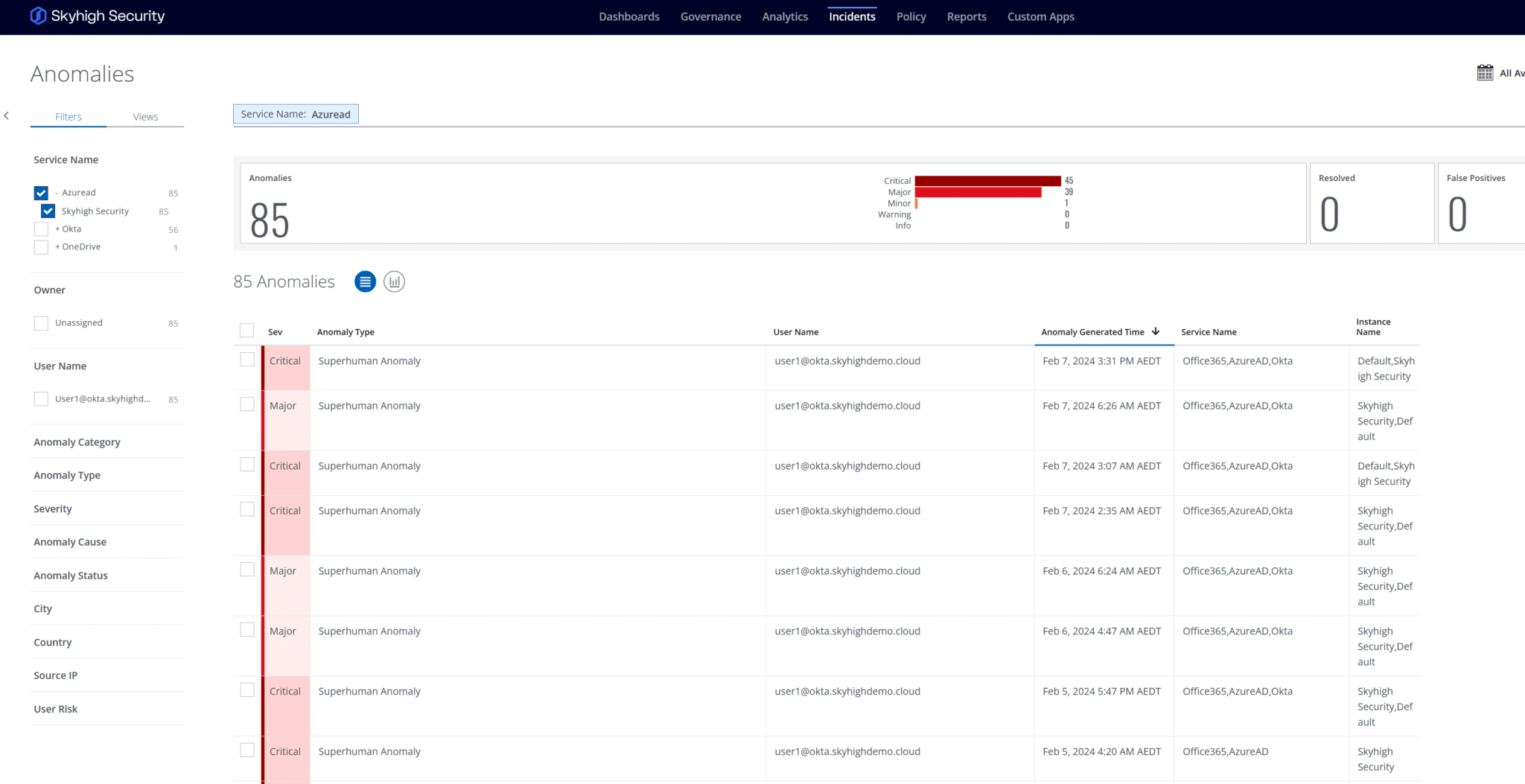

- 不審なアカウント行動(新規アプリケーションの作成、新規/特権ロールの割り当て、データの流出など)を検出するための異常監視

詳しく説明しよう:

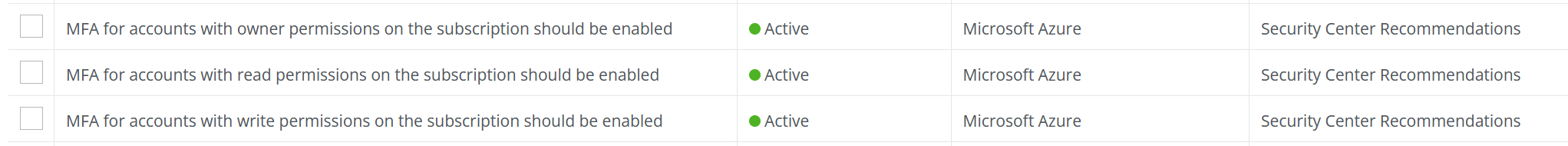

構成監査と姿勢評価は、MFA が実施されていない可能性のある誤構成を特定し、是正するのに役立つ(たとえば、ルート Azure Security Center レベル)(図 1)。

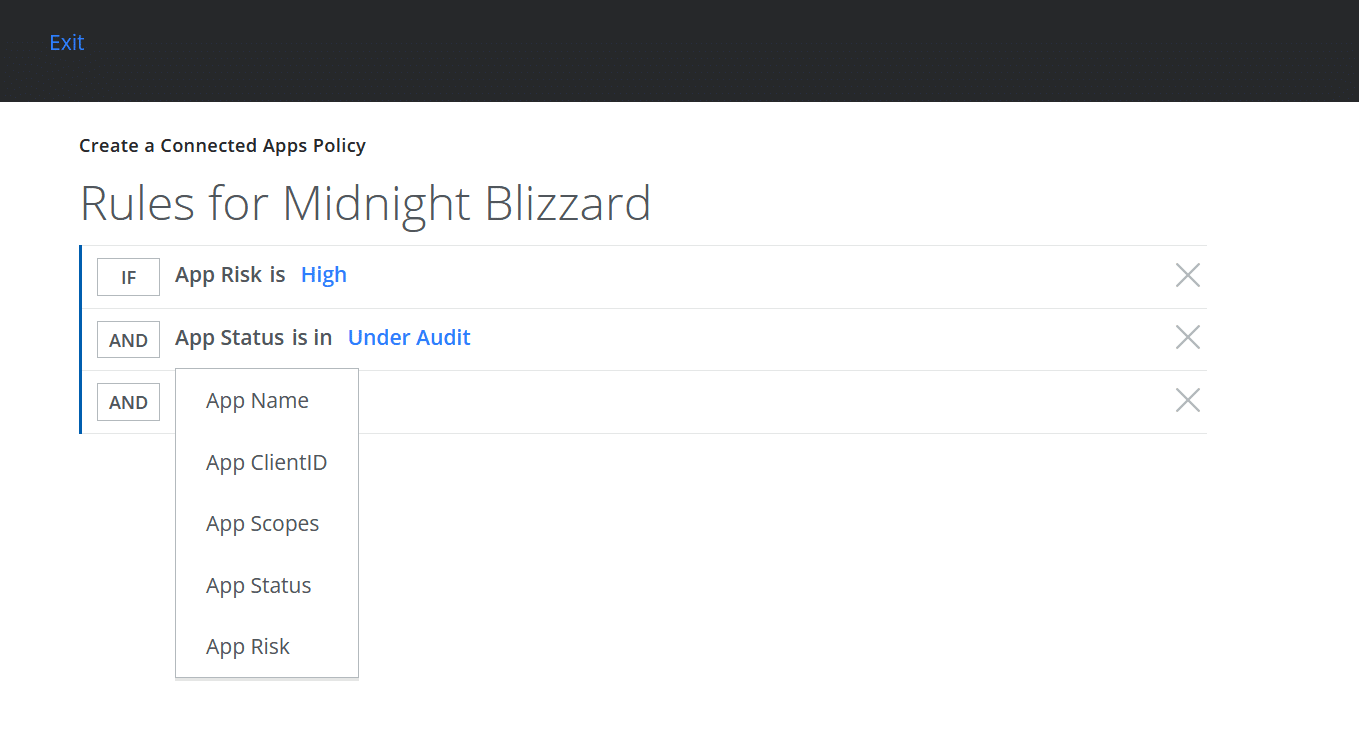

攻撃者は、悪意のあるOAuthアプリケーションを利用してアクセスを仲介し、権限の昇格を図り、重役の電子メールが保管されているマイクロソフトの企業テナントに飛び移ることができました。セキュリティ・チームは、ユーザー・データにアクセスできる「接続されたOAuthアプリケーションを修復、監査、許可、ブロック」できなければなりません。

アプリのガバナンスを維持し、M365内で企業データとどのようにやり取りできるかをコントロールすることが重要だ(図2)。

アイデンティティ(Entra ID)とM365の行動に関して、セキュリティチームは、セキュリティロールと権限と同様に、Microsoft 365環境全体の異常と疑わしい行動を検出し、強調表示し、防止する能力を必要としている。

参考文献

- https://www.bleepingcomputer.com/news/security/hpe-russian-hackers-breached-its-security-teams-email-accounts/

- https://securityaffairs.com/157802/apt/midnight-blizzard-hacked-microsoft-email-accounts.html

- https://thehackernews.com/2024/01/microsoft-warns-of-widening-apt29.html

- https://www.wired.com/story/microsoft-hpe-midnight-blizzard-email-breaches/

Skyhigh Security?

- MFAが有効化・実施されていないクラウド環境のセキュリティ監査を実施する。

- アプリガバナンスを維持し、接続アプリがM365内の企業データとどのように相互作用できるかを制御する。

- data loss prevention を Exchange Online メールボックスに拡張し、データの流出を防止(アカウント乗っ取り時)。

- 特権アクセスの不正使用を含む異常を検出するために、許容される管理者行動を定義する。

- 疑わしい異常値を強調するために、ユーザーの活動を監視し、ベースラインを設定します。

- 脅威、異常、インシデントをMITRE ATT&CKフレームワークに整合させ、SOCアナリストの調査指針にする。

サイバーセキュリティ業界で11年以上の豊富な経験を持つRodman Ramezanianは、エンタープライズ・クラウド・セキュリティ・アドバイザーとして、Skyhigh Security でテクニカル・アドバイザリー、イネーブルメント、ソリューション・デザイン、アーキテクチャを担当しています。この職務において、Rodmanは主にオーストラリア連邦政府、防衛、および企業組織を対象としている。

Rodmanは、敵対的脅威インテリジェンス、サイバー犯罪、データ保護、クラウドセキュリティの分野を専門としています。現在、CISSP、CCSP、CISA、CDPSE、Microsoft Azure、MITRE ATT&CK CTIの各認定を取得しています。

ロッドマンは、複雑な事柄をシンプルな言葉で表現することに強い情熱を持ち、一般の人々や新しいセキュリティ専門家がサイバーセキュリティの何を、なぜ、どのように理解できるように支援します。

アタックハイライト

- ヒューレット・パッカード・エンタープライズ(HPE)は、ミッドナイト・ブリザード(Midnight Blizzard)と名乗るロシアのハッカー容疑者グループが、同社のマイクロソフト365メールシステムに侵入し、サイバーセキュリティ・チームやその他の部署からデータを抜き取ったことを明らかにした。

- HPEは、2023年5月に同社のSharePointサーバーに侵入し、ファイルを抜き取った事件との関連性を示唆しています。

- マイクロソフトを狙った2023年11月のインシデントでは、脅威者はパスワードスプレー攻撃を使って、MFAを持たないレガシーな非本番テスト用テナントアカウントに効果的に侵入した。これにより、攻撃者は貴重な足がかりを得ることができました。

- 攻撃者は最初のアクセスを使って、レガシーなテストOAuthアプリケーションを特定し、マイクロソフトの企業環境への昇格アクセス権を持つアプリケーションに侵入した。

- このレガシーアプリケーションは、さらに悪意のあるOAuthアプリケーションを作成し、Microsoft 365 Exchange Onlineのフルアクセスロールを付与することで、マイクロソフトのメールボックスにアクセスできるようにするために悪用されました。

- その後、脅威グループはこのアカウントの特権を使い、マイクロソフトのシニア・リーダーシップ・チームのメンバーや、サイバーセキュリティ、法務、その他の部門の従業員を含む、マイクロソフトの企業メールアカウントの一部にアクセスした。これにより、Midnight Blizzardのオペレーターは、いくつかの電子メールと添付文書を抽出することができた。

- マイクロソフト社によると、この攻撃はマイクロソフト社の製品やサービスの脆弱性が原因で発生したものではない。