Les récentes informations selon lesquelles Microsoft et Hewlett Packard Enterprise (HPE) ont été victimes d'une violation de leurs infrastructures de messagerie électronique basées sur le cloud ont pris d'assaut le secteur de la cybersécurité ; franchement, pour plus d'une raison ! Pour ceux qui se souviennent des piratages de SolarWinds en 2020, il semble que les mêmes acteurs, aujourd'hui plus communément appelés Midnight Blizzard (alias Cozy Bear, Nobelium, APT29), soient à nouveau à l'œuvre.

Bien que les failles de HPE et de Microsoft aient été révélées à quelques jours d'intervalle, la situation souligne surtout la réalité des activités d'espionnage international de Midnight Blizzard, avec des rapports établissant un lien étroit entre le groupe de menace et le service de renseignement extérieur russe (SVR) et sa persistance à exploiter les vulnérabilités dans les empreintes numériques et les actifs des organisations.

Dans les deux cas, les opérateurs de Midnight Blizzard ont réussi à accéder aux environnements de messagerie en nuage de HPE et de Microsoft, en ciblant les boîtes aux lettres individuelles des employés et en pulvérisant les mots de passe, respectivement.

HPE a déclaré que le groupe de pirates a "accédé et exfiltré des données" d'un "nombre limité" de boîtes aux lettres 365 de HPE après avoir obtenu l'accès via des comptes compromis.

Dans le cas de Microsoft, les attaquants ont utilisé leur accès initial pour identifier et infiltrer une ancienne application OAuth de test avec un accès élevé à l'environnement de l'entreprise Microsoft. L'exploitation de cette application leur a permis de générer des applications OAuth encore plus malveillantes, ce qui leur a finalement permis de s'octroyer des rôles privilégiés dans Microsoft 365 Exchange Online. Cette tactique leur a permis d'accéder aux boîtes aux lettres du système.

Pour aggraver la menace, le groupe a été observé en train d'employer des attaques par relecture de session, ce qui lui permet d'obtenir un accès initial aux ressources du nuage en s'appuyant sur des sessions volées acquises par des méthodes illicites et des courtiers d'accès.

Compte tenu des recherches antérieures de Microsoft et des messages publics mettant en garde contre les acteurs menaçants qui exploitent les applications OAuth au sein des réseaux des victimes, ces attaques sont tout aussi intrigantes qu'elles font sourciller. Dans un billet de blog de Microsoft datant de 2022, la société a décrit une attaque dans laquelle des acteurs menaçants ont utilisé le bourrage d'informations d'identification contre les comptes de locataires en nuage d'une organisation ne disposant pas d'une protection d'authentification multifactorielle (MFA). Par la suite, l'acteur de la menace a utilisé l'accès aux comptes des locataires du cloud pour créer des applications OAuth malveillantes, leur permettant d'entrer dans l'instance Exchange Online de la victime. Ironiquement, cette situation n'est pas très éloignée de ce qui s'est passé avec Microsoft dans le cas présent.

Pourquoi ces incidents se produisent-ils ?

L'analyse des activités de Midnight Blizzard révèle la sophistication du groupe, qui utilise un mélange de logiciels malveillants conçus sur mesure et d'outils modifiés accessibles au public pour contourner les mécanismes d'authentification, infiltrer ses cibles et échapper à la détection.

Bien que Microsoft soit souvent pris pour cible en raison de sa taille et de son influence dans l'infrastructure informatique, les attaques réussies contre ses produits et ses systèmes internes se sont multipliées ces derniers temps. Des incidents tels que celui décrit ici, qui utilise la pulvérisation de mots de passe, auraient pu être atténués par une authentification multifactorielle, une mesure qui n'a manifestement pas été mise en œuvre. Microsoft préconise l'authentification multifactorielle comme un élément essentiel d'une cyberhygiène solide. Compte tenu de sa position dans l'écosystème de la sécurité, il est impératif de lui imposer un niveau de responsabilité plus élevé.

Selon les propres termes de Microsoft, "l'attaque n'était pas le résultat d'une vulnérabilité dans les produits ou services Microsoft", ce qui est important pour comprendre pourquoi cet incident s'est produit. Malheureusement pour Microsoft, cela s'explique par le fait que ses environnements et infrastructures en nuage étaient mal configurés pour la protection.

Il n'est pas nouveau d'être victime d'attaques de prise de contrôle de comptes de messagerie Microsoft 365, et c'est un excellent exemple de la façon dont même des géants de l'industrie comme HPE peuvent être ciblés et infiltrés avec succès à partir du vecteur du cloud.

La dure réalité est qu'il n'est guère surprenant de voir de grandes organisations informatiques multinationales être prises pour cible de nos jours, en particulier lorsqu'il s'agit d'exfiltration et de vol de données, comme cela a été le cas dans ces deux incidents. La tendance la plus alarmante, cependant, est la fréquence à laquelle ces organisations sont ciblées par le biais de leurs environnements et de leurs actifs en nuage.

De la même manière que l'informatique en nuage favorise l'évolutivité, la flexibilité, la croissance et la collaboration pour les entreprises de toutes formes et de toutes tailles, elle incite également les cybercriminels - en particulier les acteurs hautement qualifiés et motivés parrainés par des États - à rechercher des opportunités (et elles sont nombreuses) où des jetons d'accès fédérés peuvent être subtilisés, des actifs en nuage peuvent être mal configurés et vulnérables, ou des utilisateurs de messagerie électronique peuvent être influencés par des techniques d'ingénierie sociale astucieuses. Grâce à la nature interconnectée des environnements et des plateformes en nuage, la réussite d'une seule de ces tentatives peut suffire aux attaquants pour se mettre au travail.

Que peut-on faire ?

Ces incidents devraient faire réfléchir les organisations de toutes tailles et de tous secteurs : les cyberattaques peuvent viser n'importe qui, quelle que soit leur taille, même les géants de l'industrie. En réalité, chaque plateforme d'entreprise, chaque élément d'infrastructure et chaque technologie d'appui est une cible de choix pour les attaques potentielles.

Il existe cependant des caractéristiques et des processus de sécurité fondamentaux et non négociables qui doivent être activés et adoptés pour défendre les biens de valeur, ou au moins pour rendre la tâche des attaquants plus difficile. Il s'agit notamment des éléments suivants :

- Appliquer l'AMF partout où c'est possible

- Audit des applications et des jetons OAuth, avec la possibilité de les révoquer à tout moment (en particulier ceux qui sont connus pour être "anciens")

- Gestion de la posture de sécurité (parce qu'il y a toujours quelque chose d'oublié ou de négligé)

- surveiller les anomalies afin de détecter les comportements suspects des comptes (tels que la création de nouvelles applications, l'attribution de nouveaux rôles ou de rôles privilégiés, l'exfiltration de données)

Permettez-moi de préciser :

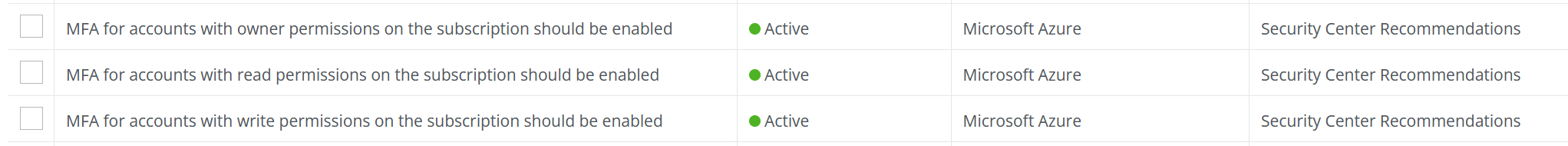

Les audits de configuration et les évaluations de la posture peuvent identifier et aider à rectifier les configurations erronées où le MFA n'a peut-être pas été appliqué, par exemple au niveau de la racine du Azure Security Center (figure 1).

Figure 1. Audits de configuration pour Microsoft Azure-Skyhigh Security

Figure 1. Audits de configuration pour Microsoft Azure-Skyhigh Security

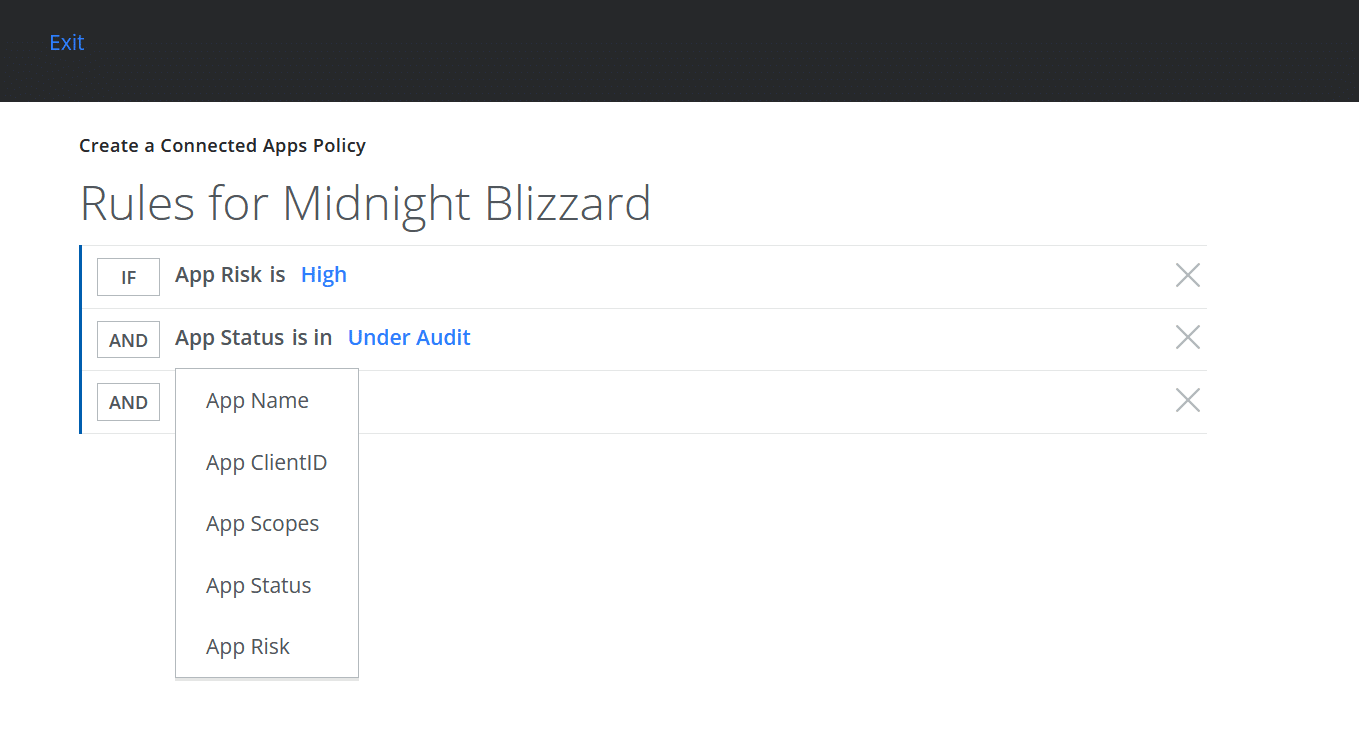

Les attaquants ont utilisé une application OAuth malveillante pour faciliter le courtage d'accès et élever les privilèges à un point tel qu'ils ont pu passer au locataire Microsoft de l'entreprise qui hébergeait les courriels de leurs cadres. Les équipes de sécurité doivent être en mesure de "remédier, auditer, autoriser ou bloquer les applications OAuth connectées" qui ont accès aux données des utilisateurs.

Il est essentiel de maintenir la gouvernance des applications et le contrôle sur la manière dont elles peuvent interagir avec les données de l'entreprise au sein de M365 (figure 2).

Figure 2. Applications connectées au nuageSkyhigh Security

Figure 2. Applications connectées au nuageSkyhigh Security

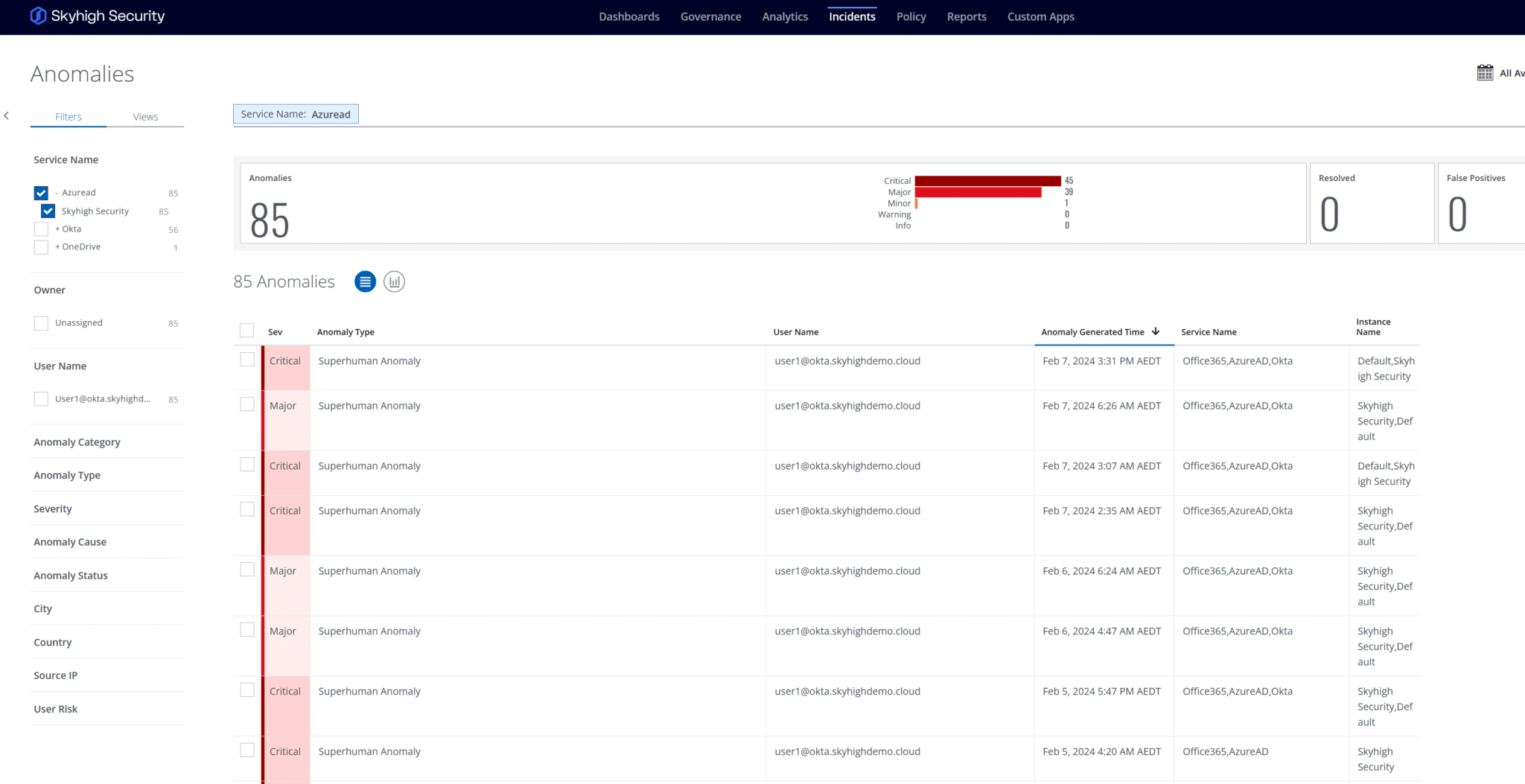

En ce qui concerne l'identité (Entra ID) et les comportements M365, les équipes de sécurité doivent pouvoir détecter, mettre en évidence et prévenir les anomalies et les comportements suspects dans leurs environnements Microsoft 365, ainsi que leurs rôles et autorisations de sécurité.

Figure 3. Anomalies-Skyhigh Security

Figure 3. Anomalies-Skyhigh Security

Références :