Von Rodman Ramezanian - Global Cloud Threat Lead, Skyhigh Security

August 26, 2022 4 Minute gelesen

Wie es inzwischen Tradition ist, hat Verizon vor kurzem seinen neuesten "Data Breach Investigations Report" (DBIR) veröffentlicht. Er bietet Highlights und bemerkenswerte Einblicke in die Zielbranchen, die sich entwickelnde Bedrohungslandschaft, mit der wir alle täglich konfrontiert sind, und die Angriffsvektoren, die die größten Auswirkungen haben. Betrachten Sie ihn als die jährliche Berichtskarte der InfoSec-Branche.

Die15. Ausgabe des Berichts beginnt mit der Feststellung, dass das vergangene Jahr "außergewöhnlich" war - insbesondere im Hinblick auf die Bedrohung durch Cyberkriminalität und Ransomware bei komplexen Angriffen auf die Lieferkette.

Der Unterton der Bedeutung der Wolken wird mit jeder jährlichen Veröffentlichung des DBIR etwas stärker, und diese Ausgabe war nicht anders.

Der menschliche Faktor

Wie schon in den Vorjahren ist der Mensch die Hauptursache für Sicherheitsverletzungen, genauer gesagt 82 % der Sicherheitsverletzungen - entweder durch kompromittierte Zugangsdaten, Phishing, Missbrauch oder durch einen IT-Administrator, der sein Cloud-Konto falsch konfiguriert und versehentlich sensible Daten mit der ganzen Welt teilt.

Quelle

Quelle: Verizon 2022 Bericht zur Untersuchung von Datenschutzverletzungen

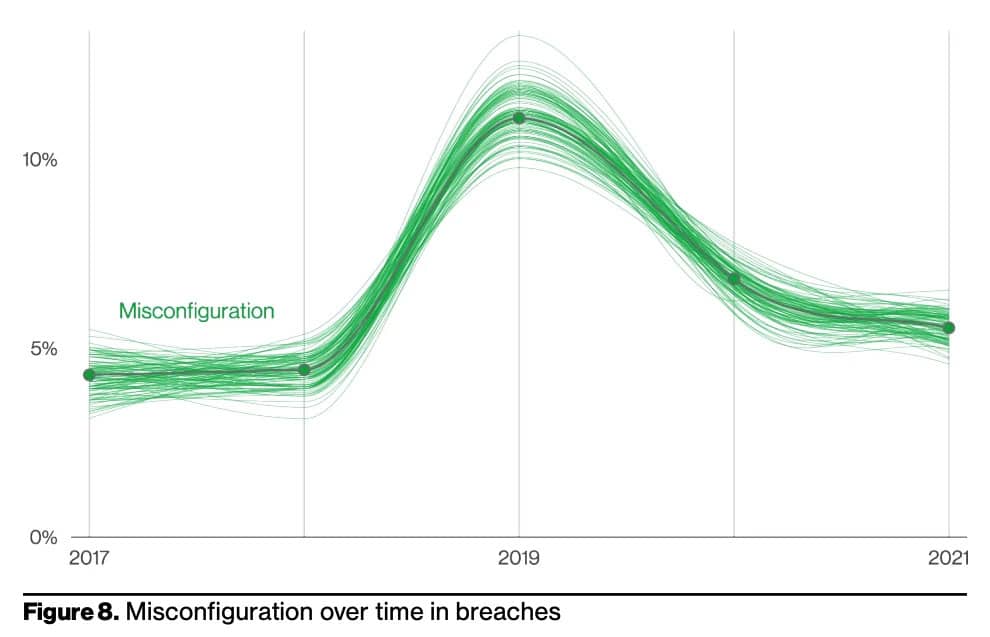

Nach Angaben von Verizon sind Fehlkonfigurationen nach wie vor eine der Hauptursachen für Datenschutzverletzungen, die im vergangenen Jahr für 13 % der Verstöße verantwortlich waren. Vor allem die Fehlkonfiguration von Cloud-Speichern trug stark dazu bei. Auch wenn die Grafik auf einen leichten Rückgang in den letzten Jahren hindeutet, sollten die Fehleinschätzungen und die Neigung von Administratoren und Endbenutzern zu Fehlern nicht außer Acht gelassen werden.

Leider können auch die reinsten Absichten Fehlkonfigurationen nicht verhindern, so dass Unternehmen eine klare Methode zur Lösung benötigen, bevor sie auf der Titelseite der Nachrichten landen.

Glücklicherweise sind Funktionen wie Cloud Security Posture Management gut positioniert, um menschliche Fehler und Versäumnisse, die zu Fehlkonfigurationen, blinden Flecken und Schwachstellen in der Cloud-Sicherheit führen, zu beheben und zu verhindern.

Risiken beim Fernzugriff

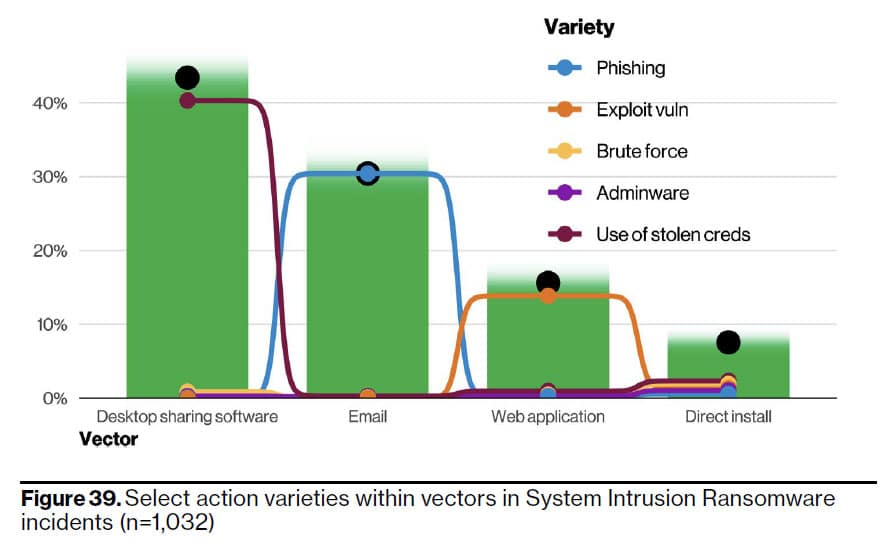

Der Bericht von Verizon unterstreicht die zunehmenden Möglichkeiten, die der Fernzugriff Angreifern bei ihren Plänen zur Ausnutzung von Schwachstellen und Sicherheitslücken bietet.

Fernzugriffssoftware und das weit verbreitete Remote Desktop Protocol (RDP) wurden als Hauptbedrohungsvektoren hervorgehoben. Die harte Realität ist, dass, wenn Benutzer ihre Geräte direkt über das offene Internet mit nichts als ihren Anmeldeinformationen erreichen können, dies auch die Bedrohungsakteure können. Alarmierenderweise trug die Software zur gemeinsamen Nutzung von Remote-Desktops zu 40 % der untersuchten Ransomware-Vorfälle bei.

Quelle

Quelle: Verizon 2022 Bericht zur Untersuchung von Datenschutzverletzungen

Wie fast jeder bestätigen kann, hat der Fernzugriff auf Systeme, Anwendungen und Daten uns alle in den letzten 24 Monaten betriebsbereit und produktiv gehalten. Anstatt sich dem unpraktischen Ziel zu verschreiben, die Fernarbeit einzuschränken, sollten Sie die Zugriffsberechtigungen durch eine Zero Trust Network Access Architektur einschränken. Indem Sie den Zugriff auf nur zugelassene Anwendungen und Dienste von autorisierten Benutzern auf sicherheitsüberprüften Geräten beschränken und gleichzeitig die Daten in diesen Ressourcen schützen, können Sie verhindern, dass ein Angreifer, der eine Identität kompromittiert (oder sich Zugangsdaten verschafft) hat, zu tief in die Ressourcen Ihres Unternehmens eindringt.

Der Insider

Unternehmen sind ständig besorgt über ruchlose Insider, die sich jeden Moment gegen sie wenden könnten. Es ist ein zutiefst beunruhigendes Gefühl, wenn man denkt, dass jemand, mit dem man zusammenarbeitet, von innen heraus Schaden anrichten könnte.

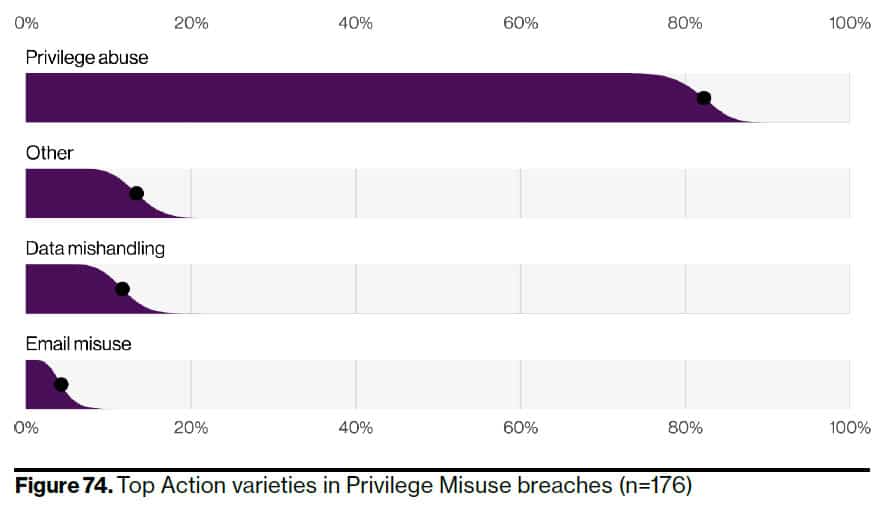

Die Wahrscheinlichkeit, dass ein Unternehmen von einem externen Akteur angegriffen wird, ist fast viermal so hoch wie die eines privilegierten Insiders. Aber das ist mit Vorsicht zu genießen, denn es sollte die verheerende Kraft von Insider-Angriffen nicht außer Acht lassen. Sie sollten nicht vergessen, dass nicht alle Insider-Aktivitäten öffentlich gemeldet werden oder sogar unentdeckt bleiben.

Besonders verblüffend ist die Tatsache, dass Verstöße von Insidern in Bezug auf die Offenlegung von Datensätzen am verheerendsten sind. Sie führen dazu, dass 10 Mal mehr kompromittierte Datensätze offengelegt werden als bei externen Verstößen. Wie Sie sich vorstellen können, kann ein Insider umso mehr Schaden anrichten, je mehr Zugriff er hat.

Da der Missbrauch von Privilegien der wichtigste Bedrohungsvektor ist, unterstreicht dies die Bedeutung der Einführung von Zero Trust Network Access Methoden. Durch die standardmäßige Verweigerung des Zugriffs auf jede Ressource und die Durchsetzung identitätsbewusster, adaptiver Kontrollen auf der Grundlage von Status, Kontext und Risiko können die Auswirkungen des Missbrauchs von privilegierten Konten erheblich reduziert werden.

Quelle

Quelle: Verizon 2022 Bericht zur Untersuchung von Datenschutzverletzungen

Quelle:

https://www.verizon.com/business/resources/reports/dbir/2022/master-guide/

Einpacken

Hier sind einige "Quick Wins", die Sie nutzen können:

- Sichtbarkeit erhöhen über Ihre Web- und Cloud-Bewegungen.

- Wenn Sie es nicht sehen können, können Sie es nicht schützen.

- Aktivieren Sie Haltungsmanagement um ein starkes Fundament zu erhalten.

- Fallen Sie nicht den "niedrig hängenden Früchten" zum Opfer, die Angreifer einsetzen.

- Schützen Sie Ihre Daten wo auch immer es hingeht.

- Daten haben keine Zuständigkeit, also sollte das auch für Ihre Verteidigung gelten.

Da sich die Bedrohungslandschaft immer schneller in das Cloud-Universum verlagert, sollte es keine Überraschung sein, dass die Risiken von gestern heute nicht mehr dieselben sind. Taktiken, Techniken, Verfahren und leider auch ehrliche Benutzerfehler werden sich immer mehr auf die Cloud konzentrieren, je mehr die Welt das Paradigma des Cloud Computing annimmt.

Als Verteidiger unserer Vermögenswerte, Netzwerke und Organisationen können wir jedoch viel tun, um eine solidere Grundlage zu schaffen und diese Risiken so gering wie möglich zu halten. Sprechen Sie mit uns unter Skyhigh Security darüber, wie wir Sie auf diesem Weg unterstützen können.

Fordern Sie noch heute eine Demo an!

Zurück zu Blogs