Skyhigh Security Lösungen

Bedrohungen erkennen und abwehren

Verstehen Sie, wie Benutzer mit Unternehmensdaten und -anwendungen interagieren, um leicht zu erkennen, wo das Risiko liegt und wie Sie es beseitigen können.

Erfassen Sie einen umfassenden Prüfpfad aller Benutzer- und Administratoraktivitäten, um Untersuchungen und forensische Untersuchungen nach einem Vorfall zu unterstützen.

Identifizieren Sie Versuche und erfolgreich kompromittierte Konten automatisch durch fortschrittliches, auf maschinellem Lernen basierendes UEBA.

Entdecken Sie Risiken für sensible Daten und Infrastrukturen durch Insider-Bedrohungen, indem Sie das Benutzerverhalten in der Cloud analysieren.

Identifizieren Sie die Benutzer, die das größte Risiko darstellen, anhand von Richtlinien, Bedrohungen und Aktivitäten.

Der leistungsfähigste Schutz vor Bedrohungen

Remote Browser Isolation verhindert, dass Zero-Day-Bedrohungen auf die Endgeräte gelangen. Skyhigh Security hat die RBI-Technologie ohne zusätzliche Kosten in Skyhigh Cloud Platform integriert und bietet damit die leistungsfähigste Form des Bedrohungsschutzes, die es gibt, und verhindert, dass bösartiger Code das Gerät des Endbenutzers auch nur berührt, ohne die Benutzerfreundlichkeit zu beeinträchtigen.

RBI entdecken

Integrierter Zero-Day-Schutz in Echtzeit

Skyhigh SecurityDie einzigartige Emulations-Sandboxing-Technologie ermöglicht die Erkennung von nie zuvor gesehenen Bedrohungen in Echtzeit ohne langsame Out-of-Band-Analyse.

Gateway Anti-Malware untersucht den mobilen Code in einer sicheren Simulationsumgebung und wendet patentierte Technologien zur Klassifizierung von Bedrohungen an, um potenzielles Laufzeitverhalten vorherzusagen.

Inline-Emulation-basiertes Sandboxing kann Zero-Day-Bedrohungen in Echtzeit verhindern und so den Patienten schützen, ohne die Benutzerfreundlichkeit zu beeinträchtigen.

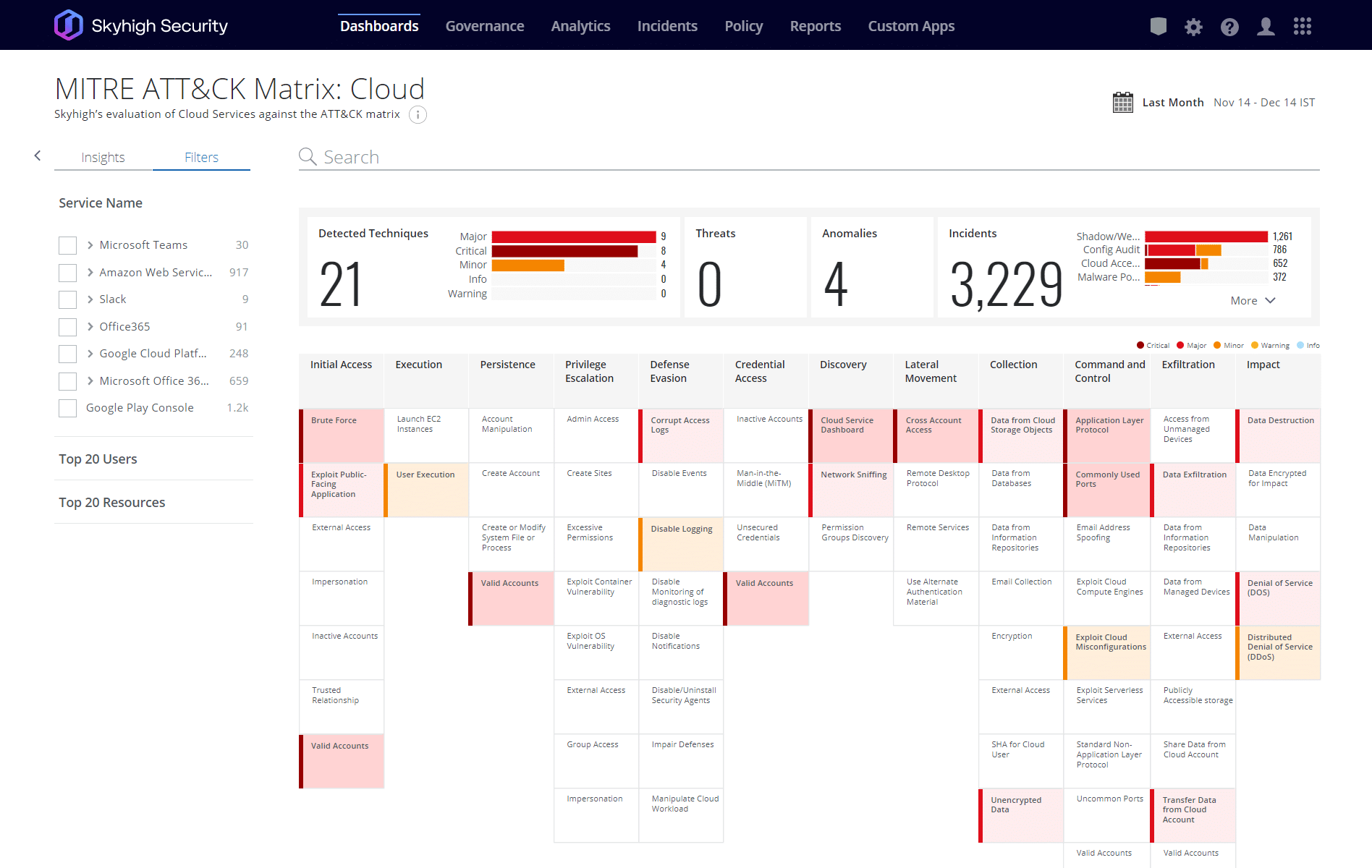

Cloud Access Security Broker Merkmale MITRE ATT&CK

Skyhigh CASB integriert MITRE ATT&CK in den Arbeitsablauf, damit SOC-Analysten Cloud-Bedrohungen untersuchen und Sicherheitsmanager zukünftige Angriffe präzise abwehren können.

CASB entdecken Lösung Brief

Ressourcen