रोडमैन रामेज़ानियन द्वारा - ग्लोबल क्लाउड थ्रेट लीड, Skyhigh Security

26 अगस्त, 2022 4 मिनट पढ़ें

जैसा कि अब वार्षिक परंपरा है, वेरिज़ोन ने हाल ही में अपनी नवीनतम "डेटा ब्रीच इन्वेस्टिगेशन रिपोर्ट" (डीबीआईआर) जारी की, जिसमें लक्षित उद्योगों में हाइलाइट्स और उल्लेखनीय अंतर्दृष्टि प्रदान की गई, विकसित खतरे के परिदृश्य का हम सभी को दैनिक सामना करना पड़ता है, और जो हमला वैक्टर सबसे बड़ा प्रभाव डालते हैं। इसे InfoSec उद्योग के वार्षिक रिपोर्ट कार्ड के रूप में सोचें।

रिपोर्ट की यह 15वीं किस्त यह पहचानकर खुलती है कि पिछला वर्ष कितना "असाधारण" रहा है - विशेष रूप से, जटिल आपूर्ति श्रृंखला हमलों में साइबर अपराध और रैंसमवेयर के खतरों के संबंध में।

डीबीआईआर के हर साल रिलीज होने के साथ क्लाउड महत्व का स्वर कुछ हद तक मजबूत हो जाता है, और यह किस्त अलग नहीं थी।

मानव कारक

पिछले वर्षों की तरह, मनुष्य उल्लंघनों का नंबर एक चालक बना हुआ है; 82% उल्लंघनों का सटीक होना - या तो समझौता किए गए क्रेडेंशियल्स, फ़िशिंग, दुरुपयोग, या एक आईटी व्यवस्थापक द्वारा अपने क्लाउड खाते को गलत तरीके से कॉन्फ़िगर करने और गलती से संवेदनशील डेटा को पूरी दुनिया के साथ साझा करने के कारण।

मूल

मूल: Verizon 2022 डेटा ब्रीच इन्वेस्टिगेशन रिपोर्ट

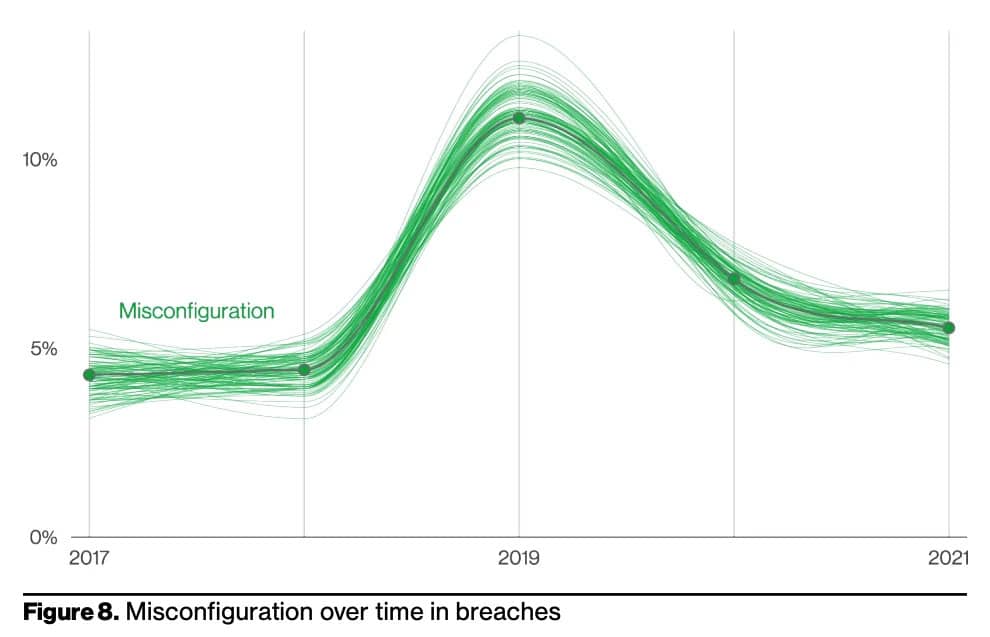

वेरिज़ोन के अनुसार, गलत कॉन्फ़िगरेशन त्रुटियां उल्लंघनों का एक प्रचलित कारण बनी हुई हैं, जो पिछले एक साल में 13% उल्लंघनों के लिए जिम्मेदार हैं। विशेष रूप से, क्लाउड स्टोरेज का गलत विन्यास इसमें एक मजबूत योगदानकर्ता था। अब, हालांकि ग्राफ हाल के वर्षों में थोड़ी गिरावट का सुझाव दे सकता है, गलत निर्णय और प्रशासकों और अंतिम-उपयोगकर्ताओं की गलती की प्रवृत्ति को छूट नहीं दी जानी चाहिए।

काश, इरादों का सबसे शुद्ध भी गलत विन्यास को रोक नहीं सकता; समाचार के पहले पन्ने पर समाप्त होने से पहले उद्यमों को संकल्प की एक स्पष्ट विधि की आवश्यकता होती है।

सौभाग्य से, क्लाउड सिक्योरिटी पोस्चर मैनेजमेंट जैसी क्षमताएं मानवीय गलतियों और ओवरसाइट्स को सुधारने और रोकने में मदद करने के लिए दृढ़ता से तैनात हैं, जिसके परिणामस्वरूप क्लाउड सुरक्षा मिसकॉन्फ़िगरेशन, ब्लाइंड स्पॉट और कमजोरियां होती हैं।

Remote Access जोखिम

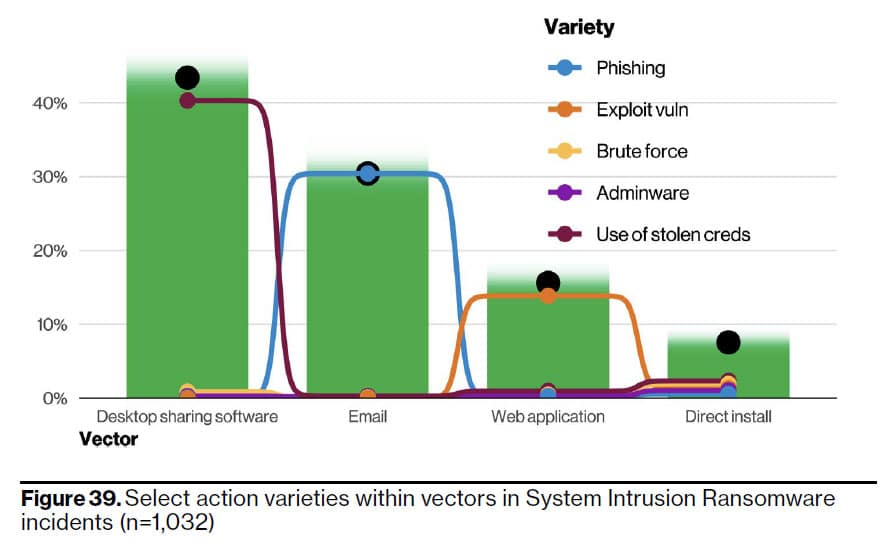

वेरिज़ोन की रिपोर्ट बढ़ते अवसरों पर जोर देती है कि रिमोट एक्सेस हमलावरों को कमजोरियों और एक्सपोज़र का फायदा उठाने की अपनी योजनाओं में प्रदान करता है।

रिमोट एक्सेस सॉफ्टवेयर और व्यापक रूप से परिचित रिमोट डेस्कटॉप प्रोटोकॉल (आरडीपी) को शीर्ष खतरे वाले वैक्टर के रूप में रेखांकित किया गया था। कठोर वास्तविकता यह है कि यदि उपयोगकर्ता क्रेडेंशियल्स के अलावा कुछ भी नहीं करके खुले इंटरनेट पर सीधे अपने उपकरणों तक पहुंच सकते हैं, तो खतरे वाले अभिनेता भी कर सकते हैं। चिंताजनक रूप से, दूरस्थ डेस्कटॉप साझाकरण सॉफ़्टवेयर ने रैंसमवेयर घटनाओं में 40% का योगदान दिया, जिनका मूल्यांकन किया गया था।

मूल

मूल: Verizon 2022 डेटा ब्रीच इन्वेस्टिगेशन रिपोर्ट

जैसा कि लगभग कोई भी प्रमाणित करेगा, सिस्टम, एप्लिकेशन और डेटा तक दूरस्थ पहुंच ने पिछले 24 महीनों में हम सभी को चालू और उत्पादक बनाए रखा है। दूरस्थ कार्य को कम करने के अव्यावहारिक उद्देश्यों के लिए प्रतिबद्ध होने के बजाय, एक को अपनाकर पहुंच अनुमतियों को सीमित करेंZero Trust Network Access वास्तुकला। आसन-मूल्यांकन किए गए उपकरणों पर अधिकृत उपयोगकर्ताओं से केवल अनुमोदित ऐप्स और सेवाओं तक पहुंच को प्रतिबंधित करके, महत्वपूर्ण रूप से उन संसाधनों के भीतर डेटा की रक्षा करते हुए, आप एक हमलावर को रख सकते हैं जिसने आपके संगठन की संपत्ति में बहुत गहराई तक पहुंचने से एक पहचान (या क्रेडेंशियल्स प्राप्त की है) से समझौता किया है।

अंदरूनी सूत्र

संगठन लगातार नापाक अंदरूनी सूत्रों के बारे में चिंतित हैं जो किसी भी क्षण उनके खिलाफ हो सकते हैं। यह सोचने के लिए एक गहरा अनावश्यक एहसास है कि आप जिस व्यक्ति के साथ काम करते हैं, वह भीतर से नुकसान पहुंचाने की योजना बना सकता है।

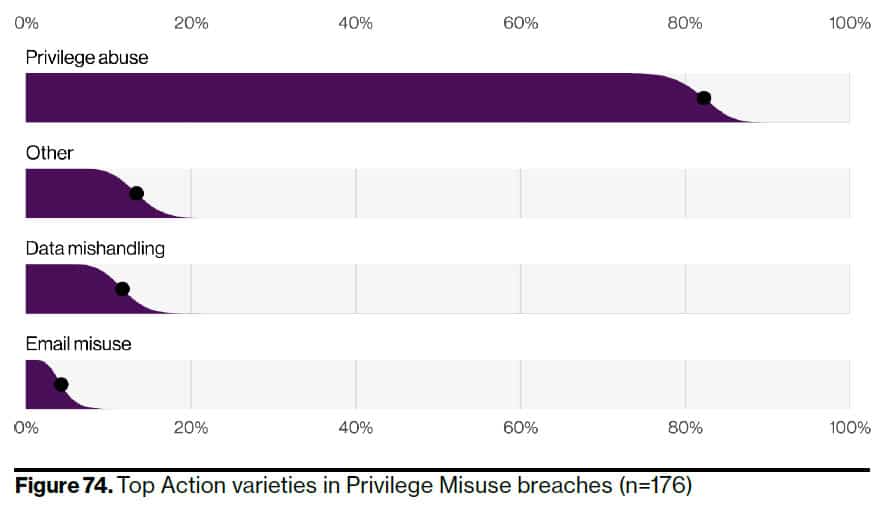

एक विशेषाधिकार प्राप्त अंदरूनी सूत्र की तुलना में एक बाहरी अभिनेता द्वारा एक संगठन पर हमला किए जाने की संभावना लगभग चार गुना अधिक है। लेकिन इसे सावधानी से लें, क्योंकि इससे अंदरूनी हमलों की विनाशकारी ताकत को छूट नहीं देनी चाहिए। यह याद रखने योग्य है कि सभी अंदरूनी नौकरियों को सार्वजनिक रूप से रिपोर्ट नहीं किया जाता है या यहां तक कि अनिर्धारित भी नहीं किया जाता है।

विशेष रूप से चौंकाने वाला तथ्य यह है कि अंदरूनी सूत्र उल्लंघन रिकॉर्ड एक्सपोजर परिप्रेक्ष्य से सबसे विनाशकारी हैं, जिसके परिणामस्वरूप बाहरी उल्लंघनों की तुलना में 10 गुना अधिक समझौता किए गए रिकॉर्ड उजागर होते हैं। जैसा कि आप कल्पना कर सकते हैं, अंदरूनी सूत्र के पास जितनी अधिक पहुंच होगी, वे उतना ही अधिक नुकसान कर सकते हैं।

विशेषाधिकार का दुरुपयोग प्रमुख योगदान खतरा वेक्टर होने के साथ, यह अपनाने के महत्व को पुष्ट करता हैZero Trust Network Access तरीके। डिफ़ॉल्ट रूप से किसी भी संसाधन तक पहुंच से इनकार करके, और पहचान-जागरूक, आसन, संदर्भ और जोखिम के आधार पर अनुकूली नियंत्रण लागू करके, विशेषाधिकार प्राप्त खाते के दुरुपयोग के प्रभावों को काफी कम किया जा सकता है।

मूल

मूल: Verizon 2022 डेटा ब्रीच इन्वेस्टिगेशन रिपोर्ट

मूल:

https://www.verizon.com/business/resources/reports/dbir/2022/master-guide/

समेट रहा हु

लाभ उठाने के लिए यहां कुछ "त्वरित जीत" दी गई हैं:

- दृश्यता बढ़ाएँ आपके वेब और क्लाउड आंदोलनों में।

- यदि आप इसे नहीं देख सकते हैं, तो आप इसकी रक्षा नहीं कर सकते।

- आसन प्रबंधन सक्षम करें एक मजबूत नींव बनाए रखने के लिए।

- "कम लटकने वाले फल" हमलावरों का लाभ उठाने का शिकार न हों।

- अपने डेटा को सुरक्षित रखें जहां भी जाता है।

- डेटा का कोई अधिकार क्षेत्र नहीं है, इसलिए न ही आपके बचाव को होना चाहिए।

जैसा कि खतरे का परिदृश्य बादल ब्रह्मांड में तेजी से स्थानांतरित हो रहा है, इसमें कोई आश्चर्य नहीं होना चाहिए कि कल के जोखिम आज समान नहीं हो सकते हैं। रणनीति, तकनीक, प्रक्रियाएं, और दुर्भाग्य से, यहां तक कि ईमानदार उपयोगकर्ता गलतियाँ भी अधिक क्लाउड-केंद्रित हो जाएंगी क्योंकि दुनिया क्लाउड कंप्यूटिंग के प्रतिमान को गले लगाना जारी रखती है।

हालांकि, हमारी संपत्ति, नेटवर्क और संगठनों के रक्षकों के रूप में, मजबूत नींव स्थापित करने और उन जोखिमों को न्यूनतम संभव थ्रेसहोल्ड तक कम करने के लिए बहुत कुछ किया जा सकता है। हमसे चैट करें Skyhigh Security इस बारे में कि हम उस यात्रा में कैसे मदद कर सकते हैं।

आज एक डेमो का अनुरोध करें!

ब्लॉग पर वापस जाएं