Was ist Zero Trust Network Access (ZTNA)?

Häufige ZTNA-Anwendungsfälle

- Absicherung des Fernzugriffs auf private Anwendungen

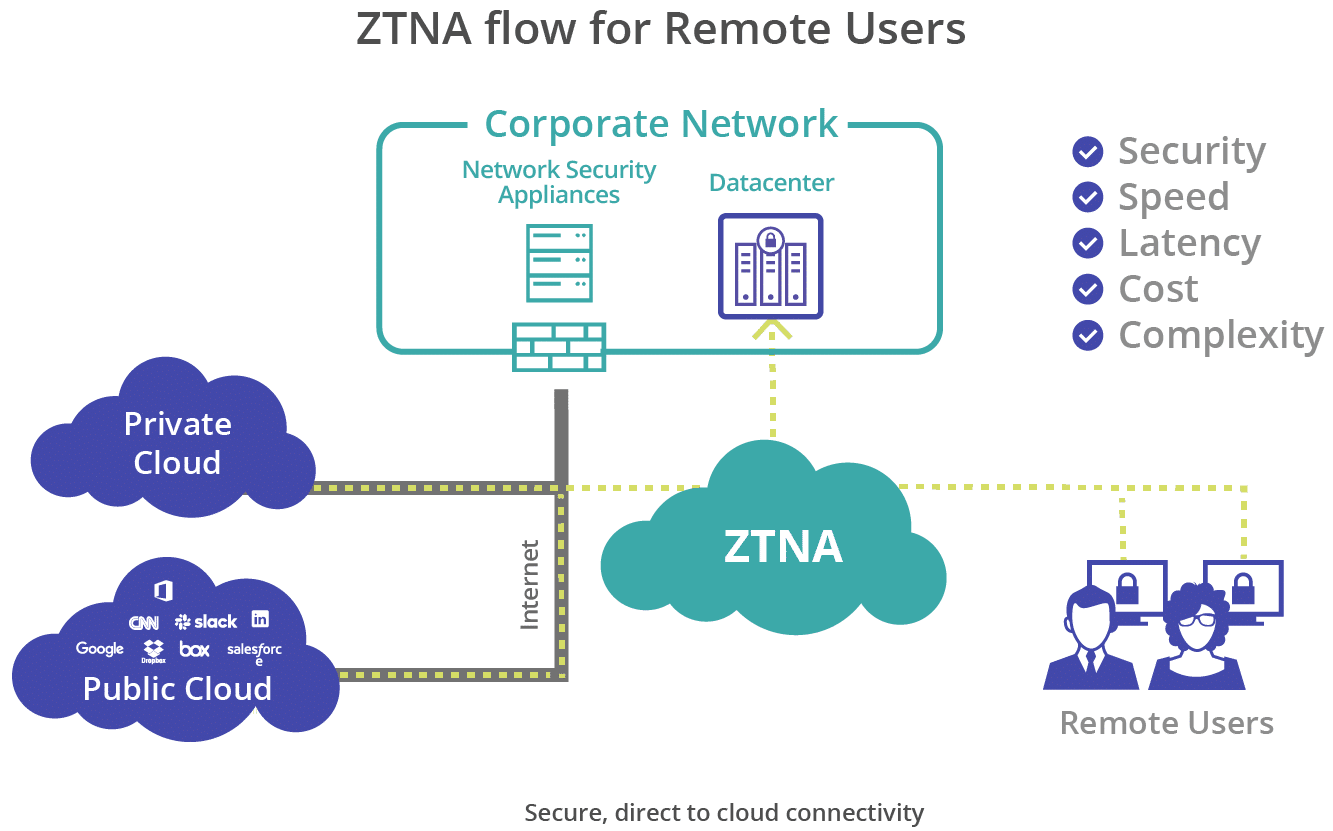

Da Unternehmen ihre geschäftskritischen Anwendungen für eine nahtlose Zusammenarbeit über mehrere Cloud-Umgebungen hinweg verlagern, stehen sie vor der besonderen Herausforderung, jedes verbindende Gerät zu überwachen, um den Anwendungszugriff zu sichern und die Datenexfiltration zu verhindern. ZTNAs ermöglichen einen adaptiven, kontextabhängigen Zugriff auf private Anwendungen von jedem Standort und Gerät aus. Der Zugriff auf Anwendungen wird standardmäßig verweigert, es sei denn, er wird ausdrücklich erlaubt. Der Kontext für den Anwendungszugriff kann die Benutzeridentität, den Gerätetyp, den Standort des Benutzers, die Sicherheitslage des Geräts usw. umfassen. - Ersetzen von VPN- und MPLS-Verbindungen

VPN-Architekturen sind langsam und kontraproduktiv bei Cloud-first-Implementierungen. Die Sicherung jedes Fernzugriffs durch software- und hardwareintensive VPNs kann die Investitionsausgaben und Bandbreitenkosten erhöhen. ZTNA bietet einen schnellen, direkten Cloud-Zugang zu den Unternehmensressourcen, reduziert die Netzwerkkomplexität, die Kosten und die Latenzzeit und verbessert gleichzeitig die Leistung erheblich, um den Einsatz von Remote-Mitarbeitern zu erleichtern. - Begrenzung des Benutzerzugriffs

Der breit angelegte, perimeterbasierte Sicherheitsansatz herkömmlicher Sicherheitslösungen erlaubt jedem Benutzer mit gültigen Anmeldeschlüsseln vollen Netzwerkzugriff, wodurch sensible Unternehmensressourcen kompromittierten Konten und Insider-Bedrohungen ausgesetzt werden. Hacker, die sich Zugriff auf das gesamte zugrunde liegende Netzwerk verschaffen, können sich unbemerkt in den internen Systemen bewegen. ZTNA implementiert einen kontrollierten Zugriff mit den geringsten Privilegien und beschränkt den Benutzerzugriff auf bestimmte Anwendungen auf der Basis von "Wissen müssen". Alle Verbindungsanfragen werden überprüft, bevor der Zugriff auf die internen Ressourcen gewährt wird.

Vorteile von ZTNA

Mikro-Segmentierung der Netzwerke

ZTNA ermöglicht es Unternehmen, softwaredefinierte Perimeter zu erstellen und das Unternehmensnetzwerk in mehrere Mikrosegmente zu unterteilen, um die seitliche Bewegung von Bedrohungen zu verhindern und die Angriffsfläche im Falle eines Einbruchs zu verringern.

Unsichtbarmachen der Anwendungen im Internet

ZTNA schafft ein virtuelles Darknet und verhindert die Entdeckung von Anwendungen im öffentlichen Internet. Dadurch werden Unternehmen vor der Offenlegung von Daten im Internet, vor Malware und DDoS-Angriffen geschützt.

Sicherung des Zugriffs auf Legacy-Anwendungen

ZTNA kann seine Vorteile auch auf Legacy-Anwendungen ausdehnen, die in privaten Rechenzentren gehostet werden, was eine sichere Konnektivität ermöglicht und die gleichen Sicherheitsvorteile bietet wie Webanwendungen.

Verbesserung des Benutzererlebnisses

ZTNA ermöglicht einen sicheren, schnellen und unterbrechungsfreien Direktzugriff auf private Anwendungen und bietet Remote-Benutzern, die sowohl auf SaaS- als auch auf private Anwendungen zugreifen, ein einheitliches Erlebnis.

Was ist der Unterschied zwischen VPN und ZTNA?

Zugriff auf Netzwerkebene vs. Zugriff auf Anwendungsebene: VPNs ermöglichen jedem Benutzer mit gültigen Anmeldeschlüsseln einen vollständigen privaten Netzwerkzugang. ZTNA schränkt den Benutzerzugriff auf bestimmte Anwendungen ein, wodurch die Offenlegung von Daten und die seitliche Bewegung von Bedrohungen im Falle eines Cyberangriffs eingeschränkt wird.

Zugriff auf Netzwerkebene vs. Zugriff auf Anwendungsebene: VPNs ermöglichen jedem Benutzer mit gültigen Anmeldeschlüsseln einen vollständigen privaten Netzwerkzugang. ZTNA schränkt den Benutzerzugriff auf bestimmte Anwendungen ein, wodurch die Offenlegung von Daten und die seitliche Bewegung von Bedrohungen im Falle eines Cyberangriffs eingeschränkt wird.

Tiefer Einblick in die Benutzeraktivitäten: VPNs bieten keine Kontrollen auf Anwendungsebene und haben keinen Einblick in die Aktionen des Benutzers, sobald er sich innerhalb des privaten Netzwerks befindet. ZTNAs protokollieren jede Benutzeraktion und bieten einen tieferen Einblick in das Benutzerverhalten und die Risiken, um fundierte, datenzentrierte Kontrollen zur Sicherung sensibler Inhalte in Anwendungen durchzusetzen. Die Protokolle können an SIEM-Tools weitergeleitet werden, um in Echtzeit einen zentralen Einblick in Benutzeraktivitäten und Bedrohungen zu erhalten. ZTNAs können darüber hinaus in die Sicherheitslösung für Endgeräte integriert werden, um einen adaptiven Zugriff auf der Grundlage einer kontinuierlichen Bewertung der Sicherheitslage des Geräts zu ermöglichen.

Bewertung der Haltung am Endpunkt: VPN-Verbindungen berücksichtigen nicht die Risiken, die von den Geräten der Endbenutzer ausgehen. Ein kompromittiertes oder mit Malware infiziertes Gerät kann sich leicht mit dem Server verbinden und Zugang zu internen Ressourcen erhalten. ZTNAs führen eine kontinuierliche Bewertung der sich verbindenden Geräte durch, indem sie deren Sicherheitsstatus validieren, und ermöglichen einen adaptiven Zugriff auf Ressourcen auf der Grundlage des zum jeweiligen Zeitpunkt erforderlichen Gerätevertrauens. Die Geräteverbindung wird bei Erkennung von Risiken sofort beendet.

Bewertung der Haltung am Endpunkt: VPN-Verbindungen berücksichtigen nicht die Risiken, die von den Geräten der Endbenutzer ausgehen. Ein kompromittiertes oder mit Malware infiziertes Gerät kann sich leicht mit dem Server verbinden und Zugang zu internen Ressourcen erhalten. ZTNAs führen eine kontinuierliche Bewertung der sich verbindenden Geräte durch, indem sie deren Sicherheitsstatus validieren, und ermöglichen einen adaptiven Zugriff auf Ressourcen auf der Grundlage des zum jeweiligen Zeitpunkt erforderlichen Gerätevertrauens. Die Geräteverbindung wird bei Erkennung von Risiken sofort beendet.

Benutzerfreundlichkeit: VPNs sind nicht für das Szenario mit zunehmend verteilten Arbeitskräften ausgelegt. Das Backhauling jeder Benutzerverbindung über zentrale VPN-Hubs führt zu Bandbreiten- und Leistungsproblemen und damit zu einer schlechten Benutzererfahrung. Mit ZTNA können Benutzer direkte Verbindungen zu Anwendungen herstellen und so schnell und sicher auf Unternehmensressourcen zugreifen, die entweder in IaaS-Umgebungen oder privaten Rechenzentren gehostet werden, und gleichzeitig flexible und skalierbare Cloud-Implementierungen ermöglichen.

Kosteneinsparungen: Mit ZTNA entfällt die Notwendigkeit, teure VPN-Hardware anzuschaffen und die komplexe Infrastruktur in den einzelnen Rechenzentren einzurichten. Außerdem benötigen die Remote-Benutzer keinen zusätzlichen, ressourcenintensiven VPN-Client, um eine sichere Verbindung herzustellen.

Wie funktioniert ZTNA?

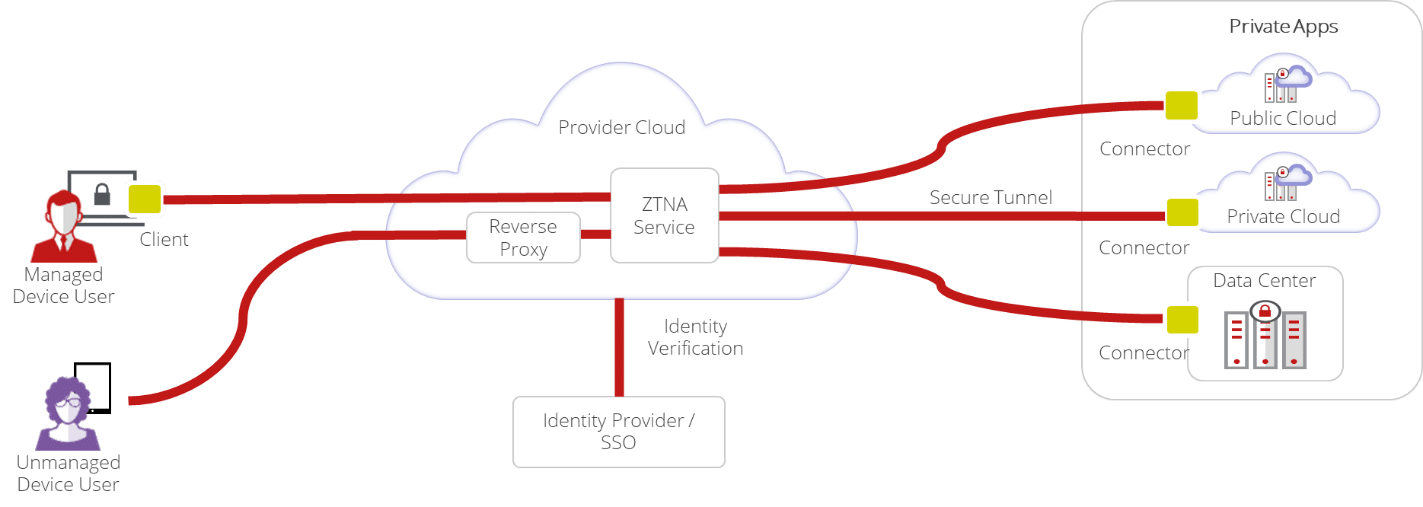

Eine Konnektor-Software, die im selben Kundennetzwerk wie die private Anwendung installiert ist, stellt über einen sicheren, verschlüsselten Tunnel eine ausgehende Verbindung zu dem in der Cloud gehosteten Dienst (oder Broker) her. Der Dienst ist der Ausgangspunkt für den privaten Datenverkehr in das Kundennetzwerk und ist in erster Linie für Folgendes verantwortlich:

- Überprüfung der Verbindung von Benutzern und Authentifizierung ihrer Identität durch einen Identitätsanbieter.

- Validierung der Sicherheitslage der Benutzergeräte.

- Bereitstellung des Zugriffs auf bestimmte Anwendungen über den sicheren Tunnel.

Aufgrund der Outbound- oder "Inside-Out"-Verbindungen zum ZTNA-Service müssen Unternehmen keine Inbound-Firewall-Ports für den Anwendungszugriff öffnen. Dadurch werden sie von der direkten Exposition im öffentlichen Internet abgeschirmt und sind vor DDoS-, Malware- und anderen Online-Angriffen geschützt.

ZTNA kann sowohl für verwaltete als auch für nicht verwaltete Geräte eingesetzt werden. Verwaltete Geräte folgen einem clientbasierten Ansatz, bei dem ein unternehmenseigener Client oder Agent auf den Geräten installiert wird. Der Client ist für das Abrufen der Geräteinformationen und die Weitergabe der Details an den ZTNA-Dienst verantwortlich. Die Verbindung mit den Anwendungen wird hergestellt, wenn die Identität des Benutzers und die Sicherheitslage des Geräts überprüft wurden.

Nicht verwaltete Geräte verfolgen einen clientlosen oder Reverse-Proxy-basierten Ansatz. Die Geräte verbinden sich mit dem ZTNA-Service über Browser-initiierte Sitzungen für die Authentifizierung und den Anwendungszugriff. Dies macht die Lösung zwar für Benutzer von Drittanbietern, Partner und Mitarbeiter, die sich über persönliche oder BYO-Geräte verbinden, attraktiv, aber clientlose ZTNA-Implementierungen sind auf Anwendungsprotokolle beschränkt, die von den Webbrowsern unterstützt werden, wie RDP, SSH, VNC und HTTP.

Wir stellen vor: Skyhigh Private Access

Skyhigh Private Access ist die branchenweit erste datenbewusste Lösung, die einen granularen "Zero Trust"-Zugriff auf private Anwendungen von jedem Standort und Gerät aus ermöglicht und integrierte data loss prevention (DLP)-Funktionen zur Sicherung der Datenzusammenarbeit über ZTNA bietet.