Par Rodman Ramezanian - Responsable mondial des menaces liées à l'informatique en nuage, Skyhigh Security

26 août 2022 4 Lecture minute

Comme chaque année, Verizon a récemment publié son dernier "Data Breach Investigations Report" (DBIR), qui présente des faits saillants et des informations importantes sur les secteurs ciblés, l'évolution du paysage des menaces auxquelles nous sommes tous confrontés quotidiennement et les vecteurs d'attaque qui ont le plus d'impact. Considérez ce rapport comme le bulletin annuel de l'industrie de l'InfoSec.

Cettequinzième édition du rapport commence par reconnaître à quel point l'année écoulée a été "extraordinaire", notamment en ce qui concerne les menaces de cybercriminalité et de ransomware dans le cadre d'attaques complexes de la chaîne d'approvisionnement.

L'importance de l'informatique dématérialisée est de plus en plus marquée chaque année dans le DBIR, et cette édition n'a pas dérogé à la règle.

Le facteur humain

Comme les années précédentes, l'homme reste le principal responsable des violations, 82 % d'entre elles pour être exact, que ce soit en raison de la compromission d'informations d'identification, du phishing, d'une mauvaise utilisation ou d'une mauvaise configuration du compte en nuage d'un administrateur informatique qui partage accidentellement des données sensibles avec le monde entier.

Source

Source: Verizon 2022 Data Breach Investigations Report (Rapport d'enquête sur les violations de données de Verizon 2022)

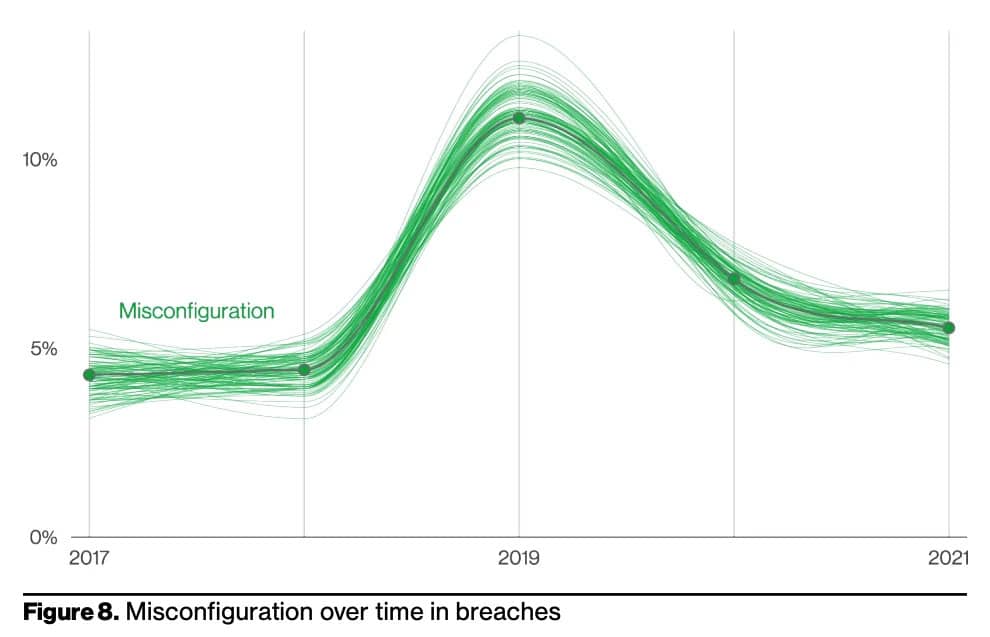

Selon Verizon, les erreurs de configuration restent l'une des principales causes des violations, puisqu'elles sont à l'origine de 13 % des violations survenues au cours de l'année écoulée. Notamment, la mauvaise configuration du stockage en nuage a fortement contribué à cette situation. Bien que le graphique puisse suggérer un léger déclin au cours des dernières années, les erreurs de jugement et la tendance des administrateurs et des utilisateurs finaux à se tromper ne doivent pas être négligées.

Hélas, même les intentions les plus pures ne peuvent empêcher les erreurs de configuration ; les entreprises ont donc besoin d'une méthode de résolution claire avant qu'elles ne se retrouvent à la une des journaux.

Heureusement, des fonctionnalités telles que la gestion de la posture de sécurité dans le nuage (Cloud Security Posture Management ) sont bien placées pour aider à remédier et à prévenir les erreurs humaines et les oublis qui entraînent des erreurs de configuration, des angles morts et des faiblesses en matière de sécurité dans le nuage.

Risques liés à l'accès à distance

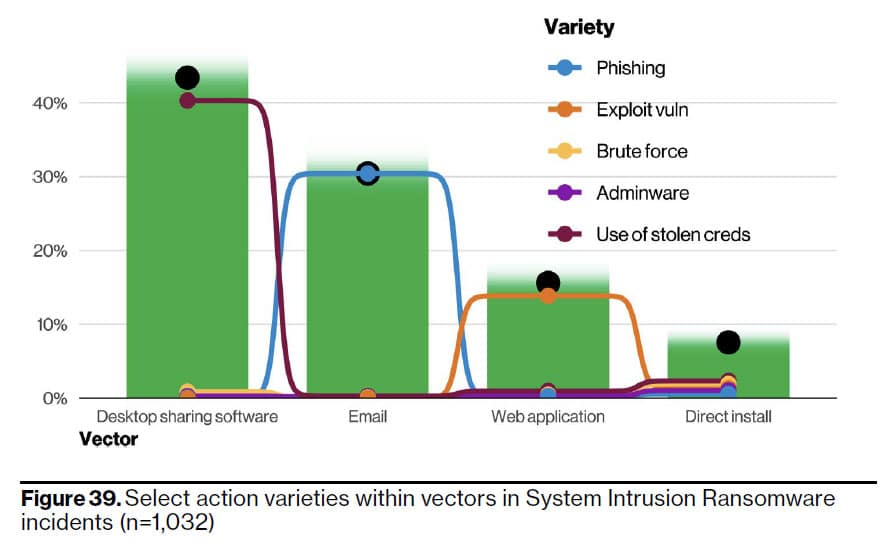

Le rapport de Verizon met l'accent sur les possibilités croissantes qu'offre l'accès à distance aux attaquants dans leurs plans d'exploitation des vulnérabilités et des expositions.

Les logiciels d'accès à distance et le protocole de bureau à distance (RDP), largement répandu, ont été soulignés comme étant les principaux vecteurs de menace. La dure réalité est que si les utilisateurs peuvent accéder directement à leurs appareils via l'internet ouvert en utilisant uniquement des identifiants, les acteurs de la menace peuvent également le faire. Il est alarmant de constater que les logiciels de partage de bureau à distance ont contribué à 40 % des incidents de ransomware qui ont été évalués.

Source

Source: Verizon 2022 Data Breach Investigations Report (Rapport d'enquête sur les violations de données de Verizon 2022)

Comme presque tout le monde peut en témoigner, l'accès à distance aux systèmes, aux applications et aux données nous a tous permis de rester opérationnels et productifs au cours des 24 derniers mois. Plutôt que de vous engager dans des objectifs peu réalistes de réduction du travail à distance, limitez les autorisations d'accès en adoptant une architectureZero Trust Network Access . En limitant l'accès aux seuls services et applications approuvés par les utilisateurs autorisés sur des appareils dont la posture a été évaluée, tout en protégeant les données au sein de ces ressources, vous pouvez empêcher un attaquant qui a compromis une identité (ou obtenu des informations d'identification) de pénétrer trop profondément dans les actifs de votre organisation.

L'initié

Les organisations s'inquiètent constamment de la présence d'un ou de plusieurs initiés malveillants qui pourraient se retourner contre elles à tout moment. Il est profondément déstabilisant de penser que quelqu'un avec qui vous travaillez pourrait avoir l'intention de vous nuire de l'intérieur.

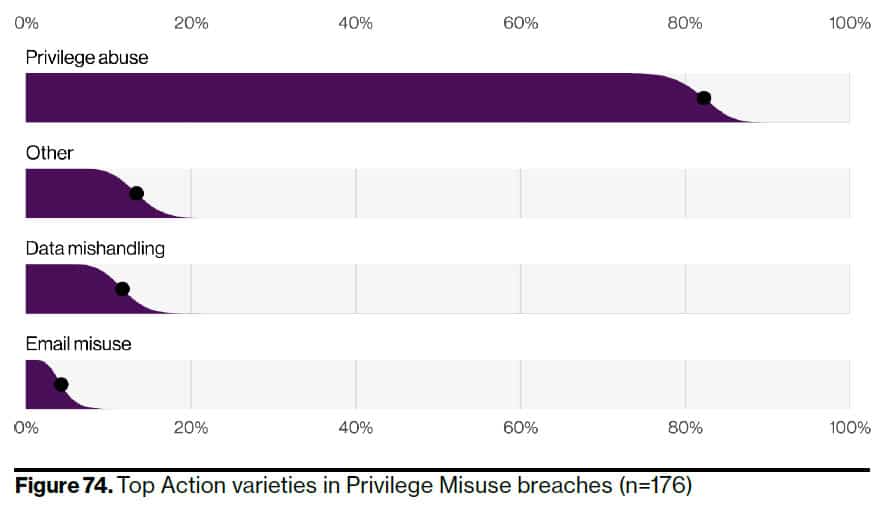

Une organisation a presque quatre fois plus de chances d'être attaquée par un acteur externe que par un initié privilégié. Mais attention, cela ne doit pas faire oublier la force dévastatrice des attaques d'initiés. Il ne faut pas oublier que toutes les attaques d'initiés ne sont pas signalées publiquement, ni même détectées.

Il est particulièrement surprenant de constater que les violations internes sont les plus destructrices du point de vue de l'exposition des enregistrements, entraînant l'exposition de 10 fois plus d'enregistrements compromis que les violations externes. Comme vous pouvez l'imaginer, plus l'initié a d'accès, plus il peut faire de dégâts.

L'utilisation abusive des privilèges étant le principal vecteur de menace, cela renforce l'importance d'adopter les méthodologiesZero Trust Network Access . En refusant l'accès à toute ressource par défaut et en appliquant des contrôles adaptatifs tenant compte de l'identité et basés sur la posture, le contexte et le risque, il est possible de réduire considérablement l'impact de l'utilisation abusive des comptes à privilèges.

Source

Source: Verizon 2022 Data Breach Investigations Report (Rapport d'enquête sur les violations de données de Verizon 2022)

Source:

https://www.verizon.com/business/resources/reports/dbir/2022/master-guide/

Conclusion

Voici quelques "gains rapides" à mettre à profit :

- Augmenter la visibilité sur l'ensemble de vos mouvements sur le web et dans le nuage.

- Si vous ne pouvez pas le voir, vous ne pouvez pas le protéger.

- Permettre la gestion de la posture pour maintenir une base solide.

- Ne tombez pas dans les pièges des attaquants.

- Protégez vos données où qu'il aille.

- Les données n'ont pas de juridiction, vos défenses ne doivent donc pas en avoir non plus.

Alors que le paysage des menaces continue de se déplacer plus rapidement dans l'univers du nuage, il ne faut pas s'étonner que les risques d'hier ne soient plus les mêmes aujourd'hui. Les tactiques, les techniques, les procédures et, malheureusement, même les erreurs honnêtes des utilisateurs deviendront de plus en plus axées sur l'informatique en nuage à mesure que le monde continuera à adopter le paradigme de l'informatique en nuage.

Cependant, en tant que défenseurs de nos actifs, de nos réseaux et de nos organisations, nous pouvons faire beaucoup pour établir des fondations plus solides et réduire ces risques au plus bas niveau possible. N'hésitez pas à nous contacter à l'adresse Skyhigh Security pour savoir comment nous pouvons vous aider dans cette démarche.

Demandez une démonstration dès aujourd'hui !

Retour à Blogs