Ressourcen

2024 Ransomware-Angriffe auf das Gesundheitswesen: Ein Weckruf für die Datensicherheit im Gesundheitswesen

Von Hari Prasad Mariswamy - Manager, Produktmanagement, Skyhigh Security

März 18, 2024 4 Minute gelesen

Der jüngste Ransomware-Angriff auf Change Healthcare führt uns die Schwachstellen des Gesundheitswesens deutlich vor Augen. Sensible Patientendaten sind ein Hauptziel für Cyberkriminelle, und Organisationen des Gesundheitswesens müssen robusten Datensicherheitsmaßnahmen Priorität einräumen.

Dieser Angriff, der von einer Ransomware-Gruppe verübt wurde, hat die Infrastruktur von Change Healthcare zur Bearbeitung von Ansprüchen gestört und möglicherweise Patientendaten gefährdet. Auch wenn das volle Ausmaß des Angriffs noch nicht bekannt ist, sind die möglichen Auswirkungen auf die Privatsphäre der Patienten und den Zugang zu Gesundheitsdiensten äußerst besorgniserregend.

Wie hätte die Security Service Edge Lösung von Skyhigh mit DSPM helfen können?

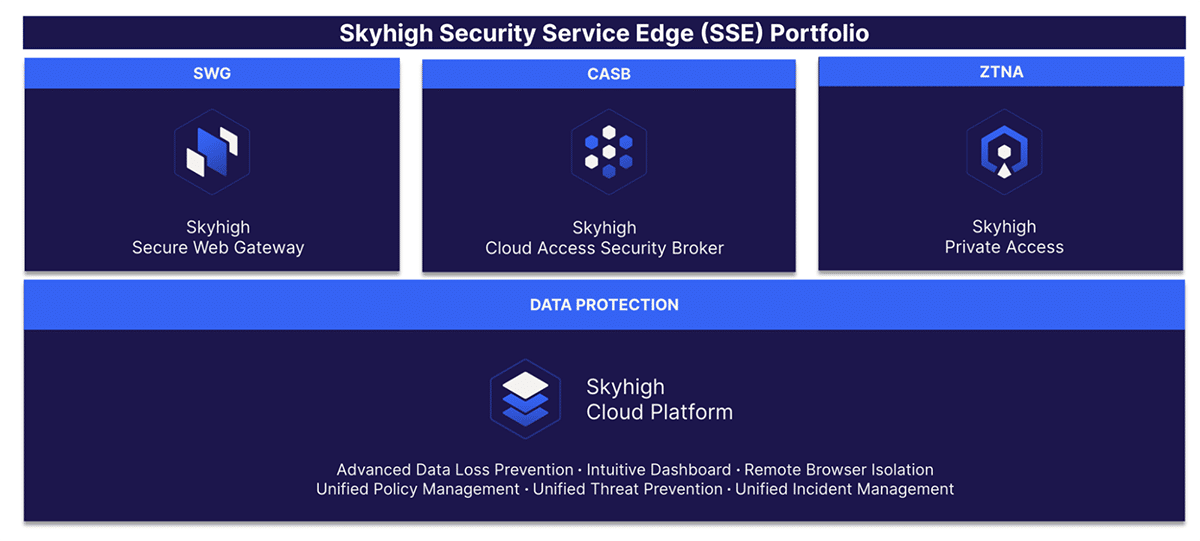

Als führender Anbieter von Security Service Edge (SSE)-Lösungen, einschließlich Fähigkeiten im Bereich Data Security Posture Management (DSPM), kennt Skyhigh Security die besonderen Herausforderungen, denen sich Organisationen im Gesundheitswesen bei der Sicherung ihrer Daten gegenübersehen.

Unsere umfassende Plattform (wie im obigen Diagramm dargestellt), die Cloud Access Security Broker (CASB) mit Funktionen für Cloud Security Posture Management (CSPM), Proxy-Lösungen mit Zero Trust Enforcement und einer robusten Produktlinie für den Datenschutz kombiniert, hätte die mit diesem Angriff verbundenen Risiken erheblich mindern können.

Und so geht's:

- CASB mit CSPM: Skyhigh CASB kann kontinuierlich verdächtige Aktivitäten in einer bestimmten Cloud-Umgebung überwachen. Dazu gehört auch die Identifizierung von unbefugten Zugriffsversuchen, Datenexfiltrationsversuchen und falsch konfigurierten Cloud-Diensten. Mit der umfassenden CASB-Abdeckung von sanktionierten SaaS-Anwendungen können wirksame Kontrollen für die Zusammenarbeit eingesetzt werden, um die gemeinsame Nutzung sensibler Daten außerhalb eines Unternehmens extrem zu erschweren.

- Erweiterte Data Loss Prevention (DLP): Skyhigh DLP bietet fortschrittliche Funktionen, die unbefugte Bewegungen oder den Zugriff auf sensible Patientendaten erkennen und verhindern können, selbst wenn es Angreifern gelungen ist, im System Fuß zu fassen. Funktionen wie das hochskalierende und effiziente Exact Data Matching (EDM) und Indexed Data Matching (IDM ) hätten Versuche erkennen können, bestimmte Datenformate wie Sozialversicherungsnummern oder medizinische Aufzeichnungen in strukturierten und unstrukturierten Datenspeichern zu stehlen. Sein intelligentes Fingerprinting-Tool unterstützt das Hashing von Milliarden sensibler Patientendatensätze innerhalb weniger Stunden und bietet damit den zuverlässigsten Schutz für diese sensiblen Daten.

- KI-ML-basierte Datensicherheits-Workflows: Mit dem Aufkommen von KI-Technologien haben sich die mit der Datensicherheit verbundenen Risiken deutlich verdoppelt. Skyhigh SecurityDie SSE-Lösung von Skyhigh DLP für KI kann nicht nur einen umfassenden Einblick in die Nutzung von KI-Apps bieten, sondern auch deren Nutzung kontrollieren und sensible Daten davor schützen, über riskante KI-Anwendungen exfiltriert zu werden.

Darüber hinaus setzt Skyhigh DLP die Technologie in vielen seiner Arbeitsabläufe ein, um data loss prevention zukunftssicher zu machen und Kunden die Möglichkeit zu geben, ML-basierte Auto-Klassifikatoren zur Vereinfachung von Richtlinienregeln zu verwenden und KI zur Reduzierung von Fehlalarmen in DLP einzusetzen. - Datenverschlüsselung: Skyhigh DLP lässt sich mit verschiedenen DRM-Anbietern wie Seclore und Ionic integrieren, um sensible Daten durch Verschlüsselung zu schützen. So können Sie sicherstellen, dass sensible Patientendaten sowohl im Ruhezustand als auch bei der Übertragung verschlüsselt werden, so dass sie selbst bei einem Diebstahl durch Angreifer unbrauchbar werden.

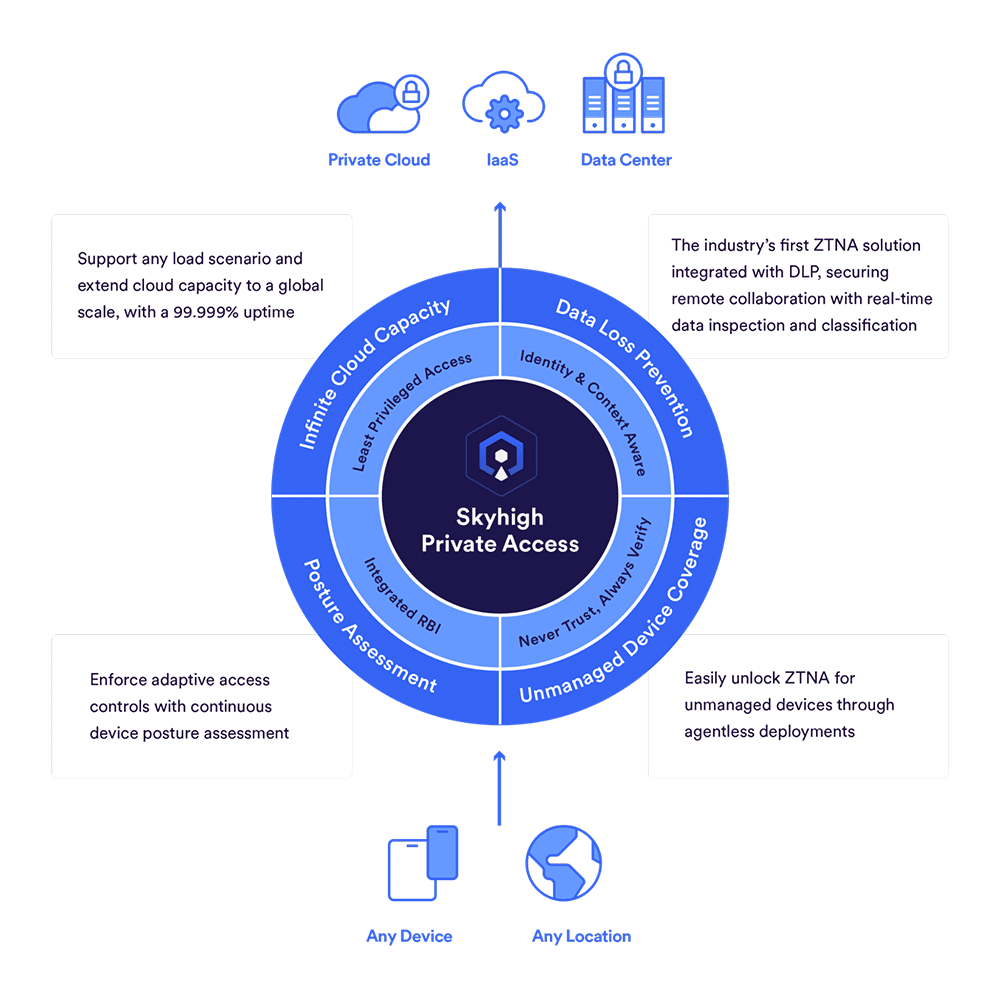

- Zero Trust Network Access (ZTNA): Mit der ZTNA-Lösung von Skyhigh Securitykann ein Unternehmen sicherstellen, dass jeder Benutzer, jedes Gerät und jede Verbindung kontinuierlich überprüft wird, bevor der Zugriff auf sensible Ressourcen gewährt wird. Vertrauen wird nie standardmäßig gewährt, so dass die Sicherheit und Integrität der Daten jederzeit gewährleistet ist, ohne die Verfügbarkeit für die Benutzer zu beeinträchtigen.

Jenseits dieses Angriffs: Aufbau eines sicheren Ökosystems für das Gesundheitswesen

Der Angriff auf Change Healthcare unterstreicht die Notwendigkeit eines umfassenden Ansatzes für die Datensicherheit im Gesundheitswesen. Die Implementierung einer robusten SSE-Lösung wie der unseren kann die allgemeine Sicherheitslage erheblich verbessern:

- Zentralisierte Sichtbarkeit und Kontrolle: Verschaffen Sie sich einen vollständigen Überblick über Cloud-Aktivitäten, Benutzerzugriffe und Datenbewegungen in Ihrem gesamten Healthcare-Ökosystem.

- Automatisierte Erkennung von und Reaktion auf Bedrohungen: Identifizieren und entschärfen Sie Bedrohungen in Echtzeit und minimieren Sie den potenziellen Schaden durch Sicherheitsverletzungen.

- Einhaltung von Vorschriften: Halten Sie Datenschutzbestimmungen wie HIPAA ein, indem Sie für starke Datensicherheitsmaßnahmen sorgen.

Maßnahmen für eine stärkere Datensicherheit im Gesundheitswesen

Nach diesem Angriff müssen Organisationen im Gesundheitswesen der Datensicherheit Priorität einräumen, um Patientendaten zu schützen und eine ununterbrochene Leistungserbringung zu gewährleisten. Hier sind einige umsetzbare Schritte:

- Führen Sie regelmäßige Risikobewertungen durch: Identifizieren Sie Schwachstellen in Ihrer IT-Infrastruktur und Ihren Datensicherheitspraktiken.

- Implementieren Sie eine umfassende SSE-Lösung: Setzen Sie eine robuste SSE-Lösung ein, die CASB, CSPM, ZTNA und Datensicherungsfunktionen kombiniert.

- Informieren und schulen Sie Ihre Mitarbeiter: Schulen Sie Ihre Mitarbeiter in den besten Praktiken der Datensicherheit und wie sie Phishing-Versuche erkennen und melden können.

Durch einen proaktiven Ansatz und den Einsatz fortschrittlicher Sicherheitslösungen wie Skyhigh Securitykönnen Organisationen im Gesundheitswesen eine sicherere Umgebung für ihre Patienten und deren Daten schaffen. Lassen Sie nicht zu, dass Ihr Unternehmen der nächste Change Healthcare wird - unternehmen Sie noch heute Schritte zu einer umfassenden Datensicherheit.

Um mehr zu erfahren, sehen Sie sich unsere interaktive Demo zu Skyhigh SSE an.

Referenzen, um mehr über die jüngsten Angriffe zu erfahren:

Yahoo Finance: US-Gesundheitsministerium hilft bei der Minderung von Cybersecurity-Risiken

CBS News: Change Healthcare verliert bis zu 100 Millionen Dollar pro Tag durch Cyberattacke

Zurück zu BlogsVerwandter Inhalt

Von den DPDPA-Anforderungen bis zur Datentransparenz: Die Notwendigkeit von DSPM

Laufende Blogs

LLM-Attribute, die jeder CISO heute im Blick behalten sollte

Sarang Warudkar 18. Februar 2026

Von den DPDPA-Anforderungen bis zur Datentransparenz: Die Notwendigkeit von DSPM

Niharika Ray und Sarang Warudkar 12. Februar 2026

Skyhigh Security 2025: Präzisere Kontrolle, klarere Transparenz und schnellere Maßnahmen für Daten, Web und Cloud

Thyaga Vasudevan 21. Januar 2026

Das versteckte Risiko von GenAI, das Ihr Unternehmen Millionen kosten könnte (und wie Sie es heute beheben können)

Jesse Grindeland 18. Dezember 2025

Skyhigh Security : 2026 ist das Jahr, in dem künstliche Intelligenz einen neuen Entwurf für die Unternehmenssicherheit vorantreibt.

Thyaga Vasudevan 12. Dezember 2025