Von Rodman Ramezanian - Global Cloud Threat Lead, Skyhigh Security

August 15, 2022 3 Minute gelesen

- Gestohlene Anmeldedaten eines Cisco-Mitarbeiters und VPN-Zugang unterstreichen die Risiken des Authentifizierungsmissbrauchs

Nach zahlreichen öffentlichkeitswirksamen Sicherheitsverletzungen durch Cyberkriminelle ist es für Cisco zweifellos kein Vergnügen, die Verletzung seines Unternehmensnetzwerks im Rahmen eines jüngsten Erpressungsangriffs durch die Ransomware-Gruppe Yanluowang zu bestätigen.

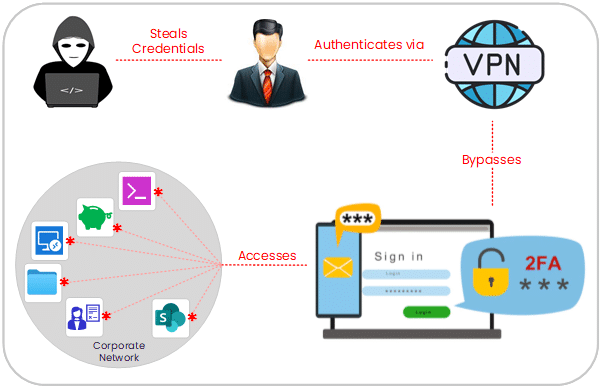

Mit einer Kombination aus gestohlenen Unternehmensdaten vom persönlichen Google-Konto des Cisco-Mitarbeiters, Social Engineering, Voice-Phishing, Seitwärtsbewegungen und anderen Taktiken gelang es den Bedrohungsakteuren, auf die Systeme und Ressourcen des Unternehmens zuzugreifen.

Nach Angaben der Sicherheitsteams von Cisco konnte der Angreifer durch die Erhöhung seiner Privilegien auf die Administratorebene in das Netzwerk eindringen und sich erfolgreich bei mehreren Systemen anmelden. Die Yanluowang-Gruppe behauptet, dass sie sich Zugang zu ca. 2,8 GB Unternehmensdaten von Cisco verschafft hat.

Hierin liegt das kritische Risiko von Seitwärtsbewegungen, die durch ungehinderten VPN-Zugang erleichtert werden. Die Angreifer haben eine weitere grundlegende Schwäche der traditionellen VPN-Methode des Fernzugriffs aufgezeigt.

Stellen Sie sich das Netzwerk eines Unternehmens als eine Burg und die Netzwerkgrenzen als einen Graben vor. Sobald die Zugbrücke heruntergelassen wird und jemand sie überquert, hat er freien Zugang zum Schlossgelände. Ähnlich verhält es sich, wenn sich ein Angreifer Zugang zum Netzwerk verschafft - d.h. wenn er den "Graben" überquert - kann er auch auf alle darin befindlichen Daten und Systeme zugreifen.

Abbildung 1

Abbildung 1. Typische "Castle and Moat" Sicherheitsarchitektur

Wie dieser Angriff zeigt, können Angreifer in das Netzwerk eindringen, indem sie Benutzeranmeldeinformationen stehlen, einen bekannten Access Broker ausnutzen, Toolkits zur Privilegienerweiterung verwenden oder einen Social-Engineering-Angriff durchführen, um nur einige Methoden zu nennen. Herkömmliche Perimeter-Schutzmaßnahmen wie Firewalls und andere Produkte können einige dieser Angriffe vereiteln, aber wenn einer durchkommt, sind die Kosten zweifellos hoch.

Leider verschwimmen bei hybriden Belegschaften die Grenzen zwischen privaten Cloud-Anwendungen und Geschäftsanwendungen. Organisationen - selbst größere Unternehmen wie Cisco - sehen sich daher mit einzigartigen Herausforderungen und erhöhten Risiken in Bezug auf den Fernzugriff und die Unbeständigkeit, zu der ein Missbrauch führen könnte, konfrontiert. Traditionell würde Ihr typischer hybrider Mitarbeiter mit Nachdruck bestätigen, wie wichtig sein VPN-Fernzugriff ist. Aber Sie können auch darauf wetten, dass die Bedrohungsakteure sehr wohl wissen, wie wertvoll der Fernzugriff ist - wie dieser Angriff auf die Infrastruktur von Cisco zeigt.

Eine Zero Trust-Architektur wendet eine sichere Methode an, wie und wann Benutzern der Zugriff auf Systeme und Daten gestattet wird. Im Gegensatz zum "Schloss-und-Moor"-Modell geht die Zero-Trust-Sicherheit davon aus, dass Sicherheitsrisiken sowohl innerhalb als auch außerhalb des Netzwerks bereits vorhanden sind. Daher wird nichts innerhalb des Netzwerks standardmäßig als vertrauenswürdig eingestuft - daher auch die Bezeichnung "Zero Trust".

Zero Trust erfordert eine strenge Bewertung und Überprüfung aller Benutzer und Geräte im Netzwerk, bevor ihnen der Zugriff auf Daten und Anwendungen gewährt wird. Selbst dann haben Administratoren eine starke Kontrolle darüber, was verfügbar und zugänglich ist und wie der Benutzer mit Ressourcen interagieren kann.

Abbildung 2

Abbildung 2. Die Zero Trust-Methode vereitelt ähnliche Angriffe durch die Segmentierung von Anwendungen und Ressourcen

Wie bei diesem Angriff auf Cisco zu sehen ist, kann es für Sicherheitsteams sehr schwierig sein, Angreifer zu entdecken, wenn sie sich seitlich bewegen. Genau aus diesem Grund ist die Netzwerksegmentierung ein wesentlicher Sicherheitsprozess, den Unternehmen implementieren sollten.

Die Agilität hat jedoch einige unbeabsichtigte Änderungen im Bereich InfoSec mit sich gebracht. Um skalieren zu können, kann die Cloud-Sicherheit nicht in der alleinigen Verantwortung eines einzigen Teams liegen. Vielmehr muss die Cloud-Sicherheit in den Prozess eingebettet werden und hängt von der Zusammenarbeit zwischen Entwicklung, Architekten und Betrieb ab. Diese Teams spielen jetzt eine wichtigere Rolle bei der Cloud-Sicherheit und sind in vielen Fällen die Einzigen, die Änderungen zur Verbesserung der Sicherheit umsetzen können. InfoSec agiert jetzt als Sherpas statt als Torwächter, um sicherzustellen, dass jedes Team im gleichen, sicheren Tempo marschiert.

Mit einer Zero Trust-Methode können Sicherheitsteams ihre Anwendungen und Ressourcen im Wesentlichen umzäunen und so schnell und effizient Mikroperimeter um kritische Ressourcen herum aufbauen.

Unser Cloud-Sicherheitsservice wurde speziell für Kunden entwickelt, die Anwendungen in die Cloud verlagern und entwickeln. Wir nennen ihn Skyhigh Cloud-Native Application Protection Platform - oder einfach Skyhigh CNAPP, denn jeder Service verdient ein Akronym.

Da Daten immer mehr über unsere Cloud-Infrastrukturen verteilt werden, um die Produktivität zu steigern, müssen Unternehmen sicherstellen, dass sie nicht nur inhaltsbezogene Kontrollen für die Zusammenarbeit zwischen Cloud-Anwendungen aktivieren, sondern auch Cloud-Funktionen ( Data Loss Prevention ) implementieren, um zu vermeiden, dass die Sicherheit durch eine einfache, kompromittierte VPN-Sitzung beeinträchtigt wird.

Die traurige Zwangsläufigkeit dieser Art von Angriffen ist erschreckend. Wir Menschen sind nach wie vor die schwächsten Glieder in Angriffen, bei denen Bedrohungsakteure Social-Engineering-Taktiken und raffinierte Täuschungen einsetzen.

Als Beschützer unserer IT-Netzwerke und -Ressourcen können wir jedoch noch viel erreichen, wenn wir moderne Sicherheitsprinzipien berücksichtigen und anwenden.

Lesen Sie den Skyhigh Security Intelligence Digest,

Phishing. Diebstahl von Zugangsdaten. Exfiltration. Erpressung. Die Saga geht weiter.

Sehen Sie sich die gesamte Serie Skyhigh Security Intelligence Digest hier an.

Zurück zu Blogs