Par Rodman Ramezanian - Responsable mondial des menaces liées à l'informatique en nuage, Skyhigh Security

15 août 2022 3 Lecture minute

- Les informations d'identification et l'accès VPN d'un employé de Cisco volés soulignent les risques d'abus d'authentification.

Suite à de nombreuses brèches très médiatisées aux mains de gangs cybercriminels, Cisco ne se réjouit certainement pas de confirmer une brèche dans son réseau d'entreprise lors d'une récente attaque d'extorsion par le groupe de ransomware Yanluowang.

En utilisant une combinaison d'identifiants d'entreprise volés à partir du compte Google personnel de l'employé de Cisco, d'ingénierie sociale, d'hameçonnage vocal, de mouvements latéraux et d'autres tactiques, les acteurs de la menace ont réussi à accéder aux systèmes et aux ressources de l'entreprise Cisco.

Comme l'indiquent les équipes de sécurité de Cisco, l'escalade des privilèges de l'attaquant jusqu'au niveau administrateur lui a permis de manœuvrer à l'intérieur du réseau et de se connecter avec succès à plusieurs systèmes. Une fois à l'intérieur, le groupe Yanluowang affirme s'être servi dans environ 2,8 Go de données d'entreprise de Cisco.

C'est là que réside le risque critique de mouvements latéraux facilités par un accès VPN illimité. Les attaquants ont mis en évidence une autre faiblesse fondamentale de la méthode traditionnelle d'accès à distance par VPN.

Imaginez le réseau d'une organisation comme un château et le périmètre du réseau comme un fossé. Une fois que le pont-levis est abaissé et que quelqu'un le franchit, il a le champ libre à l'intérieur du château. De même, si un pirate accède au réseau - c'est-à-dire s'il franchit les "douves" - il peut également accéder à toutes les données et à tous les systèmes qui s'y trouvent.

Figure 1

Figure 1. Architecture de sécurité "château et douves" typique

Comme le montre cette attaque, les attaquants peuvent pénétrer dans le réseau en volant les informations d'identification des utilisateurs, en exploitant un courtier d'accès connu, en utilisant des outils d'escalade des privilèges ou en menant une attaque d'ingénierie sociale, entre autres méthodes. Les protections périmétriques traditionnelles telles que les pare-feu et d'autres produits peuvent contrecarrer certaines de ces attaques, mais si l'une d'entre elles parvient à passer, le coût est sans aucun doute élevé.

Malheureusement, avec une main-d'œuvre hybride qui brouille les frontières entre les applications cloud personnelles et les applications professionnelles, les organisations - même les grandes entreprises comme Cisco - sont confrontées à des défis uniques et à des risques accrus en ce qui concerne l'accès à distance et la volatilité qu'une mauvaise utilisation pourrait engendrer. Traditionnellement, votre travailleur hybride typique se porte garant de l'importance de l'accès à distance par VPN. Mais vous pouvez également parier que les acteurs de la menace sont bien conscients de la valeur de l'accès à distance - comme le montre cette violation de l'infrastructure de Cisco.

Une architecture de confiance zéro applique une méthodologie sécurisée pour déterminer quand et comment les utilisateurs sont autorisés à accéder aux systèmes et aux données. Contrairement au modèle "château et bouclier", la sécurité zéro confiance part du principe que les risques de sécurité sont déjà présents à l'intérieur et à l'extérieur du réseau. Ainsi, rien à l'intérieur du réseau n'est implicitement fiable par défaut - d'où l'appellation "confiance zéro".

La confiance zéro exige une évaluation et une vérification strictes de chaque utilisateur et de chaque appareil sur le réseau avant de leur accorder l'accès aux données et aux applications. Même dans ce cas, les administrateurs disposent d'un contrôle puissant sur ce qui est disponible, accessible et sur la manière dont l'utilisateur peut interagir avec les ressources.

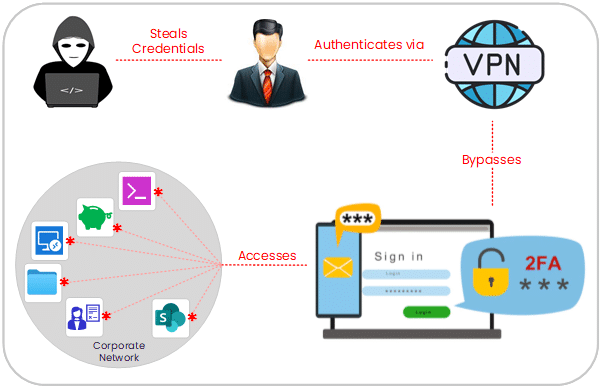

Figure 2

Figure 2. La méthodologie Zero Trust permet de déjouer des attaques similaires en segmentant les applications et les ressources.

Comme le montre cette attaque contre Cisco, lorsque les attaquants utilisent efficacement le mouvement latéral, il peut être très difficile pour les équipes de sécurité de le détecter. C'est précisément pour cette raison que la segmentation du réseau est un processus de sécurité essentiel que les organisations doivent mettre en œuvre.

L'agilité a toutefois introduit des changements involontaires dans l'InfoSec et, pour évoluer, la sécurité de l'informatique dématérialisée ne peut pas être la seule responsabilité d'une équipe. Au contraire, elle doit être intégrée dans les processus et dépend de la collaboration entre le développement, les architectes et les opérations. Ces équipes ont désormais un rôle plus important à jouer dans la sécurité de l'informatique dématérialisée et, dans de nombreux cas, elles sont les seules à pouvoir mettre en œuvre des changements afin de renforcer la sécurité. Les services de sécurité informatique jouent désormais le rôle de sherpas plutôt que de gardiens pour s'assurer que toutes les équipes avancent au même rythme, en toute sécurité.

En utilisant une méthodologie de confiance zéro, les équipes de sécurité peuvent essentiellement clôturer leurs applications et leurs ressources, ce qui leur permet de créer des micro-périmètres rapidement et efficacement autour des actifs critiques.

Notre service de sécurité en nuage a été conçu spécialement pour les clients qui déplacent et développent des applications en nuage. Nous l'appelons Skyhigh Cloud-Native Application Protection Platform - ou simplement Skyhigh CNAPP, car tout service mérite un acronyme.

Alors que les données continuent d'être disséminées dans nos infrastructures en nuage pour favoriser la productivité, les entreprises doivent s'assurer qu'elles ne se contentent pas de mettre en place des contrôles de collaboration tenant compte du contenu entre les applications en nuage, mais qu'elles mettent également en œuvre des capacités Data Loss Prevention pour éviter de sacrifier la sécurité aux mains d'une simple session VPN compromise.

La triste réalité de ces types d'attaques est poignante. Nous, les humains, restons les maillons les plus faibles dans les attaques où les acteurs de la menace emploient des tactiques d'ingénierie sociale et des tromperies astucieuses.

Cependant, en tant que protecteurs de nos réseaux et de nos ressources informatiques, nous pouvons encore faire beaucoup en prenant en considération et en adoptant des principes de sécurité modernes.

Consultez le bulletin d'information Skyhigh Security ,

Phishing. Vol de données d'identification. Exfiltration. Extorsion. La saga continue.

Consultez l'ensemble de la série Skyhigh Security Intelligence Digest ici.

Retour à Blogs