Ressourcen

NACHRICHTENÜBERSICHT

Lehren aus Lapsus$ - den fortgeschrittenen persistenten Teenagern?

Schutz vor einer Erpresserbande mit einer langen Liste von Opfern

Von Rodman Ramezanian - Berater für Cloud-Sicherheit für Unternehmen

Juni 9, 2022 7 Minuten gelesen

Der neue heiße Name bei Ransomware-Angriffen ist Lapsus$. Wenn Sie noch nie von ihnen gehört haben, haben Sie wahrscheinlich schon von einigen der Unternehmen gehört, die sie angegriffen haben, darunter Nvidia, Samsung, Okta und Microsoft - um nur einige zu nennen. Für die Uninformierten: Lapsus$ ist eine Hackergruppe, die sich auf Datendiebstahl und Erpressung konzentriert. Die Gruppe hat es vor allem auf Unternehmen abgesehen und hat weltweit eine beunruhigende Anzahl bemerkenswerter Opfer zu beklagen.

Oftmals nutzte LAPSUS$ menschliche Schwachstellen in Unternehmen aus, wie z.B. die IT-Abteilung oder den Kundensupport. In anderen Fällen kauften sie bereits gehackte Login-Tokens von Dark-Web-Marktplätzen. In der Regel sehen einige Cybersicherheitsexperten diese Bedrohungen als geringfügig an. In Wirklichkeit ist es nicht nur die Raffinesse, die einen Hacker bedrohlicher macht, sondern auch seine Dreistigkeit.

Von der Anwendung von Social-Engineering-Taktiken und dem Austausch von SIM-Karten bis hin zu raffinierten Phishing-Angriffen und dem offensichtlichen Anlocken interner Mitarbeiter nutzen die Lapsus$-Betreiber die angebotenen Ressourcen, um über die beliebten Mittel VPN und Virtual Desktop Infrastructure (VDI) in das Unternehmensnetzwerk einzudringen.

Dies unterstreicht anschaulich die Tatsache, dass Sie, wenn Menschen für Sie arbeiten, anfällig für Social Engineering sind. Niemand sollte als unbestechlich angesehen werden. Die unmittelbare Konsequenz für Cloud-Ressourcen ist, dass Sie die Zugriffsberechtigungen der Mitarbeiter auf das Minimum beschränken sollten, das sie für ihre Arbeit tatsächlich benötigen. Da in der Cloud in der Regel sehr sensible Ressourcen gespeichert werden, kann die Gewährung übermäßiger Zugriffsrechte für jeden, der verletzt werden könnte (praktisch jeder!), zu einer ungerechtfertigten Gefährdung der Kronjuwelen des Unternehmens führen.

Wie kam es zu diesen Verstößen?

Die Gruppe Lapsus$, die vor allem groß angelegte Social Engineering- und Manipulationstechniken einsetzt, hat eine beeindruckende Liste von Opfern auf der ganzen Welt angehäuft. Interessanterweise haben die Vorfälle einen gemeinsamen Ansatz: Bei allen wurden gültige Anmeldedaten verwendet und schließlich die Rechte missbraucht, die dieser Identität zugestanden wurden. Diese Angriffe erinnern uns eindringlich daran, dass Authentifizierung (wer sind Sie?) und Autorisierung (was können Sie tun?) für die Sicherheit entscheidend sind. Die Prinzipien der geringsten Privilegien und des Null-Vertrauens waren noch nie so wichtig wie heute.

Was kann man tun?

Trotz Ihrer besten Bemühungen um Authentifizierung und Autorisierung kann es durch motivierte Insider zu einem Einbruch kommen.

Das wirft die Frage auf: "Wie stellen Sie fest, ob die Aktionen einer vertrauenswürdigen, autorisierten Entität bösartig sind?" Berechtigungssätze haben die unangenehme Angewohnheit, sich mit der Zeit auszubreiten und zu wachsen.

Im Rahmen eines Zero Trust Network Access (ZTNA)-Ansatzes werden Unternehmen ermutigt, ihre Netzwerke zu segmentieren, ihre anfragenden Geräte zu bewerten und den Zugriff auf Anwendungen und Ressourcen kontextabhängig zu ermöglichen (unter Verwendung von DLP- und Remote Browser Isolation -Funktionen).

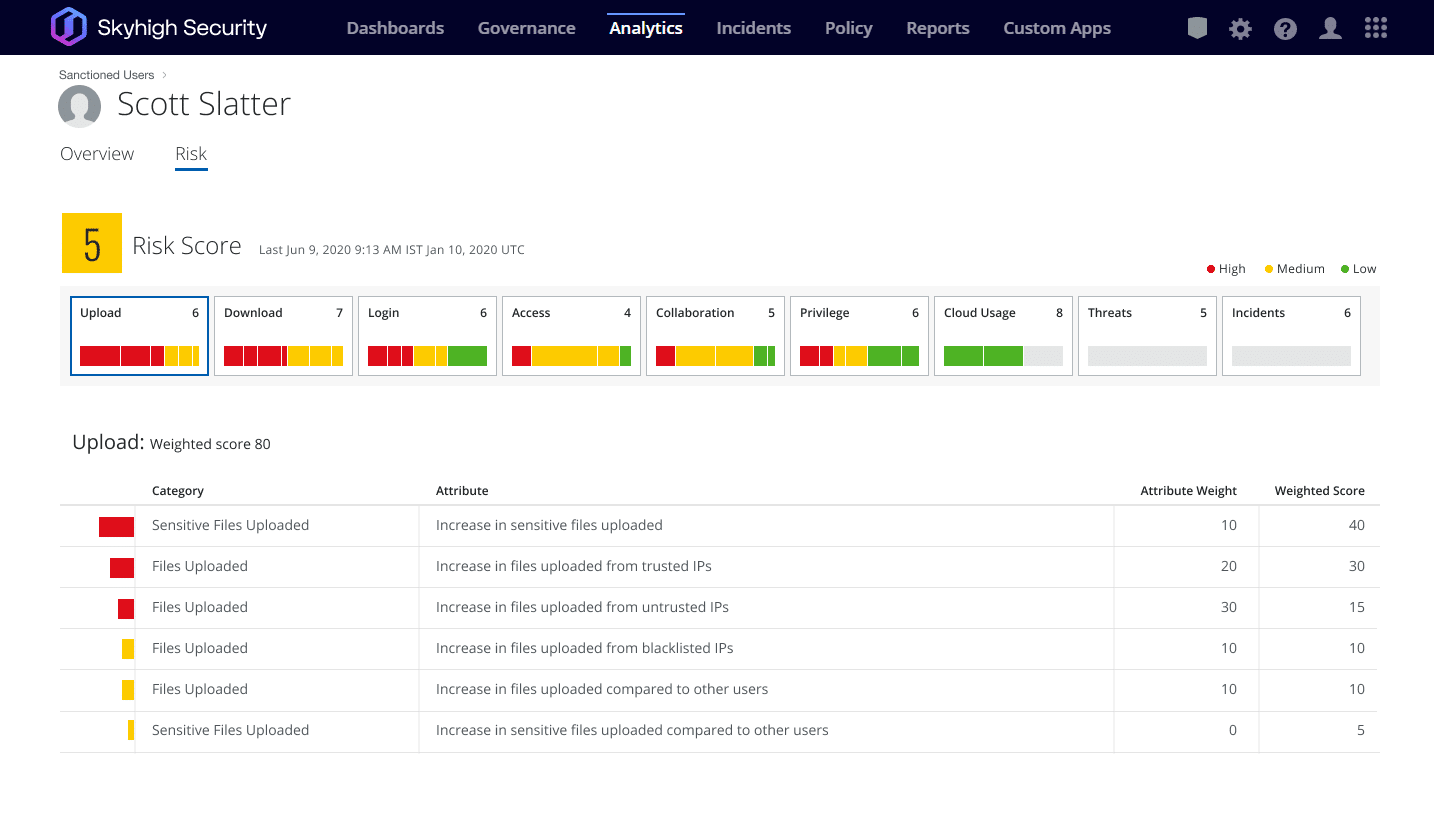

Im unglücklichen Fall einer Insider-Bedrohung können anomaliebasierte Erkennungsfunktionen und Verhaltensanalysen dabei helfen, abnormales und potenziell gefährliches Verhalten zu erkennen und zu entschärfen, indem eine Basislinie "normaler Aktivitäten" für den jeweiligen Kontext erstellt wird, um schließlich alle Anomalien oder Abweichungen hervorzuheben, damit schnell gehandelt werden kann.

Aber natürlich ist Sicherheit mehr als nur eine Ansammlung von technischen Kontrollen. Sicherheitsexperten müssen die Berechtigungen, Prozesse und Verfahren überprüfen, die von ihren Stakeholdern und vertrauenswürdigen Stellen - sowohl intern als auch von Dritten - verwendet werden. Die oben erwähnten Angriffe haben die Sicherheitswelt dazu veranlasst, diese Grundlagen zu beachten.

Verwenden Sie Skyhigh Security?

- Nutzen Sie Konfigurationsprüfungen zur Erkennung und Überwachung von Diensten, die uneingeschränktem Zugriff ausgesetzt sind

- Bewerten Sie den Zustand der angeschlossenen Geräte anhand einer Vielzahl von granularen Attributen

- Segmentieren Sie Ihre Infrastruktur durch Dynamische Kontrolle des Zugriffs auf private Anwendungen und Ressourcen

- Schützen Sie Ihre privaten Anwendungen und Ressourcen vor dem Zugriff durch das Internet

- Blockieren Sie nicht verwaltete Geräte, erzwingen Sie Multi-Faktor-Authentifizierung und viele andere kontextbezogene Zugriffsrichtlinien um die erfolgreiche Wiederverwendung gestohlener Anmeldedaten für Cloud-Anwendungen zu verhindern

- Bewerten Sie Benutzeraktivitäten über die ersten Anmeldungen hinaus, um Benutzerbewegungen, Verhaltensweisen, Zugriff auf Unternehmensdienste, Standorte und viele andere potenzielle Anomalien zu erfassen

Rodman Ramezanian verfügt über mehr als 11 Jahre Erfahrung in der Cybersicherheitsbranche und ist als Enterprise Cloud Security Advisor verantwortlich für technische Beratung, Enablement, Lösungsdesign und Architektur bei Skyhigh Security. In dieser Funktion konzentriert sich Rodman Ramezanian hauptsächlich auf die australische Bundesregierung, das Verteidigungsministerium und Unternehmen.

Rodman ist spezialisiert auf die Bereiche Adversarial Threat Intelligence, Cyberkriminalität, Datenschutz und Cloud-Sicherheit. Er ist ein vom Australian Signals Directorate (ASD) anerkannter IRAP-Assessor und besitzt derzeit die Zertifizierungen CISSP, CCSP, CISA, CDPSE, Microsoft Azure und MITRE ATT&CK CTI.

Rodman hat eine ausgeprägte Leidenschaft dafür, komplexe Sachverhalte in einfachen Worten zu formulieren und so dem Durchschnittsbürger und neuen Sicherheitsexperten zu helfen, das Was, Warum und Wie der Cybersicherheit zu verstehen.

Höhepunkte des Angriffs

- Lapsus$ greift das brasilianische Gesundheitsministerium an und fordert ein Lösegeld, um den Verlust von 50 TB Daten zu verhindern.

- Eine Reihe von Angriffen auf das portugiesische Medienunternehmen Impresa und die lateinamerikanische Telekommunikationsgesellschaft Claro.

- Vodafone-Quellcode aus ihren GitHub-Stores gestohlen; Lapsus$ freut sich über Telegram.

- Nvidia hat fast ein TB an exklusiven Code-Signatur-Zertifikaten und Firmware verloren.

- Das Konto eines für Okta arbeitenden Kundendiensttechnikers wurde kompromittiert und die Daten von 366 Kunden gestohlen.

- Fast 200 GB Quellcode und Algorithmen von Samsung-Geräten sind über eine Torrent-Datei, die über Telegram verbreitet wurde, durchgesickert.

- Der Spielegigant Ubisoft wurde angegriffen und verursachte Unterbrechungen der Dienste.

- Microsofts Bing, Cortana und andere Dienste wurden angegriffen, wobei ein Teil des Quellcodes von Lapsus$ über Telegram geteilt wurde.