Oleh Rodman Ramezanian - Pemimpin Ancaman Cloud Global, Skyhigh Security

15 Agustus 2022 3 Menit Baca

- Kredensial karyawan Cisco yang dicuri dan akses VPN menggarisbawahi risiko penyalahgunaan autentikasi

Setelah banyak pembobolan besar-besaran yang dilakukan oleh geng kejahatan siber, Cisco tidak diragukan lagi mengonfirmasi pembobolan jaringan perusahaannya dalam serangan pemerasan baru-baru ini dari kelompok ransomware Yanluowang.

Dengan menggunakan kombinasi kredensial perusahaan yang dicuri dari akun Google pribadi karyawan Cisco, rekayasa sosial, phishing suara, gerakan lateral, dan taktik lainnya, pelaku ancaman berhasil mengakses Sistem dan sumber daya perusahaan Cisco.

Seperti yang dinyatakan oleh tim keamanan Cisco sendiri, eskalasi hak istimewa penyerang ke tingkat administrator memungkinkan mereka untuk bermanuver di dalam jaringan dan berhasil masuk ke beberapa sistem. Begitu masuk, kelompok Yanluowang mengklaim telah membantu diri mereka sendiri untuk mendapatkan sekitar 2,8GB data perusahaan Cisco.

Di sinilah letak risiko kritis dari gerakan lateral yang difasilitasi oleh akses VPN yang tidak terkendali. Para penyerang menyoroti satu lagi kelemahan mendasar dalam metode VPN tradisional "benteng-dan-parit" untuk akses jarak jauh.

Bayangkan jaringan organisasi sebagai kastil dan batas jaringan sebagai parit. Begitu jembatan gantung diturunkan dan seseorang menyeberanginya, mereka memiliki kebebasan untuk masuk ke dalam halaman kastil. Demikian pula, jika penyerang mendapatkan akses ke jaringan - yaitu, jika mereka menyeberangi "parit" - mereka juga bisa mengakses data dan sistem apa pun di dalamnya.

Gambar 1

Gambar 1. Arsitektur Keamanan "Kastil dan Parit" yang Khas

Seperti yang terlihat pada serangan ini, penyerang dapat menerobos jaringan dengan mencuri kredensial pengguna, mengeksploitasi perantara akses yang dikenal, memanfaatkan perangkat eskalasi hak istimewa, atau melakukan serangan rekayasa sosial, di antara metode-metode lainnya. Perlindungan perimeter tradisional seperti Firewall dan produk lain mungkin menggagalkan beberapa serangan ini, tetapi jika ada yang berhasil lolos, biayanya pasti tinggi.

Sayangnya, dengan tenaga kerja hibrida yang mengaburkan batas antara aplikasi cloud pribadi dan aplikasi bisnis, organisasi - bahkan perusahaan yang lebih besar seperti Cisco - menghadapi tantangan unik dan risiko yang lebih tinggi yang melibatkan akses jarak jauh dan ketidakstabilan yang dapat ditimbulkan oleh penyalahgunaan. Secara tradisional, pekerja hybrid tipikal Anda akan sangat menjamin betapa pentingnya akses jarak jauh VPN mereka. Tetapi Anda juga bisa bertaruh bahwa para pelaku ancaman sangat menyadari betapa berharganya akses jarak jauh - seperti yang ditunjukkan dalam pembobolan infrastruktur Cisco ini.

Arsitektur Zero Trust menerapkan metodologi yang aman untuk bagaimana dan kapan pengguna diizinkan mengakses sistem dan data. Tidak seperti model "benteng-dan-parit", keamanan zero trust mengasumsikan bahwa risiko keamanan sudah ada di dalam dan di luar jaringan. Dengan demikian, tidak ada apa pun di dalam jaringan yang secara implisit dipercaya secara default - oleh karena itu diberi label "zero trust".

Zero Trust membutuhkan penilaian dan verifikasi yang ketat untuk setiap pengguna dan perangkat di jaringan sebelum memberikan mereka akses ke data dan aplikasi. Meskipun demikian, hal ini memberikan kontrol yang kuat kepada administrator atas apa yang tersedia, dapat diakses, dan bagaimana pengguna dapat berinteraksi dengan sumber daya.

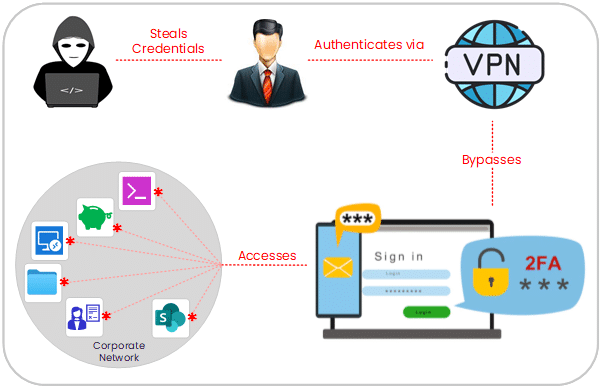

Gambar 2

Gambar 2. Metodologi Zero Trust menggagalkan serangan serupa dengan menyegmentasikan aplikasi dan sumber daya

Seperti yang terlihat pada serangan terhadap Cisco ini, ketika penyerang menggunakan gerakan lateral secara efektif, akan sangat sulit bagi tim keamanan untuk mendeteksinya. Karena alasan inilah, segmentasi jaringan adalah proses keamanan penting yang harus diterapkan oleh organisasi.

Akan tetapi, kelincahan ini memperkenalkan beberapa perubahan yang tidak diinginkan pada InfoSec dan untuk meningkatkannya, keamanan cloud tidak bisa menjadi tanggung jawab satu tim saja. Sebaliknya, keamanan cloud harus ditanamkan dalam proses dan bergantung pada kolaborasi antara pengembangan, arsitek, dan operasi. Tim-tim ini sekarang memiliki peran yang lebih signifikan dalam keamanan cloud, dan dalam banyak kasus merupakan satu-satunya yang dapat menerapkan perubahan untuk meningkatkan keamanan. InfoSec sekarang bertindak sebagai Sherpa, bukan sebagai penjaga gerbang untuk memastikan setiap tim berjalan dengan kecepatan yang sama dan aman.

Dengan menggunakan metodologi Zero Trust, tim keamanan pada dasarnya dapat memagari aplikasi dan sumber daya mereka, sehingga mereka dapat membuat batas mikro dengan cepat dan efisien di sekitar aset-aset penting.

Layanan keamanan cloud kami dibangun khusus untuk pelanggan yang memindahkan dan mengembangkan aplikasi di cloud. Kami menyebutnya Skyhigh Cloud-Native Application Protection Platform - atau hanya Skyhigh CNAPP, karena setiap layanan layak mendapatkan akronim.

Karena data terus tersebar di seluruh infrastruktur cloud kami untuk memungkinkan produktivitas, organisasi harus memastikan bahwa mereka tidak hanya mengaktifkan kontrol kolaborasi yang sadar konten di antara aplikasi cloud, tetapi juga mengimplementasikan kemampuan cloud Data Loss Prevention untuk menghindari pengorbanan keamanan di tangan sesi VPN yang sederhana dan mudah disusupi.

Hal yang menyedihkan dari jenis serangan ini adalah mengerikan. Kita manusia tetap menjadi mata rantai terlemah dalam serangan di mana taktik rekayasa sosial dan tipu daya licik digunakan oleh para pelaku ancaman.

Namun, sebagai pelindung jaringan dan sumber daya TI kami, masih banyak hal yang dapat dicapai melalui pertimbangan dan penerapan prinsip-prinsip keamanan modern.

Baca Skyhigh Security Intelligence Digest,

Phishing. Pencurian Kredensial. Eksfiltrasi. Pemerasan. The Saga Terus Berlanjut.

Lihat seluruh seri Skyhigh Security Intelligence Digest di sini.

Kembali ke Blog