रोडमैन रामेज़ानियन द्वारा - ग्लोबल क्लाउड थ्रेट लीड, Skyhigh Security

15 अगस्त, 2022 3 मिनट पढ़ें

- चोरी सिस्को कर्मचारी की साख और वीपीएन एक्सेस प्रमाणीकरण दुरुपयोग के जोखिमों को रेखांकित करते हैं

साइबर क्राइम गिरोहों के हाथों कई हाई-प्रोफाइल उल्लंघनों की ऊँची एड़ी के जूते पर गर्म, सिस्को निस्संदेह यानलुओवांग रैंसमवेयर समूह से हाल ही में जबरन वसूली के हमले में अपने कॉर्पोरेट नेटवर्क के उल्लंघन की पुष्टि करने में कोई खुशी नहीं लेता है।

सिस्को कर्मचारी के व्यक्तिगत Google खाते, सोशल इंजीनियरिंग, वॉयस फ़िशिंग, पार्श्व आंदोलनों और अन्य रणनीति से चोरी किए गए कॉर्पोरेट क्रेडेंशियल्स के संयोजन का उपयोग करते हुए, धमकी देने वाले अभिनेताओं ने कॉर्पोरेट सिस्को सिस्टम और संसाधनों को सफलतापूर्वक एक्सेस किया।

जैसा कि सिस्को की अपनी सुरक्षा टीमों द्वारा कहा गया है, हमलावर के विशेषाधिकारों को प्रशासक स्तर तक बढ़ाने से उन्हें नेटवर्क के अंदर पैंतरेबाज़ी करने और कई प्रणालियों में सफलतापूर्वक लॉगिन करने की अनुमति मिली। एक बार, यानलुओवांग समूह का दावा है कि उसने लगभग 2.8 जीबी मूल्य के सिस्को कॉर्पोरेट डेटा में मदद की है।

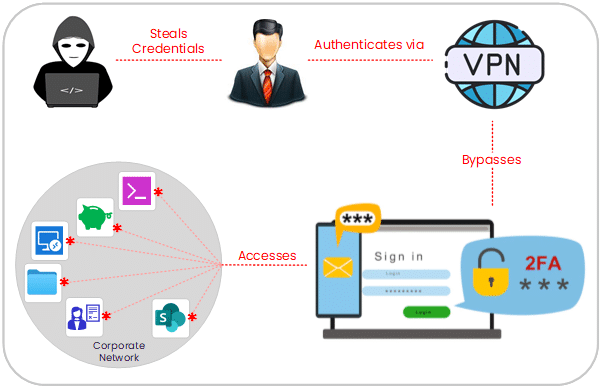

इसमें अनर्गल वीपीएन एक्सेस द्वारा सुगम पार्श्व आंदोलनों का महत्वपूर्ण जोखिम निहित है। हमलावरों ने रिमोट एक्सेस के "महल-और-खाई" पारंपरिक वीपीएन पद्धति में एक और मौलिक कमजोरी को उजागर किया।

एक महल के रूप में एक संगठन के नेटवर्क और एक खाई के रूप में नेटवर्क परिधि की कल्पना करें। एक बार जब ड्रॉब्रिज को नीचे कर दिया जाता है और कोई इसे पार कर लेता है, तो उनके पास महल के मैदान के अंदर स्वतंत्र लगाम होती है। इसी तरह, यदि कोई हमलावर नेटवर्क तक पहुंच प्राप्त करता है - अर्थात, यदि वे "खाई" को पार करते हैं - तो वे किसी भी डेटा और सिस्टम तक पहुंच सकते हैं।

चित्र 1

चित्र 1. विशिष्ट "कैसल और मोट" सुरक्षा वास्तुकला

जैसा कि इस हमले में स्पष्ट है, हमलावर उपयोगकर्ता क्रेडेंशियल्स चोरी करके, एक ज्ञात एक्सेस ब्रोकर का शोषण करके, विशेषाधिकार वृद्धि टूलकिट का उपयोग करके, या अन्य तरीकों के बीच सोशल इंजीनियरिंग हमले को अंजाम देकर नेटवर्क को भंग कर सकते हैं। फ़ायरवॉल और अन्य उत्पादों जैसे पारंपरिक परिधि सुरक्षा इनमें से कुछ हमलों को विफल कर सकते हैं, लेकिन अगर कोई हो जाता है, तो लागत निस्संदेह अधिक होती है।

दुर्भाग्य से, हाइब्रिड वर्कफोर्स के साथ व्यक्तिगत क्लाउड ऐप्स और व्यावसायिक ऐप्स के बीच धुंधली रेखाएं, संगठन - सिस्को जैसे बड़े उद्यम - अद्वितीय चुनौतियों का सामना करते हैं और रिमोट एक्सेस से जुड़े जोखिम और दुरुपयोग से होने वाली अस्थिरता का सामना करना पड़ता है। परंपरागत रूप से, आपका विशिष्ट हाइब्रिड कार्यकर्ता दृढ़ता से इस बात की पुष्टि करेगा कि उनका वीपीएन रिमोट एक्सेस कितना महत्वपूर्ण है। लेकिन आप यह भी शर्त लगा सकते हैं कि खतरे के अभिनेता अच्छी तरह से जानते हैं कि रिमोट एक्सेस कितना मूल्यवान है - जैसा कि सिस्को के बुनियादी ढांचे के इस उल्लंघन में दिखाया गया है।

एक शून्य ट्रस्ट आर्किटेक्चर एक सुरक्षित पद्धति लागू करता है कि उपयोगकर्ताओं को सिस्टम और डेटा तक पहुंचने की अनुमति कैसे और कब दी जाती है। "महल-और-खाई" मॉडल के विपरीत, शून्य विश्वास सुरक्षा मानती है कि सुरक्षा जोखिम पहले से ही नेटवर्क के अंदर और बाहर दोनों जगह मौजूद हैं। जैसे, नेटवर्क के अंदर कुछ भी डिफ़ॉल्ट रूप से विश्वसनीय नहीं है - इसलिए "शून्य विश्वास" का लेबल।

ज़ीरो ट्रस्ट को डेटा और एप्लिकेशन तक पहुंच प्रदान करने से पहले नेटवर्क पर प्रत्येक उपयोगकर्ता और डिवाइस के लिए सख्त मूल्यांकन और सत्यापन की आवश्यकता होती है। फिर भी, यह व्यवस्थापकों को इस बात पर शक्तिशाली नियंत्रण देता है कि क्या उपलब्ध है, पहुँच योग्य है, और उपयोगकर्ता संसाधनों के साथ कैसे सहभागिता कर सकता है।

चित्र 2

चित्र 2. ज़ीरो ट्रस्ट पद्धति ऐप्स और संसाधनों को विभाजित करके इसी तरह के हमलों को विफल करती है

जैसा कि सिस्को पर इस हमले में देखा गया है, जब हमलावर पार्श्व आंदोलन का प्रभावी ढंग से उपयोग करते हैं, तो सुरक्षा टीमों के लिए इसका पता लगाना बहुत मुश्किल हो सकता है। इस सटीक कारण के लिए, नेटवर्क विभाजन एक आवश्यक सुरक्षा प्रक्रिया है जिसे संगठनों को लागू करना चाहिए।

हालाँकि, चपलता ने InfoSec में कुछ अनपेक्षित परिवर्तन पेश किए और पैमाने पर, क्लाउड सुरक्षा एक टीम की एकमात्र जिम्मेदारी नहीं हो सकती है। बल्कि, क्लाउड सुरक्षा को प्रक्रिया में एम्बेड किया जाना चाहिए और विकास, आर्किटेक्ट्स और संचालन के बीच सहयोग पर निर्भर करता है। क्लाउड सुरक्षा में अब इन टीमों की अधिक महत्वपूर्ण भूमिका है, और कई मामलों में केवल वही हैं जो सुरक्षा बढ़ाने के लिए परिवर्तन को लागू कर सकते हैं। InfoSec अब यह सुनिश्चित करने के लिए द्वारपालों के बजाय शेरपा के रूप में कार्य करता है कि हर टीम समान, सुरक्षित गति से आगे बढ़ रही है।

ज़ीरो ट्रस्ट पद्धति का उपयोग करते हुए, सुरक्षा दल अनिवार्य रूप से अपने अनुप्रयोगों और संसाधनों को रिंग-फेंस कर सकते हैं, जिससे उन्हें महत्वपूर्ण संपत्तियों के आसपास जल्दी और कुशलता से सूक्ष्म-परिधि बनाने की अनुमति मिलती है।

हमारी क्लाउड सुरक्षा सेवा विशेष रूप से क्लाउड में अनुप्रयोगों को स्थानांतरित करने और विकसित करने वाले ग्राहकों के लिए बनाई गई थी। हम इसे स्काईहाई कहते हैं Cloud-Native Application Protection Platform - या सिर्फ स्काईहाई CNAPP, क्योंकि हर सेवा एक संक्षिप्त नाम की हकदार है।

चूंकि उत्पादकता को सक्षम करने के लिए डेटा हमारे क्लाउड इन्फ्रास्ट्रक्चर में फैला हुआ है, संगठनों को यह सुनिश्चित करना चाहिए कि वे न केवल क्लाउड ऐप्स के बीच सामग्री-जागरूक सहयोग नियंत्रण को सक्षम करें, बल्कि कार्यान्वित भी करेंबादल Data Loss Preventionएक सरल, समझौता किए गए वीपीएन सत्र के हाथों सुरक्षा का त्याग करने से बचने की क्षमताएं।

इस प्रकार के हमलों का दुखद अनिवार्य रूप से कष्टप्रद है। हम इंसान हमलों में सबसे कमजोर कड़ी बने हुए हैं जहां सोशल इंजीनियरिंग रणनीति और चालाक धोखे खतरे के अभिनेताओं द्वारा नियोजित किए जाते हैं।

हालांकि, हमारे आईटी नेटवर्क और संसाधनों के संरक्षक के रूप में, अभी भी बहुत कुछ है जो आधुनिक सुरक्षा सिद्धांतों पर विचार करने और अपनाने के माध्यम से हासिल किया जा सकता है।

पढ़ें Skyhigh Security इंटेलिजेंस डाइजेस्ट,

फ़िशिंग। क्रेडेंशियल चोरी। निष्कासन। जबरन वसूली। गाथा जारी है।

संपूर्ण देखें Skyhigh Security इंटेलिजेंस डाइजेस्ट श्रृंखला यहाँ।

ब्लॉग पर वापस जाएं