Ressourcen

NACHRICHTENÜBERSICHT

Phishing. Diebstahl von Zugangsdaten. Exfiltration. Erpressung. Die Saga geht weiter.

Ransomware-Banden haben Erfolg, selbst bei großen Unternehmen wie Cisco

Von Rodman Ramezanian - Berater für Cloud-Sicherheit für Unternehmen

25. August 2022 7 Minuten gelesen

Nach zahlreichen öffentlichkeitswirksamen Sicherheitsverletzungen durch Cyberkriminelle ist es für Cisco zweifellos kein Vergnügen, die Verletzung seines Unternehmensnetzwerks im Rahmen eines jüngsten Erpressungsangriffs durch die Ransomware-Gruppe Yanluowang zu bestätigen.

Angesichts von Branchenberichten, die eine erfolgreiche Kompromittierung der Anmeldedaten eines Cisco-Mitarbeiters als Auslöser bestätigen, ist diese Nachricht eine weitere deutliche Erinnerung daran, wie zerstörerisch der Missbrauch von Fernzugriff sein kann.

In diesem Fall wurde der anfängliche Missbrauch von Cisco VPN durch gestohlene Unternehmensanmeldeinformationen aus dem persönlichen Google-Konto des Cisco-Mitarbeiters unterstützt.

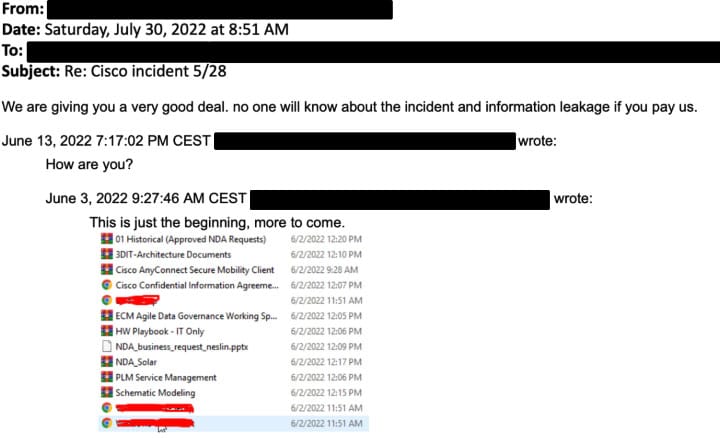

Nachdem sie sich authentifiziert hatten (dank weiterer Social-Engineering- und Voice-Phishing-Techniken), verschafften sich die Angreifer Zugang zu den Unternehmensnetzwerken von Cisco, meldeten eine Reihe von Geräten für die Multi-Faktor-Authentifizierung an und exfiltrierten schließlich Daten für Lösegeld- und Erpressungszwecke.

Ähnlich wie bei den Tactics, Techniques, and Procedures (TTP), die von ähnlichen Gruppen wie Lapsus$ und UNC2447 verwendet werden, ist auch hier der authentifizierte Fernzugriff über VPN ein wichtiger Bedrohungsvektor, der den Datendiebstahl unterstützt. Die Yanluowang-Gruppe behauptet, ca. 2,8 GB an Daten gestohlen zu haben.

Wie die Sicherheitsteams von Cisco selbst feststellten, erhöhte der Angreifer dann seine Privilegien auf die Administratorebene, was es ihm ermöglichte, innerhalb des Netzwerks zu manövrieren und sich erfolgreich bei mehreren Systemen anzumelden. Hierin liegt das kritische Risiko von Seitwärtsbewegungen, die durch ungehinderten VPN-Zugang erleichtert werden.

Wie kommt es zu diesen Verstößen?

Hybride Arbeitsgruppen, in denen die Grenzen zwischen privaten Cloud-Anwendungen und Geschäftsanwendungen verschwimmen, stellen einzigartige Herausforderungen und erhöhte Risiken dar. Leider gehören diese Risiken nicht zu der Art von Risiken, die mit ein paar verschiedenen Spitzenprodukten gemildert werden können!

Social Engineering und Phishing-Techniken, die von Cyber-Kriminellen eingesetzt werden, sind nichts Neues. Der anhaltende Trend, dass Angestellte von Unternehmen durch überzeugende Tricks überlistet werden, ist jedoch nicht zu übersehen.

Da hybride Arbeitsgruppen immer mehr zunehmen, haben es Angreifer zunehmend darauf abgesehen, sich Zugangsdaten für den Fernzugriff zu beschaffen. Und warum? Die überwiegende Mehrheit der Unternehmen hat ihre traditionellen VPN-Technologien noch nicht aufgegeben, die nach der Authentifizierung ungehinderten Zugang zu Unternehmensumgebungen gewähren.

Sobald diese Angreifer die erforderlichen Fernzugriffs-Tools und Anmeldeinformationen erworben haben, richten sie ihre Bemühungen in der Regel darauf, die Opfer mit Social-Engineering-Taktiken zu täuschen, um die normalerweise folgenden Multi-Faktor-Authentifizierungsprüfungen zu umgehen.

Ein herkömmliches virtuelles privates Netzwerk (VPN) birgt das Risiko einer übermäßigen Offenlegung von Daten, da jeder Remote-Benutzer mit gültigen Anmeldeschlüsseln vollständigen Zugriff auf das gesamte interne Unternehmensnetzwerk und alle darin enthaltenen Ressourcen erhalten kann.

So wie hybride Arbeitnehmer in der Regel zustimmen, wenn sie aus der Ferne arbeiten, können Sie darauf wetten, dass die Bedrohungsakteure sehr wohl wissen, wie wertvoll der Fernzugriff ist!

Im Zusammenhang mit diesem Vorfall, in den Cisco verwickelt war, wird deutlich, wie schädlich kompromittierter Fernzugriff, seitliche Bewegungen und Missbrauch von Berechtigungen selbst für die größten Technologieunternehmen sein können.

Was kann man tun?

Da die Bedrohungsakteure nachweislich eine breite Palette von Taktiken anwenden, um sich Zugang zu verschaffen, ist die Aufklärung der Benutzer eine wichtige Voraussetzung, um die Umgehung der Multi-Faktor-Authentifizierung zu verhindern.

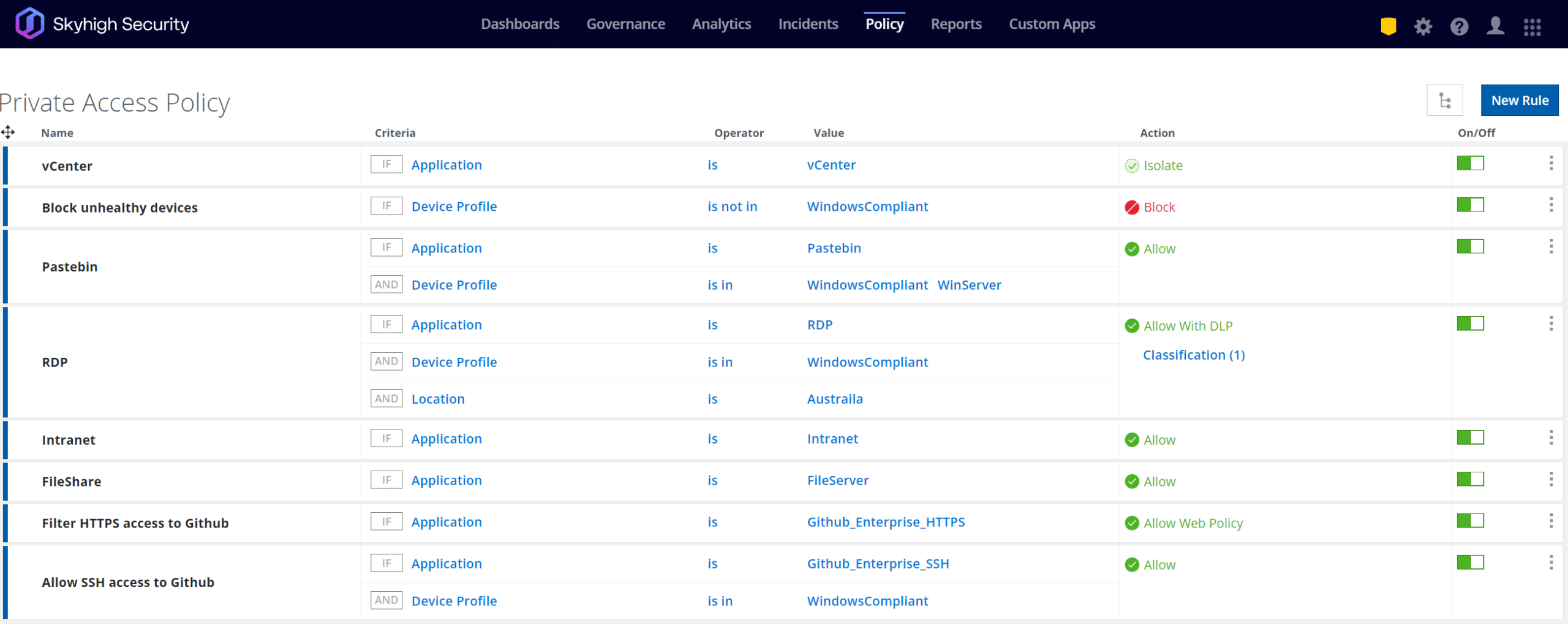

In Anbetracht des Missbrauchs administrativer Privilegien durch Angreifer sollten Sie strenge Gerätekontrollen durchführen, um die Anmeldung und den Zugriff von nicht verwalteten oder unbekannten Geräten auf Unternehmensanwendungen, Netzwerke und Dienste einzuschränken oder zu blockieren.

Die Segmentierung des Netzwerks ist eine weitere wichtige Sicherheitskontrolle, die Unternehmen einsetzen sollten, da sie einen besseren Schutz für hochwertige Werte bietet und in Situationen, in denen ein Angreifer sich einen ersten Zugang zur Umgebung verschaffen kann, dazu beiträgt, seitliche Bewegungen und Versuche der Datenexfiltration zu verhindern.

Um die Umsetzung dieser Richtlinie zu unterstützen, sollten Unternehmen vermeiden, eine einzige Leitung in und aus ihrem Netzwerk zu haben. In einer Zero Trust-Architektur werden die Netzwerke stattdessen in kleinere Fragmente unterteilt, in denen bestimmte Arbeitslasten enthalten sind. Jedes Fragment kann über eigene Eingangs- und Ausgangskontrollen, Sicherheitsüberprüfungen, kontextbezogene Zugriffskontrollen, Datenschutz und vieles mehr verfügen, um den "Explosionsradius" für unbefugten Zugriff zu minimieren.

Mit einer Zero Trust-Methode erschweren Sie es Unbefugten, sich in Ihren Netzwerken auszubreiten, und reduzieren so die seitliche Ausbreitung von Bedrohungen.

Da Daten immer mehr über unsere Cloud-Infrastrukturen verteilt werden, um die Produktivität zu steigern, sollten Sie nicht nur inhaltsbezogene Kontrollen für die Zusammenarbeit zwischen Cloud-Anwendungen einrichten, sondern auch Cloud-Funktionen ( Data Loss Prevention ) implementieren, um zu vermeiden, dass die Sicherheit durch eine einfache, kompromittierte VPN-Sitzung beeinträchtigt wird.

Verwenden Sie Skyhigh Security?

- Aktivitätsüberwachung, data loss prevention, und Schutz vor Bedrohungen für GitHub

- Überwachen Sie die Aktivitäten der GitHub-Benutzer auf der Seite Aktivitätsüberwachung

- Sperren Sie den Zugriff auf URLs basierend auf Reputation und Domain-Kategorisierung

- Verwalten und kontrollieren Sie den Zugriff auf private Anwendungen und Dienste wie das Remote Desktop Protocol (RDP)

- Implementieren Sie inhaltsbezogene Kontrollen für die Zusammenarbeit mit Box (wie im Cisco-Vorfall berichtet) und vielen anderen Cloud-Anwendungen.

- Analysieren Sie Bedrohungen, Anomalien und verdächtige Verhaltensweisen im Zusammenhang mit der Ausweitung von Administratorrechten.

Rodman Ramezanian verfügt über mehr als 11 Jahre Erfahrung in der Cybersicherheitsbranche und ist als Enterprise Cloud Security Advisor verantwortlich für technische Beratung, Enablement, Lösungsdesign und Architektur bei Skyhigh Security. In dieser Funktion konzentriert sich Rodman Ramezanian hauptsächlich auf die australische Bundesregierung, das Verteidigungsministerium und Unternehmen.

Rodman ist spezialisiert auf die Bereiche Adversarial Threat Intelligence, Cyberkriminalität, Datenschutz und Cloud-Sicherheit. Er ist ein vom Australian Signals Directorate (ASD) anerkannter IRAP-Assessor und besitzt derzeit die Zertifizierungen CISSP, CCSP, CISA, CDPSE, Microsoft Azure und MITRE ATT&CK CTI.

Rodman hat eine ausgeprägte Leidenschaft dafür, komplexe Sachverhalte in einfachen Worten zu formulieren und so dem Durchschnittsbürger und neuen Sicherheitsexperten zu helfen, das Was, Warum und Wie der Cybersicherheit zu verstehen.

Höhepunkte des Angriffs

- Die Ransomware-Gruppe Yanluowang hat eine Liste mit angeblich exfiltrierten Dateien veröffentlicht, die von Sicherheitsforschern entdeckt wurde

- Angreifer beginnen, die nativen Funktionen "AutoSave" und "Versionskontrolle" zu missbrauchen, mit denen Cloud-Backups älterer Dateiversionen erstellt werden (die Benutzern helfen sollen, ältere Kopien bearbeiteter Dateien wiederherzustellen)

- Die Anmeldedaten eines Cisco-Mitarbeiters wurden kompromittiert, nachdem ein Angreifer die Kontrolle über ein persönliches Google-Konto erlangt hatte, über das die im Browser des Opfers gespeicherten Anmeldedaten synchronisiert worden waren

- Der Angreifer führte unter dem Deckmantel verschiedener vertrauenswürdiger Organisationen Voice-Phishing-Angriffe durch und versuchte, das Opfer davon zu überzeugen, vom Angreifer initiierte Push-Benachrichtigungen zur Multi-Faktor-Authentifizierung (MFA) zu akzeptieren

- Der Bedrohungsakteur nutzte eine Vielzahl von Techniken, um den Zugang zu erweitern und dauerhaften Zugriff auf das Netzwerk zu erhalten sowie Spuren des Eindringens zu beseitigen.

- Die Angreifer setzten eine Vielzahl von Tools ein, darunter Fernzugriffstools wie LogMeIn und TeamViewer, offensive Sicherheitstools wie Cobalt Strike, PowerSploit, Mimikatz und Impacket, und fügten ihre eigenen Backdoor-Konten und Persistenzmechanismen hinzu

- Exfiltrierte Inhalte eines Box-Ordners, die sich auf das Konto des kompromittierten Mitarbeiters beziehen, sowie Authentifizierungsdaten des Mitarbeiters aus Active Directory

- Malware-Nutzdaten, die von Angreifern auf kompromittierten Systemen abgelegt werden, einschließlich Backdoor-Software zur Kommunikation mit einem Command-and-Control-Server