リソース

インテリジェンス・ダイジェスト

Microsoft Azure環境がMERCURY攻撃で被害を受ける

破壊的なAPT(Advanced Persistent Threat)グループがクラウド環境に軸足を移す

Rodman Ramezanian - Global Cloud Threat Leadによるものです。

2023年5月25日 7分で読む

最近の業界調査によると、イラン情報セキュリティ省(MOIS)の関係者とされるMERCURY APTグループ(別名MuddyWater、Static Kitten)が実行する複数のキャンペーンやツールが、Microsoft Azureクラウド環境において有害な攻撃を行うことが確認されています。

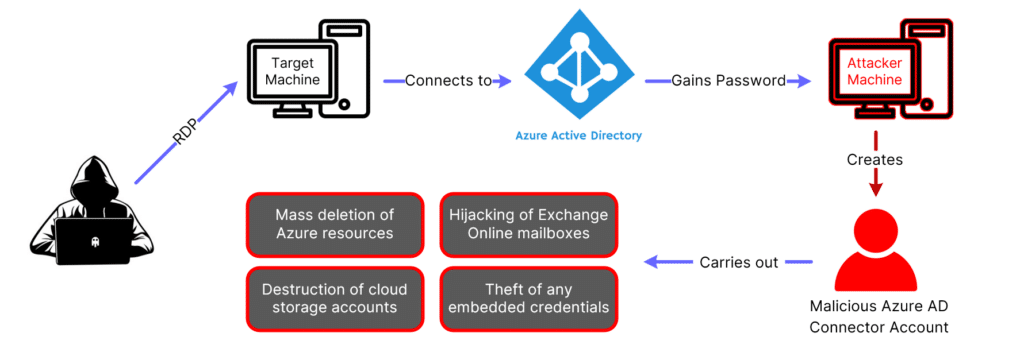

マイクロソフトの調査によると、国家レベルの攻撃者が、脆弱で安全でないオンサイトリソースやクラウド環境にアクセスし、ターゲットのインフラに甚大な被害を与えていることが判明しました。ローカルのActive Directory(AD)とAzure Active Directory(AAD)を組み合わせたハイブリッドWindowsドメイン環境を運用している標的組織は、Azure Active Directory Connectエージェントを操作され、オンラインのAzureインフラに侵入され、その後被害者のAzure環境を破壊されました。

その内容は、Azureの仮想マシンインスタンス、サーバーファームとワークロード、仮想ネットワーク、ストレージアカウントなどを一掃するものでした。

脅威者は、その活動を通じて、オンプレミス環境とクラウド環境の両方を積極的にターゲットにしてきました。このキャンペーンについて現在わかっていることは、彼らの主な目的は混乱と破壊であることです。

興味深いことに、この破壊的な行動は、イラン国家攻撃者の戦術、技術、手順(TTP)と一致している。具体的には、イラン人ハッカーによる2012年のサウジアラムコ攻撃や、DDoS攻撃やワイパーマルウェアの継続的な使用により、システムを上書きしたり、使用不能にしたり、回復不能にしたりする(組織でバックアップが機能している場合を除く)。

APTグループがマイクロソフトのクラウドエコシステムに強く傾倒していることも興味深い。過去の攻撃では、脆弱なオンプレミスのExchangeサービスやFortinetセキュリティアプライアンス、あるいは最近ではDropboxやOneHubなどのオンラインサービスに焦点を当てたものが多かった。

なぜこのような事件が起こるのでしょうか?

今日の高度なハッカーが、その目的を達成するためにクラウド環境にますます注目していることは、驚くことではありません。この国家的行為者のストーリーに地政学的な要素があるかどうかにかかわらず、我々は、リモートアクセスツールの悪用が、ターゲット環境への最初のアクセスベクトルとして重要であると考え続けています。

多くの企業がクラウドへの進化を続ける中、ハイブリッド・インフラは、クラウドオンリーのエコシステムでは満たせない要件や、まだクラウド化する準備ができていない要件に柔軟に対応することができます。オンプレミスとクラウドネイティブのリソースを(おそらく同期したハイブリッド方式で)維持することで、これらの企業は、より効率的な方法が成熟するまでは、両方の世界の長所を享受することができます。

このような考え方が一般的になるにつれ、脅威者は、より伝統的で確立されたアクセスベクター(例えば、リモートデスクトップ接続)で力を発揮し、最終的にターゲットのクラウドインフラへのピボットポイントで報われることを喜んでいる。その後、新しいクラウド領域は、窃盗、身代金による金銭的な利益、混乱、あるいはここに見られるような完全な破壊など、大きな機会をもたらします。

何ができるのか?

このような脅威は、ターゲットの環境への橋頭堡を提供する脆弱なサービスや露出したサービスを餌食にする。そこから先は、悪意のある行為者が攻撃を実行するために、どこでどのように過剰な権限や特権を悪用するかが問題になるだけだ。全体的な攻撃対象領域を減らすことは、少なくとも、脅威行為者の目の前にある「低空飛行の果実」の誘惑を阻止することにつながる。つまり、リモート・アクセス・サービス、プライベート・アプリケーション、もはや不要なプロトコル、あるいは時代遅れの境界ツールの背後で一般にアクセスされるべきではないプロトコルを無効にするか、最低でもセグメント化することだ。Zero Trust Network Access (ZTNA)のような機能により、組織はソフトウェア定義の境界を作成し、企業ネットワークを複数のマイクロセグメントに分割することができる。

継続的なアクセス評価と検証もまた、非常に効果的な緩和手法です。ZTNAは、ユーザーID、デバイスID、姿勢、およびその他の状況要因を評価した上で、ログインに成功したすべてのユーザーに対して、特定のアプリケーションへの「最小特権」アクセスを許可し、基礎となるネットワーク全体へのアクセスは許可しません。

Microsoft Azure環境内の設定が改ざんされ、破壊への道が開かれたり、Microsoft Azureの管理者特権アカウントが悪用されたりすることもあるため、Posture Managementのような機能は、異常または企業標準に反すると考えられる活動や変更を検出・防止するために役立ちます。

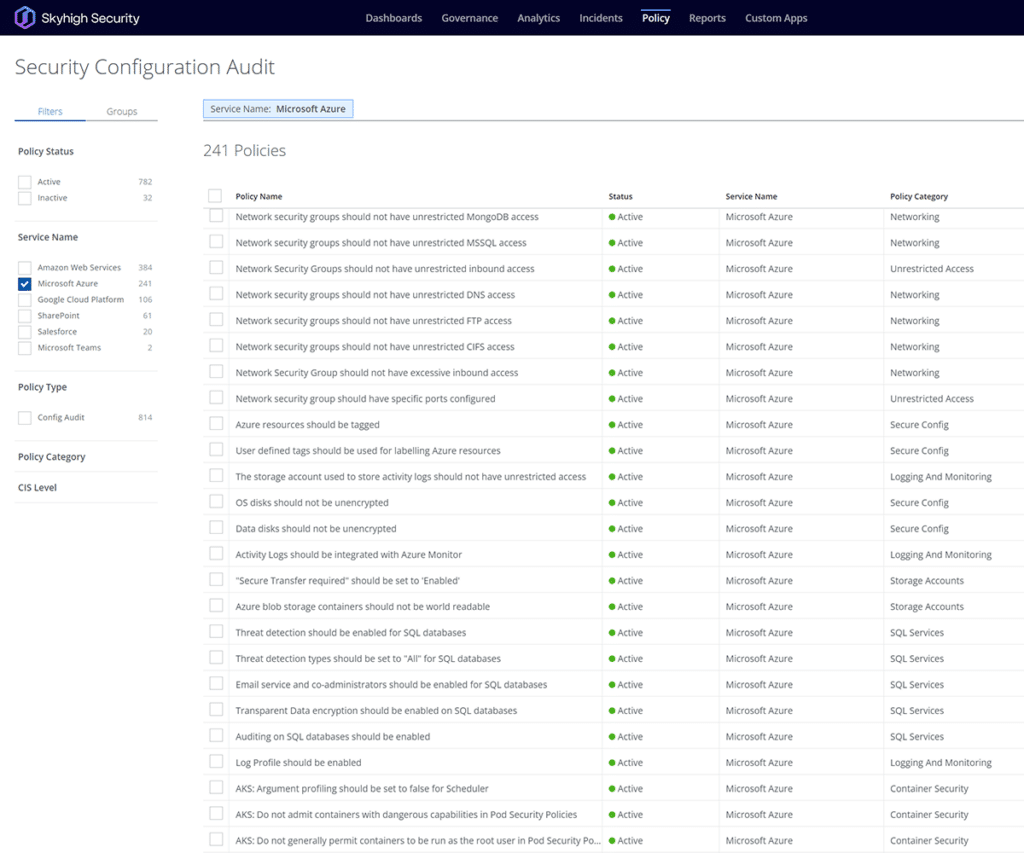

Skyhigh Security アクティビティ監視とセキュリティ構成監査の機能を Microsoft Azure インフラストラクチャに拡張することで、これを支援します。Azureインフラストラクチャに対する内部および外部の脅威を検出するために、Skyhigh Security 、複数のヒューリスティックにまたがるMicrosoft Azureでのすべてのユーザーアクティビティの完全な記録を取得し、脅威を検出し、自動的にリスク軽減措置を講じ、フォレンジック調査をサポートします。脅威が解決されると、Skyhighはこのデータを自動的に行動モデルに組み込み、検知精度を向上させます。

Skyhighは、各ユーザーやグループの閾値を動的かつ継続的に更新し、内部脅威の兆候となる活動を特定します。内蔵の特権ユーザー分析では、非アクティブな管理者アカウント、過剰な権限、権限の不当なエスカレーション、ユーザーのプロビジョニングによるリスクを特定します。

Skyhigh Security?

- Microsoft Azure環境のPosture Managementを有効にして、構成の変更を検出し、防止する。

- Private Accessを活用することで、より強固なネットワーク・セキュリティと、プライベート・アプリやリソースのセグメンテーションが可能になります。

- ユーザーが組織のクラウド・サービスやデータに与える可能性のあるリスクを測定する。

- 接続要求に対して評価されるデバイスの姿勢プロファイルを確立する。

- 活動に異常や違反がないか継続的に監視する。

- Skyhigh、CIS Levels 1 & 2、PCI DSS、HIPAA、NISTに対して評価されたMicrosoft Azure用のポリシーテンプレートをご利用ください。

サイバーセキュリティ業界で11年以上の豊富な経験を持つRodman Ramezanianは、エンタープライズ・クラウド・セキュリティ・アドバイザーとして、Skyhigh Security でテクニカル・アドバイザリー、イネーブルメント、ソリューション・デザイン、アーキテクチャを担当しています。この職務において、Rodmanは主にオーストラリア連邦政府、防衛、および企業組織を対象としている。

Rodmanは、敵対的脅威インテリジェンス、サイバー犯罪、データ保護、クラウドセキュリティの分野を専門としています。現在、CISSP、CCSP、CISA、CDPSE、Microsoft Azure、MITRE ATT&CK CTIの各認定を取得しています。

ロッドマンは、複雑な事柄をシンプルな言葉で表現することに強い情熱を持ち、一般の人々や新しいセキュリティ専門家がサイバーセキュリティの何を、なぜ、どのように理解できるように支援します。

アタックハイライト

- MERCURYの脅威は、脆弱でパッチが適用されていないインターネットに面したデバイスやウェブアプリケーションを悪用し、被害者の環境に最初にアクセスします。

- 悪用に成功すると、オペレーターはこれらの資産にウェブシェルを導入し、リモートでシステムコマンドを実行できるようにします。

- ローカルユーザーアカウントを作成し、管理者モードに権限を昇格させ、最終的に対象のドメインコントローラーに到達し、さらに伝播させることを目的としています。

- ターゲットとなる組織が、ローカルADとAzure ADサービスを組み合わせたハイブリッドWindowsドメイン環境を運用している場合、脅威当事者はAzure AD Connectエージェントによって作成される特権アカウントを悪用します。このエージェントは、ローカルADとAzure AD環境を同期させるための「橋渡し役」として機能し、共有IDのパスワード同期やオブジェクト同期などの追加機能を備えています。

- 攻撃者は、侵害されたアカウントを介してMicrosoft Azure環境へのサインインに成功すると、アカウントの権限セットと役割の権限を改ざんし、さらなる行動を起こします。

- Azureアカウント内のワークロード、VMイメージ、サーバー、ディスク、ストレージアカウント、その他各種サービスインスタンスの削除など、Microsoft Azure資産の破棄を開始します。