リソース

インテリジェンス・ダイジェスト

MGMリゾーツのサイバー攻撃-クラウドからカジノフロアまで

ソーシャル・エンジニアリングとランサムウェアによる攻撃で広範囲に混乱

Rodman Ramezanian - Global Cloud Threat Leadによるものです。

2023年10月18日 7分で読む

MGMリゾーツ・インターナショナルを狙った最近のサイバー侵入事件は、機密データの保護をめぐる差し迫った問題と、今日の脅威の状況の中で現代の組織が直面している露呈した脆弱性を浮き彫りにした。

ベラージオ、アリア、コスモポリタンなど、ラスベガスを象徴するストリップ沿いの有名ホテルやカジノを運営するMGMリゾーツは、激化するサイバー攻撃に対応して大規模なネットワーク・シャットダウンを開始した。このため、同社のホテルやカジノ施設全体で大きな混乱が生じ、利用できないATMやスロットマシンから、客室のデジタル・キー・カードや電子決済システムの不具合まで、さまざまな問題が発生した。

犯人は?ソーシャル・エンジニアリングを得意とするサイバー犯罪者たちである。彼らはサイバーセキュリティ業界では、流暢な英語力というユニークな特徴で認知されており、一般的に英語力に劣る大多数のサイバー犯罪グループとは一線を画している。

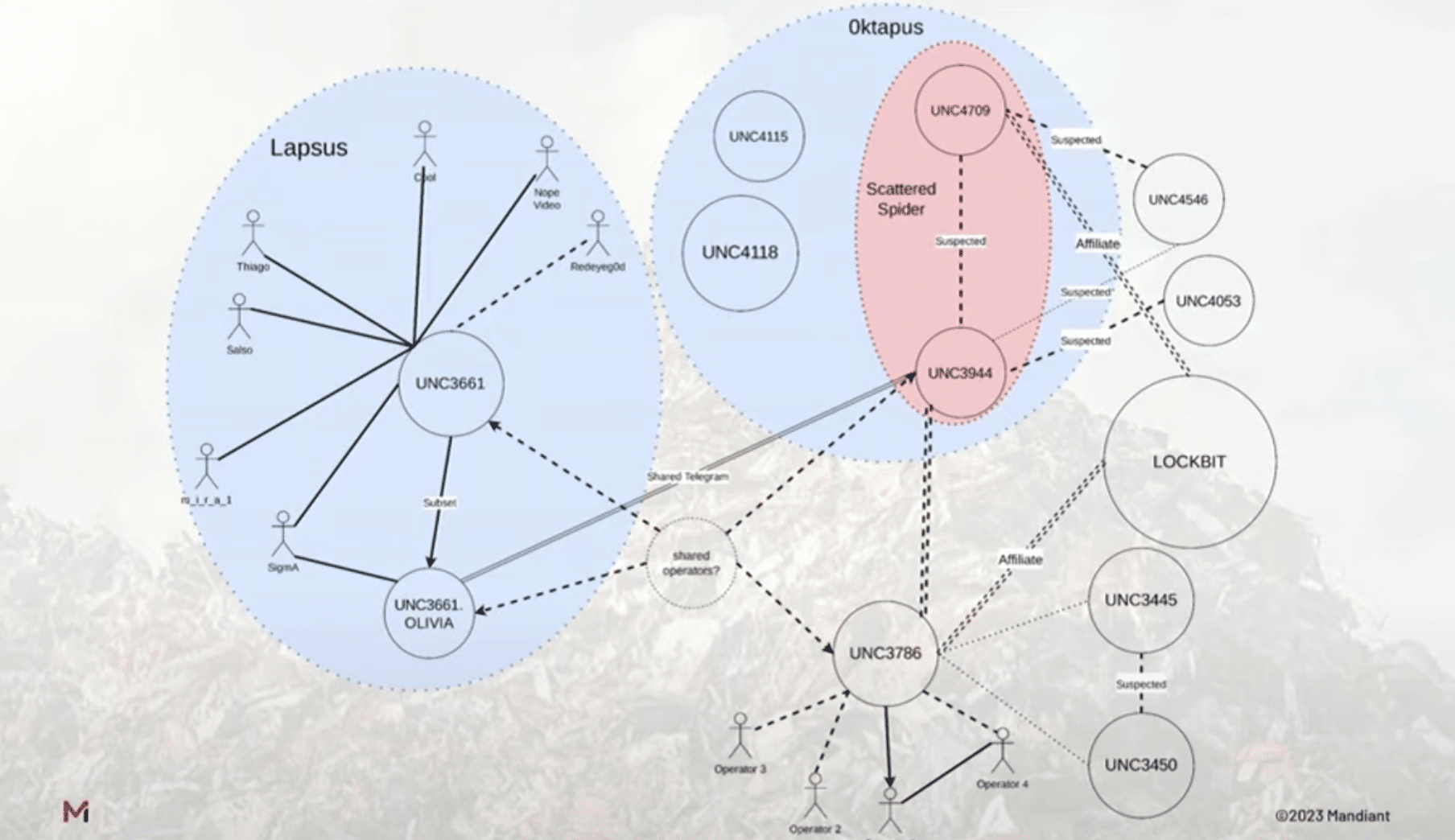

興味深いことに、戦術、技術、手順(TTP)が類似していることから、Mandiant の研究者は、Scattered Spider とハッキンググループ Lapsus$ の間に相関関係があることを発見しました。

その手口とは?巧妙に実行されたソーシャル・エンジニアリングの手口は、MGMの上級ユーザーのLinkedInプロフィールを利用し、社内のヘルプデスク経由で多要素認証(MFA)リクエストのリセットを容易にすることで、最初のアクセスへの道を開いた。

この件に関する多くのセキュリティレポートによると、犯人は "インバウンド・フェデレーション "として知られる機能を使用して、Oktaテナントに追加のアイデンティティ・プロバイダ(IdP)を設定することで、MGMのネットワーク内で永続性を確立した。これは通常、組織の合併や買収の際に迅速な接続や統合のために使用されますが、今回の例では、脅威の主体が被害者のネットワークに対する支配力を強化するために悪用しました。

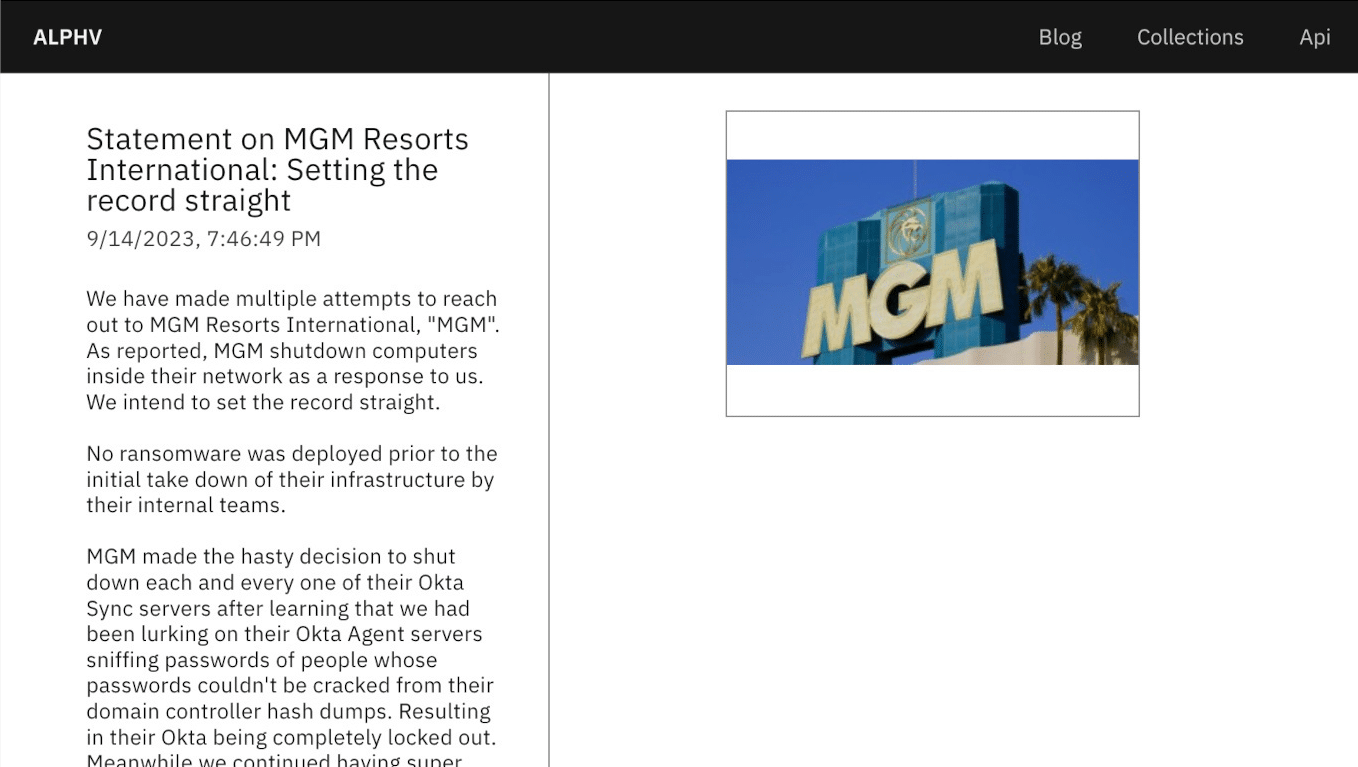

この時点から、攻撃者はMGMのOktaとMicrosoft Azureのクラウド環境を掌握し、アイデンティティ・アクセス管理(IAM)プラットフォームが管理するアプリケーションだけでなく、クラウド資産も乗っ取った。MGMのサイバーセキュリティ担当者がOktaサーバーの同期をシャットダウンした後も、ハッカーはネットワーク内に留まったことが彼らの声明で確認されています(図2参照)²。彼らは、MGMのOkta環境のスーパー管理者権限と、MGMのMicrosoft Azureテナントのグローバル管理者権限を保持していると主張しています。

最終的に、彼らは数百台のESXiサーバーを暗号化し、多数のホスピタリティ・システムをサポートする数千台のVMを収容し、広範囲に大混乱を引き起こした。ESXiホストが順次暗号化されたため、アプリケーションが次々とクラッシュした。その結果、スロットマシンが作動しなくなり、ホテルのルームキーが機能しなくなり、ディナーの予約ができなくなり、POSシステムが作動しなくなり、宿泊客がチェックインもチェックアウトもできなくなりました。

なぜこのような事件が起こるのでしょうか?

ランサムウェア攻撃は従来から、フィッシング、認証情報の窃取、脆弱性の悪用など、多様な手法を採用してきた。

ソーシャル・エンジニアリング、より具体的にはこの場合、ヴィッシング(ボイス・フィッシング)が近年より効果的になってきているのは、さまざまな理由がある:

- 高度ななりすまし技術:攻撃者は、あたかも正規の発信元から電話がかかってきているように見せかけるため、電話番号を詐称することに長けている。これにより、本来なら無視するはずの電話に出てしまう可能性があります。

- ソーシャル・エンジニアリング:Vishing攻撃は、しばしば説得力のあるソーシャル・エンジニアリングの手口を用います。攻撃者はさまざまな情報源から個人情報を収集し、このケースではMGMの上級スタッフのLinkedInのプロフィールを使って、電話をより説得力のあるものにしています。

- 実行の容易さ:ビッシング攻撃は比較的低い技術スキルとリソースで実行できる。このアクセスのしやすさは、より広範な脅威行為者がこのような攻撃に関与できることを意味します。

- リモートワーク:リモートワークの増加により、コミュニケーションにおける電話やビデオ通話への依存度が高まっている。攻撃者はこの機会を捉え、コミュニケーション環境の変化を悪用しています。

IAMプラットフォームを標的にすることは、脅威行為者が採用するよく知られた戦術であり、組織への永続的なアクセスを提供し、システム全体にわたって権限を拡大し、被害を拡大させる。この戦略は目新しいものではありませんが、強力なアクセスの足がかりを求める攻撃者にとって、非常に大きな価値を生むものです。

脅威行為者が発見され、気づかれると、MGMのOkta同期サーバーは停止され、BlackCat/ALPHVランサムウェアグループのおかげで、攻撃のランサムウェアフェーズが開始された。Ransomware-as-a-Service(RaaS)は、犯罪のサプライチェーンの中で盛んな産業である。合法的な企業がSaaSアプリケーションに依存しているのと同様に、BlackCat/ALPHVのような犯罪グループは、マルウェアの開発、コマンド&コントロールサービス、Torリークサイト、マルウェアのサポート、さらには被害者との交渉サービスなど、本来の攻撃者の能力を補完する専門的なサービスを提供しています。

米国最大のカジノ・チェーンであるシーザーズ・エンターテインメントが、深刻な情報漏えいの後、身代金として約1500万ドルを支払ったのを見れば、サイバー犯罪グループは目の前の機会を探る十分な動機を見出すだろう。

何ができるのか?

攻撃者がソーシャルメディア(LinkedIn)の被害者データを巧みに利用したことで、MGMのITヘルプデスクのオペレーターを欺き、重要な最初のアクセス経路を確保することができたのだ。

ソーシャル・エンジニアリングやヴィッシング、クレデンシャル・ハーベスティング、クラウドアカウントの乗っ取り、そして最終的にはランサムウェアを組み合わせたこのような脅威に直面した場合、露出と攻撃サーフェスを最小化することが最も重要です。このような巧妙な脅威を回避するのに役立つヒントをいくつか紹介しよう:

- 爆発半径の縮小オンプレミス、クラウドを問わず、社内システム資産を分離する。脅威行為者が企業環境になりすまして侵入することに成功した場合でも、Zero Trustの原則に基づいてリソースを分離・セグメント化していれば、脅威行為者の動きを大幅に制限し、攻撃対象領域を最小限に抑えることができる。

- 侵害されたユーザーと内部の脅威を阻止:広範な行動分析に加え、アプリケーションとデータのインライン検査を活用することで、外部の脅威であれ、悪意のある内部の人間であれ、潜在的な攻撃者を特定し、阻止します。

- 外部攻撃面の最小化ユーザーとアクセス要求をアプリケーションやサービスに直接リンクさせ、横方向の動きを制限する。MGMの攻撃の場合、Okta、Microsoft Azure、そして最終的にオンプレミスのESXiサーバーの間を横方向に移動することで、ハッキングが可能になりました。

- データ損失を防ぐ:潜在的な脅威のベクトルや漏えい経路をすべて網羅したインラインdata loss prevention 。不運にも侵入者が不正アクセスした場合でも、データに対する行動を阻止できれば、侵害の影響を劇的に減らすことができます。

- 頻繁な監査と評価の実施:定期的なサイバーセキュリティ監査により、コンプライアンスを評価し、知識のギャップを明らかにするとともに、サイバー犯罪者にとって重要な最初のアクセス経路となる弱点や脆弱性を浮き彫りにする。

- 従業員への継続的な教育ビッシングは攻撃者の強力な武器として強化されつつある。多くの個人はビッシングが脅威のベクトルであることや、ビッシング攻撃に対する感受性を知らないため、電話に応答する際に油断してしまう。このような認識の欠如は、彼らを操作されやすくする。

参考文献

- https://www.mandiant.com/resources/blog/unc3944-sms-phishing-sim-swapping-ransomware

- https://www.bleepingcomputer.com/news/security/mgm-casinos-esxi-servers-allegedly-encrypted-in-ransomware-attack/

- https://techcrunch.com/2023/09/14/mgm-cyberattack-outage-scattered-spider/

- https://www.bleepingcomputer.com/news/security/caesars-entertainment-confirms-ransom-payment-customer-data-theft/

Skyhigh Security?

- Oktaのユーザーアクティビティを監視し、User and Entity Behavior Analytics(UEBA)と機械学習アルゴリズムによって検出された脅威を確認します。

- Microsoft Azureインフラストラクチャに対する内部および外部の脅威を検出するだけでなく、フォレンジック調査をサポートするためにすべてのユーザーアクティビティをキャプチャします。

- ゼロ・トラストの原則を採用することで、Okta、Microsoft Azure、VMware ESXiサーバー・インフラなど、より強固なネットワーク・セキュリティとプライベート・アプリケーションやリソースのセグメンテーションを可能にする。

- 内部アプリケーションからのリモート接続であっても、不正なデータ転送やアクティビティを拒否します。

- ユーザーが組織のクラウド・サービスやデータに与える可能性のあるリスクを測定する。

- 接続要求に対して評価されるデバイスの姿勢プロファイルを確立する。

- 活動に異常や違反がないか継続的に監視する。

サイバーセキュリティ業界で11年以上の豊富な経験を持つRodman Ramezanianは、エンタープライズ・クラウド・セキュリティ・アドバイザーとして、Skyhigh Security でテクニカル・アドバイザリー、イネーブルメント、ソリューション・デザイン、アーキテクチャを担当しています。この職務において、Rodmanは主にオーストラリア連邦政府、防衛、および企業組織を対象としている。

Rodmanは、敵対的脅威インテリジェンス、サイバー犯罪、データ保護、クラウドセキュリティの分野を専門としています。現在、CISSP、CCSP、CISA、CDPSE、Microsoft Azure、MITRE ATT&CK CTIの各認定を取得しています。

ロッドマンは、複雑な事柄をシンプルな言葉で表現することに強い情熱を持ち、一般の人々や新しいセキュリティ専門家がサイバーセキュリティの何を、なぜ、どのように理解できるように支援します。

アタックハイライト

- 攻撃者はLinkedInを通じてデータを収集し、Oktaインフラストラクチャで高い権限を持っていると思われるMGMの上級職員を標的にした。

- 彼らはこの情報を使って、MGMのITヘルプデスクサービスに連絡し、特権を持つ被害者になりすまし、ITヘルプデスクに被害者ユーザーの多要素認証リクエストをリセットするよう依頼することで、ビッシング(音声フィッシング)攻撃を実行した。

- ビッシングに成功すると、脅威者はMGMのOktaシステムを侵害し、OktaとMicrosoft Azure環境のスーパー管理者権限を獲得しました。

- 犯人は、MGMのネットワークに侵入した後、不特定多数のデータを流出させたと主張しています。

MGMのインシデント対応チームが攻撃者をあぶり出すためにOkta同期サーバーを停止させたことを受け、数千台のVMをホストするMGM所有の数百台のESXiサーバーに注意が向けられました。これらのVMは、ホスピタリティ施設やギャンブル施設で広く使用されている数百のシステムと数千のデバイスをサポートしていました。 - これがドミノ効果を引き起こした。ESXiホストが順次暗号化され、アプリケーションは連鎖的にクラッシュしました。ホテルのルームキーは機能しなくなり、ディナーの予約は中断され、POSシステムは支払いを処理できず、宿泊客はチェックインもチェックアウトもできず、スロットマシンはまったくアクセスできなくなりました。