リソース

インテリジェンス・ダイジェスト

常に接続、常に脆弱:レガシーVPNとファイアウォールの欠点

パロアルトネットワークの最近の脆弱性により、組織は横方向の脅威の動きとデータ侵害にさらされる

By Rodman Ramezanian - エンタープライズ・クラウド・セキュリティ・アドバイザー

2024年4月29日 7分で読む

昨年は、VPN の脆弱性をめぐるモグラたたきゲームのような状況が続き、時代遅れのリモート・アクセス・システムを使用している組織は、潜在的なサイバー攻撃にさらされる可能性が大きくなっています。ハッカーは、深刻度の高いIvanti CVEsやFortinet FortiVPN のような VPN から、Palo Alto Networks PAN-OS のようなファイアウォール、Telegram のようなメッセージング・アプリケーションまで、日常的なソフトウェアの重大な欠陥を悪用しています。敵対者がリモート・コード実行によってデバイスを完全に制御したり、サービス運用妨害(DoS)攻撃によってデバイスへのアクセスをブロックしたりすることを可能にするこれらの脆弱性は、貴重なデータを危険にさらします。

2023年12月、中国国家に支援されたハッカーが、Ivanti VPN製品のゼロデイ脆弱性(CVE-2023-46805 & CVE-2023-21887)を悪用し、認証バイパスによる不正アクセスやリモートコマンドインジェクションによる遠隔操作を可能にしました。パッチがリリースされた後も、攻撃者は新たな脆弱性(CVE-2024-21888)を発見し、修正プログラムを回避して悪意のある活動を続けていました。

今年2月、米サイバーセキュリティ・インフラ・セキュリティ局(CISA)は、またしてもVPN攻撃について警鐘を鳴らした。今回の標的はCisco ASAセキュリティ・アプライアンスで、ファイアウォール、アンチウイルス、侵入防御、仮想VPNの機能を兼ね備えている。犯人は、WindowsとLinuxの両方のシステムを攻撃するAkiraランサムウェアグループによって悪用された既知の脆弱性(CVE-2020-3259)でした。サイバー犯罪組織は、WebVPN/AnyConnectの設定ミスを利用してデータを盗み出しました。

この最新の脆弱性は Palo Alto Networks によるものです。CVE-2024-3400として追跡されているこの重大なゼロデイは、ベンダーのGlobalProtect VPN製品に影響を与えます。Palo Alto Networks の PAN-OS で発見されたこの重大なセキュリティ・ホールは、攻撃者がファイアウォール自体の root 権限と、それが促進する VPN 接続を、ユーザー名とパスワードを必要とせずに完全に制御できるようにするものです。簡単に言うと、このゼロデイ脅威の深刻度は 10 点満点中 10 点という最高のものです。

Volexityが発表した最初の発見記事では、攻撃者はデバイスから設定データをエクスポートし、それを入口として標的組織内を横方向に移動することに重点を置いていることがわかった。

ゼロデイ・エクスプロイトを使ったこのような度重なる攻撃は、懸念すべき傾向を浮き彫りにしている。

なぜこのような事件が起こるのでしょうか?

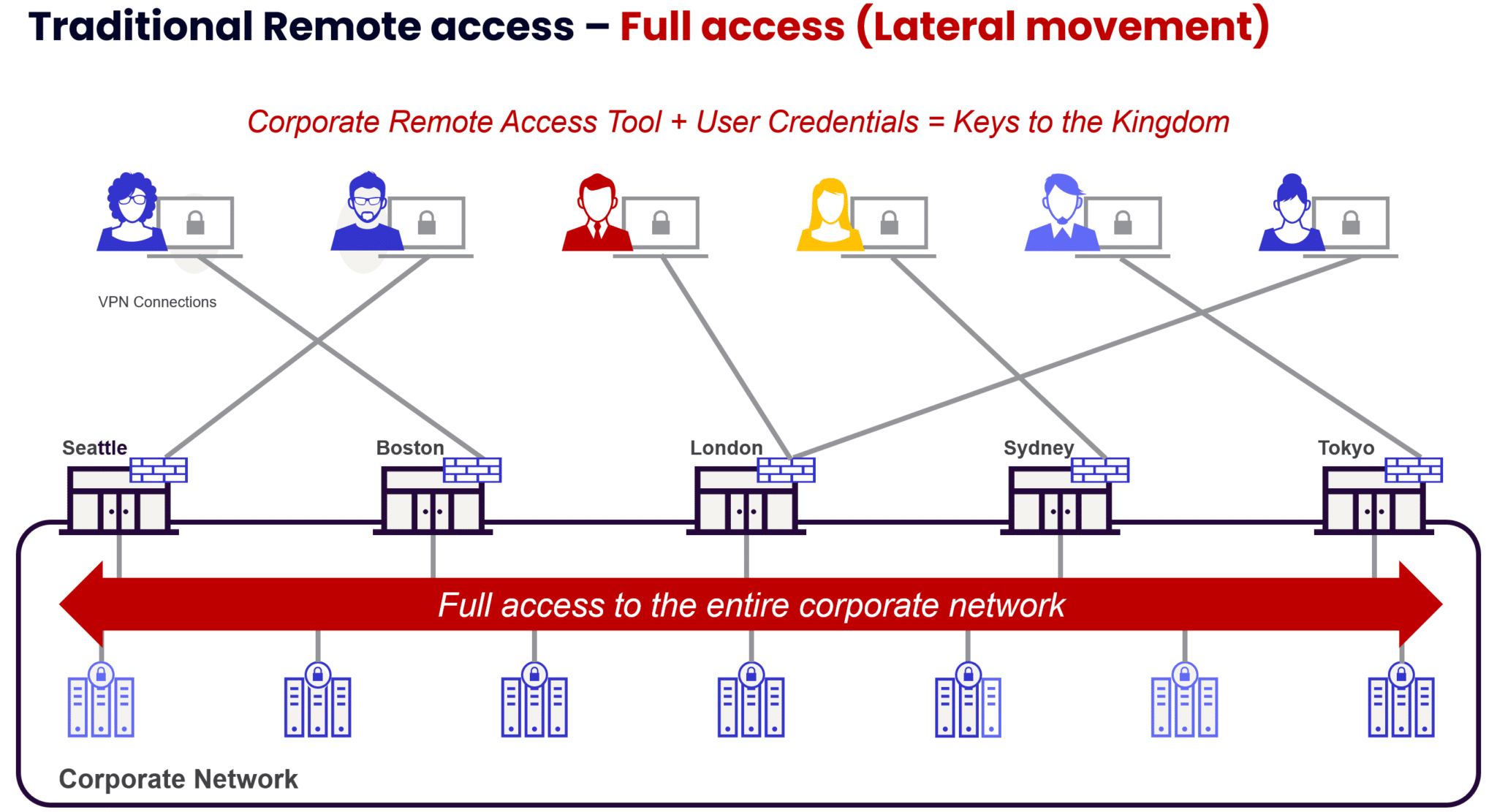

ここ数年、SSL VPN 製品は、金銭的な動機に基づくサイバー犯罪者や国家レベルのハクティビストなど、さまざまな脅威にさらされています。この現象をどう説明しますか?答えは比較的簡単です:SSL VPNは、貴重な企業データの宝庫にアクセスするための入り口として機能します。SSL VPNは、企業のネットワークに直接侵入する経路を提供するため、さらなる攻撃のための貴重な中継地点となるのです。

COVID-19の大流行後、リモートワークが急増したことで、SSL VPNは諸刃の剣に変貌した。SSL-VPNは簡単にアクセスできるため、攻撃者はリモート・ワーカーがフィッシングやその他のソーシャル・エンジニアリング攻撃を受けやすいことを悪用することができる。

パロアルトネットワークスのGlobalProtectの欠陥のような、最近のVPNやファイアウォールの脆弱性は、もう1つの懸念すべき傾向を浮き彫りにしている。これは特定のベンダーを非難する話ではない。むしろ、これらのテクノロジーにおける根本的な設計上の欠陥についてだ。組織は、ファイアウォールやVPNのようなインターネットに面した資産が、侵害の格好の標的であることを認識する必要がある。いったん攻撃者がアクセスすると、従来のレガシー・アーキテクチャでは、攻撃者はネットワーク内を自由に動き回ることができ、機密データを盗んだり、重要なアプリケーションを危険にさらすことができる。

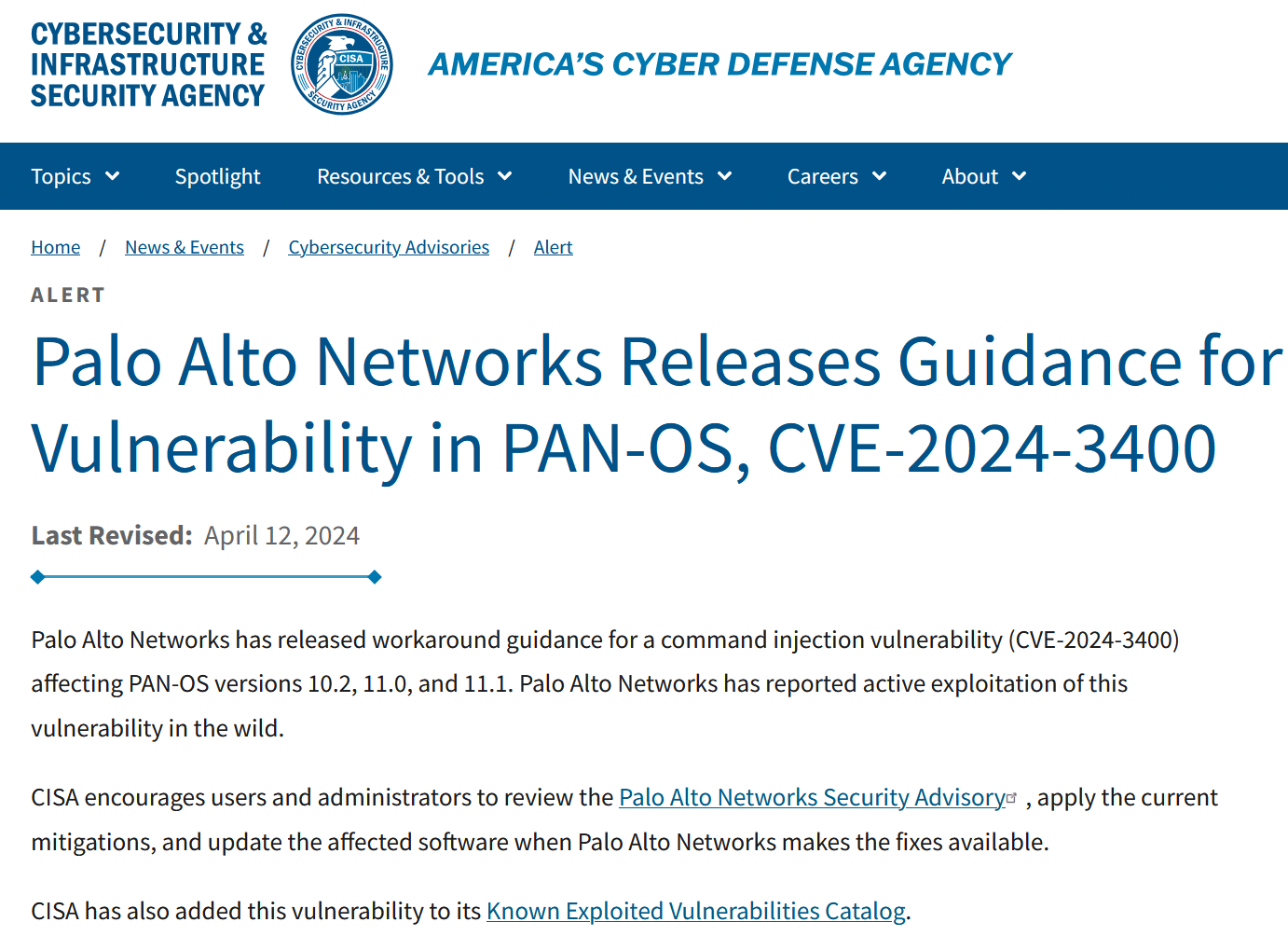

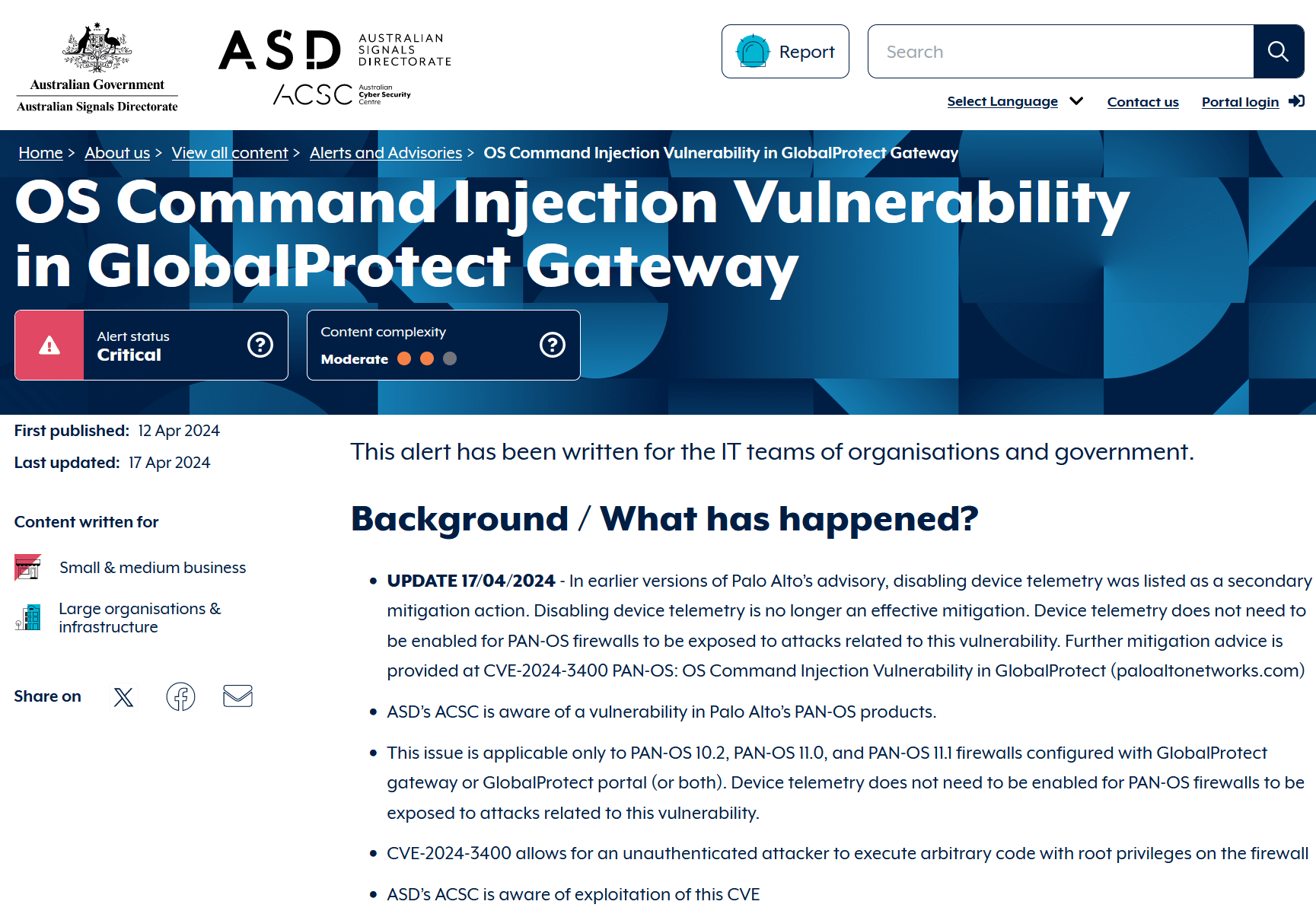

米国サイバーセキュリティ・インフラストラクチャ・セキュリティ局(CISA)およびオーストラリア・サイバーセキュリティセンター(ACSC)は、脆弱性の重大性に鑑み、あらゆる規模の組織(特に政府機関)に対して迅速な対応を推奨するガイダンスを発表した。これらの記事には、可能な限りパッチを適用し、暴露を制限することを支援するための追加リソースが含まれています。

脆弱性にパッチを当てることは依然として重要だが、ゼロデイ攻撃に対する真にプロアクティブな防御のためには、ゼロ・トラスト・アーキテクチャが最も大きな利点を提供する。

被曝を抑えるための基本的なステップはいくつかある:

- 攻撃ポイントの最小化重要なアプリケーションや脆弱なVPNをオンライン上で不可視にし、最初の侵入を防ぐ。

- 侵害を閉じ込める:ユーザーをアプリケーションに直接接続し、侵害されたシステムからの被害を最小限に抑える。

- 脅威をゲートで阻止すべてのトラフィックを継続的に検査し、新たな脅威を自動的にブロックします。

- アクセス権限を制限する:不正な行為を防ぐために、必要なアクセス権だけをユーザーに与える。

「ゼロ・トラスト」は、セキュリティ分野のバズワードとなっているが、正しく行われれば、真価を発揮するアプローチである。ゼロ・トラストの原則とその基礎となるアーキテクチャーを導入することで、企業はファイアウォールやVPN製品の脆弱性による深刻なエクスポージャーなど、従来のネットワークを悩ませていたセキュリティ・リスクに効果的に対処することができる。

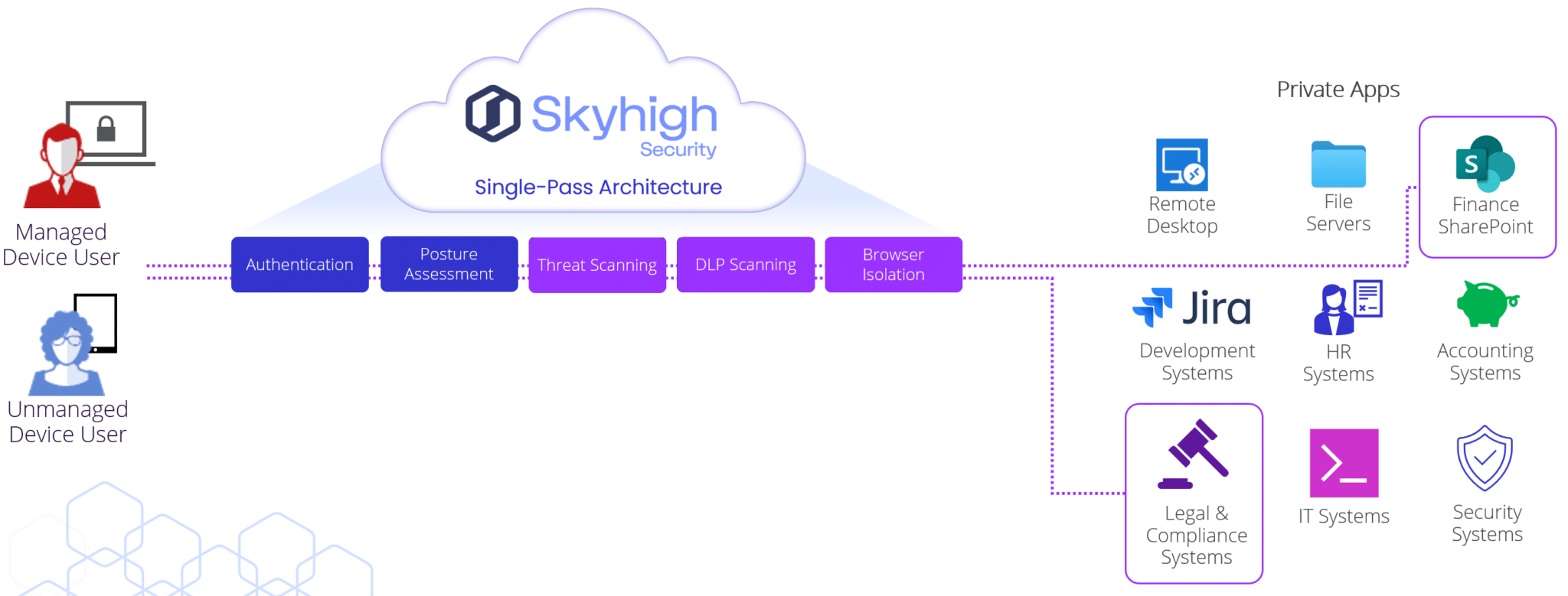

VPNへの依存を最小限に抑え、それによって別の脆弱性によって再び暴露されるリスクを無効にできるのであれば、なぜその選択肢を探らないのだろうか?ゼロ・トラストは古いルールブックを投げ捨てる。ファイアウォールやVPNで保護された従来のネットワークとは異なり、Zero Trustは中央の "信頼されたゾーン "に依存しない。その代わりに、ユーザーと彼らが必要とする特定のリソースとの間にセキュアな接続を直接構築する。これは単なるユーザーとアプリケーションにとどまらない。ゼロ・トラストは、ワークロード、ブランチ・オフィス、リモート・ワーカー、さらには産業用制御システムまで接続することができる。

Skyhigh Security は、要求するユーザーやデバイスを企業ネットワークに誘導するのではなく、許可されたアプリケーションへの安全な接続を促進することによって、これを可能にします。すべてのユーザー、デバイス、接続は、機密リソースへのアクセスが許可される前に継続的に検証されます。ユーザーの可用性やパフォーマンスを損なうことなく、常にデータの安全性と完全性を保証します。

今こそセキュリティ・リーダーはゼロ・トラストを受け入れる時だ。このクラウドベースのアプローチは、ファイアウォール、VPN、その他のレガシー・テクノロジーに関連する脆弱性を排除することで、攻撃対象領域を縮小する。ゼロ・トラストは、攻撃者の通常の侵入経路を遮断することで、より強固な防御とより堅牢なセキュリティ体制を構築する。

参考文献

- https://www.cisa.gov/news-events/alerts/2024/04/12/palo-alto-networks-releases-guidance-vulnerability-pan-os-cve-2024-3400

- https://www.cyber.gov.au/about-us/view-all-content/alerts-and-advisories/os-command-injection-vulnerability-in-globalprotect-gateway

- https://security.paloaltonetworks.com/CVE-2024-3400

- https://therecord.media/vpn-zero-day-palo-alto-networks

なぜSkyhigh Security を使うのか?

- ゼロ・トラストの原則を採用し、より強固なネットワーク・セキュリティとプライベート・アプリケーションおよびリソースのセグメンテーションを可能にする。

- 社内外を問わず、企業リソースへのアクセスを要求する管理対象および非管理対象デバイスのデバイスプロファイルと姿勢評価を定義します。

- 構成監査を有効にして、無制限のアクセスにさらされるサービスを発見し、監視する。

- 最初のログインにとどまらず、ユーザーの移動、行動、企業サービスへのアクセス、場所、その他多くの潜在的な異常を含むユーザー活動を評価する。

- 管理されていないデバイスをブロックし、多要素認証やその他多くのコンテキスト・アクセス・ポリシーを適用して、盗まれたクラウド・アプリケーション認証情報の再利用を阻止します。

- 脅威、異常、インシデントをMITRE ATT&CKフレームワークに整合させ、SOCアナリストの調査指針にする。

サイバーセキュリティ業界で11年以上の豊富な経験を持つRodman Ramezanianは、エンタープライズ・クラウド・セキュリティ・アドバイザーとして、Skyhigh Security でテクニカル・アドバイザリー、イネーブルメント、ソリューション・デザイン、アーキテクチャを担当しています。この職務において、Rodmanは主にオーストラリア連邦政府、防衛、および企業組織を対象としている。

Rodmanは、敵対的脅威インテリジェンス、サイバー犯罪、データ保護、クラウドセキュリティの分野を専門としています。現在、CISSP、CCSP、CISA、CDPSE、Microsoft Azure、MITRE ATT&CK CTIの各認定を取得しています。

ロッドマンは、複雑な事柄をシンプルな言葉で表現することに強い情熱を持ち、一般の人々や新しいセキュリティ専門家がサイバーセキュリティの何を、なぜ、どのように理解できるように支援します。

アタックハイライト

- パロアルトネットワークスのファイアウォールおよびVPN機能の運用に使用されているPAN-OSに、CVSSスコアが10点満点中最高となる重大な脆弱性が発見されました。

- この脆弱性により、リモートの認証されていない攻撃者が、同製品のルート権限を取得し、同製品を完全に制御することが可能になる。パロアルトネットワークスによると、この脆弱性は現在、活発に悪用されているという。

- 攻撃者はパロアルトネットワークスのファイアウォールをエントリーポイントとして使用し、標的組織内を横方向に移動しています。

- 業界のリサーチとインテリジェンスによると、これらの製品の脆弱性によって組織がゼロデイ脅威の脅威にさらされるケースが世界中で数千件も見つかっている。

- 業界の研究者によって発見されたある事例では、攻撃者がパロアルトネットワークスのファイアウォール上の侵害された高度な特権サービスアカウントを活用し、サーバーメッセージブロック(SMB)プロトコルを介して内部ネットワークにアクセスしました。