Risorse

I punti salienti del Rapporto 2022 sulle indagini sulle violazioni dei dati di Verizon

Di Rodman Ramezanian - Global Cloud Threat Lead, Skyhigh Security

26 agosto 2022 4 Minuti di lettura

Come ormai tradizione annuale, Verizon ha recentemente pubblicato il suo ultimo "Data Breach Investigations Report" (DBIR), che offre punti salienti e approfondimenti degni di nota su settori mirati, sul panorama in evoluzione delle minacce che tutti noi continuiamo ad affrontare quotidianamente e su quali vettori di attacco ottengono i maggiori impatti. Lo consideri come la pagella annuale del settore InfoSec.

Questa15esima puntata del rapporto si apre riconoscendo quanto sia stato "straordinario" l'anno passato - in particolare, per quanto riguarda le minacce del crimine informatico e del ransomware negli attacchi complessi alla catena di approvvigionamento.

La sfumatura di significato del cloud diventa un po' più forte ogni anno con la pubblicazione del DBIR, e questa puntata non è stata diversa.

Il fattore umano

Come negli anni precedenti, gli esseri umani rimangono il motore numero uno delle violazioni; per l'esattezza l'82% delle violazioni - a causa di credenziali compromesse, phishing, uso improprio o di un amministratore IT che ha configurato male il proprio account cloud e ha accidentalmente condiviso dati sensibili con il mondo intero.

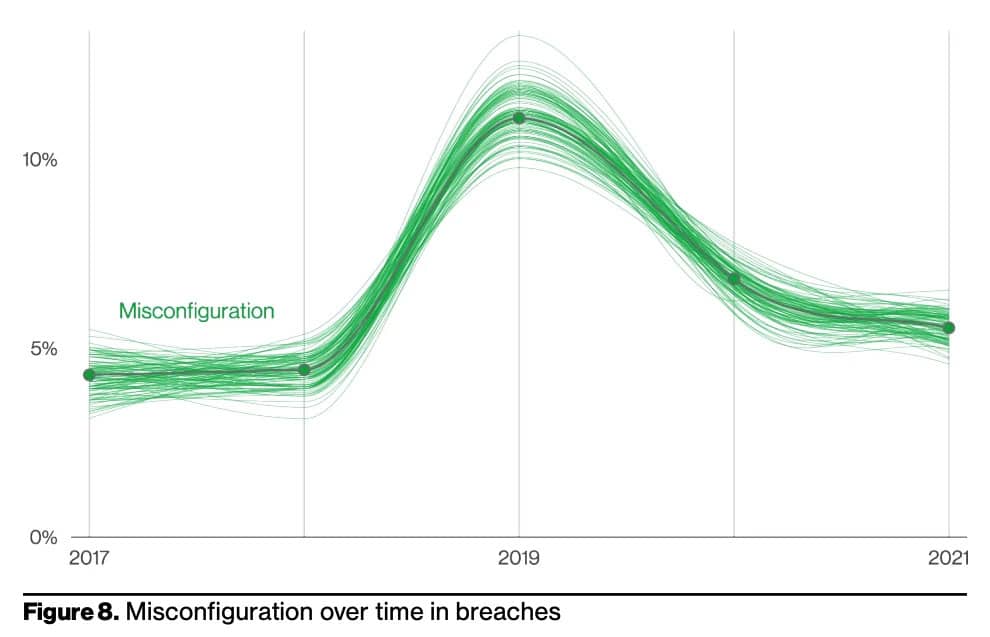

Secondo Verizon, gli errori di configurazione continuano ad essere una causa prevalente di violazione, responsabile del 13% delle violazioni nell'ultimo anno. In particolare, l'errata configurazione del cloud storage ha contribuito fortemente a questo fenomeno. Ora, sebbene il grafico possa suggerire un leggero declino negli anni più recenti, gli errori di valutazione e la tendenza degli amministratori e degli utenti finali a sbagliare non devono essere ignorati.

Purtroppo, nemmeno le intenzioni più pure possono evitare le configurazioni errate; le aziende hanno bisogno di un metodo chiaro di risoluzione prima di finire in prima pagina.

Fortunatamente, funzionalità come il Cloud Security Posture Management sono fortemente posizionate per aiutare a rimediare e prevenire gli errori umani e le sviste che portano a configurazioni errate, punti ciechi e debolezze della sicurezza del cloud.

Rischi dell'accesso remoto

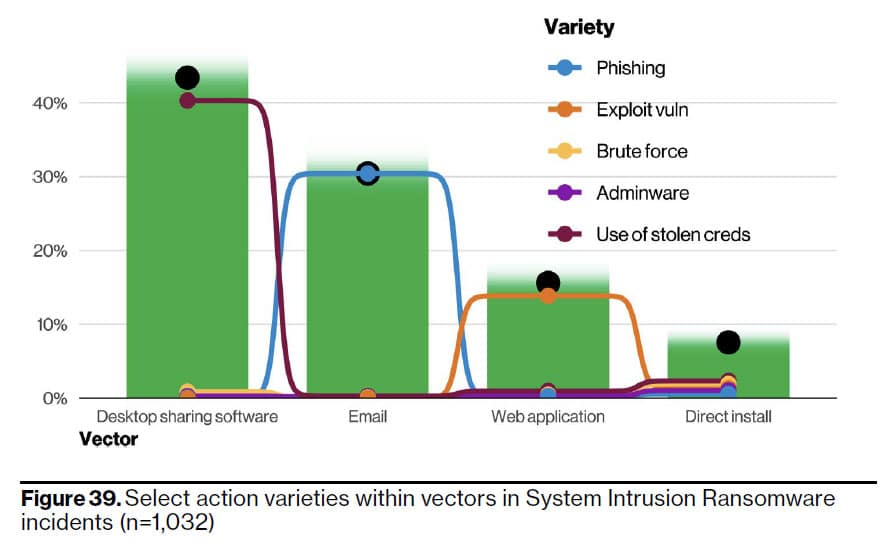

Il rapporto di Verizon sottolinea le crescenti opportunità che l'accesso remoto offre agli aggressori nei loro piani di sfruttamento delle vulnerabilità e delle esposizioni.

Il software di accesso remoto e il protocollo RDP (Remote Desktop Protocol), ampiamente conosciuto, sono stati sottolineati come i principali vettori di minaccia. La dura realtà è che se gli utenti possono raggiungere direttamente i loro dispositivi attraverso Internet, utilizzando solo le credenziali, anche gli attori delle minacce possono farlo. È allarmante che il software di condivisione di desktop remoti abbia contribuito al 40% degli incidenti di ransomware valutati.

Come quasi tutti possono testimoniare, l'accesso remoto a sistemi, applicazioni e dati ha mantenuto tutti noi operativi e produttivi negli ultimi 24 mesi. Piuttosto che impegnarsi in obiettivi poco pratici di riduzione del lavoro remoto, limiti i permessi di accesso adottando un'architetturaZero Trust Network Access . Mantenendo l'accesso limitato solo alle applicazioni e ai servizi approvati da utenti autorizzati su dispositivi valutati in base alla postura, e proteggendo al contempo i dati all'interno di queste risorse, può impedire a un aggressore che ha compromesso un'identità (o ottenuto delle credenziali) di accedere troppo profondamente alle risorse della sua organizzazione.

L'Insider

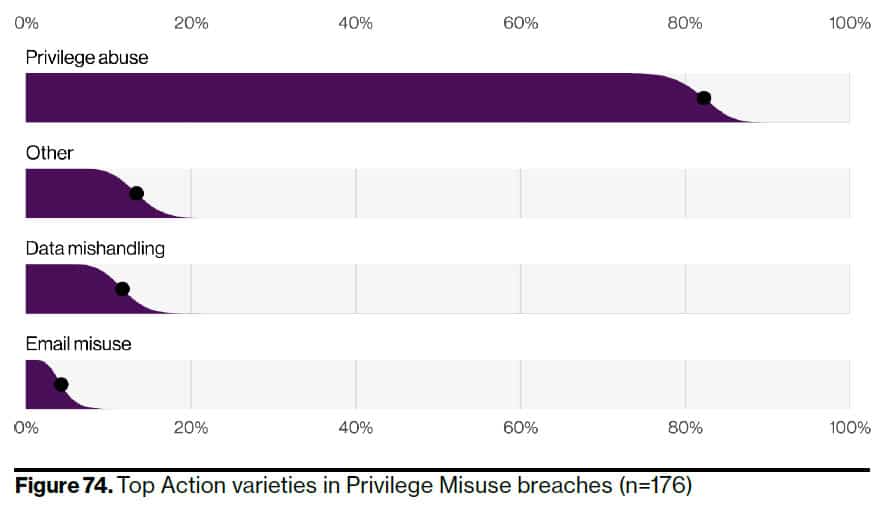

Le organizzazioni sono costantemente preoccupate per gli insider malintenzionati che potrebbero rivoltarsi contro di loro in qualsiasi momento. È una sensazione profondamente snervante pensare che una persona con cui si lavora possa pianificare di fare del male dall'interno.

Un'organizzazione ha quasi quattro volte più probabilità di essere attaccata da un attore esterno che da un insider privilegiato. Ma questo dato va preso con cautela, perché non deve far dimenticare la forza devastante degli attacchi insider. Vale la pena ricordare che non tutti i lavori degli insider vengono segnalati pubblicamente o addirittura non vengono individuati.

Particolarmente sorprendente è il fatto che le violazioni da parte di insider sono le più distruttive dal punto di vista dell'esposizione dei record, con un'esposizione dei record compromessi 10 volte maggiore rispetto alle violazioni esterne. Come si può immaginare, maggiore è l'accesso dell'insider, maggiore è il danno che può arrecare.

Con l'abuso di privilegi come vettore chiave di minaccia, si rafforza l'importanza di adottare le metodologieZero Trust Network Access . Negando l'accesso a qualsiasi risorsa per impostazione predefinita e applicando controlli adattivi e consapevoli dell'identità, basati sulla postura, sul contesto e sul rischio, è possibile ridurre in modo significativo l'impatto dell'abuso di account privilegiati.

Fonte: https://www.verizon.com/business/resources/reports/dbir/2022/master-guide/

Conclusione

Ecco alcune "vittorie rapide" da sfruttare:

- Aumenta la visibilità nei suoi movimenti web e cloud.

- Se non può vederlo, non può proteggerlo.

- Abilita la gestione della postura per mantenere una solida base.

- Non cada vittima dei "frutti bassi" su cui fanno leva gli aggressori.

- Proteggere i suoi dati ovunque vada.

- I dati non hanno giurisdizione, quindi nemmeno le sue difese.

Poiché il panorama delle minacce continua a spostarsi più rapidamente nell'universo del cloud, non dovrebbe sorprendere che i rischi di ieri potrebbero non essere gli stessi di oggi. Le tattiche, le tecniche, le procedure e, purtroppo, anche gli errori onesti degli utenti diventeranno sempre più incentrati sul cloud, man mano che il mondo continuerà ad abbracciare il paradigma del cloud computing.

Tuttavia, in qualità di difensori dei nostri beni, delle nostre reti e delle nostre organizzazioni, si può fare molto per creare fondamenta più solide e ridurre al minimo questi rischi. Parli con noi di Skyhigh Security per sapere come possiamo aiutarla in questo percorso.

Richieda una demo oggi stesso!

Torna ai blogContenuti correlati

Blog di tendenza

Attributi LLM che ogni CISO dovrebbe monitorare oggi

Sarang Warudkar 18 febbraio 2026

Dai requisiti DPDPA alla visibilità dei dati: l'imperativo DSPM

Niharika Ray e Sarang Warudkar 12 febbraio 2026

Skyhigh Security 2025: controllo più accurato, visibilità più chiara e azioni più rapide su dati, web e cloud

Thyaga Vasudevan 21 gennaio 2026

Il rischio nascosto della GenAI che potrebbe comportare costi significativi per la vostra azienda (e come risolverlo immediatamente)

Jesse Grindeland 18 dicembre 2025

Skyhigh Security : il 2026 sarà l'anno in cui l'intelligenza artificiale determinerà un nuovo modello di sicurezza aziendale.

Thyaga Vasudevan 12 dicembre 2025