Che cos'è Zero Trust Network Access (ZTNA)?

Casi d'uso ZTNA comuni

- Protezione dell'accesso remoto alle applicazioni private

Quando le organizzazioni spostano le loro applicazioni business-critical su più ambienti cloud per una collaborazione senza soluzione di continuità, devono monitorare in modo specifico ogni dispositivo di connessione per proteggere l'accesso alle applicazioni e prevenire l'esfiltrazione dei dati. Gli ZTNA consentono un accesso adattivo e consapevole del contesto alle applicazioni private da qualsiasi luogo e dispositivo. L'accesso alle applicazioni è negato per impostazione predefinita, a meno che non sia esplicitamente consentito. Il contesto per l'accesso alle applicazioni può includere l'identità dell'utente, il tipo di dispositivo, la posizione dell'utente, la postura di sicurezza del dispositivo, ecc. - Sostituzione delle connessioni VPN e MPLS

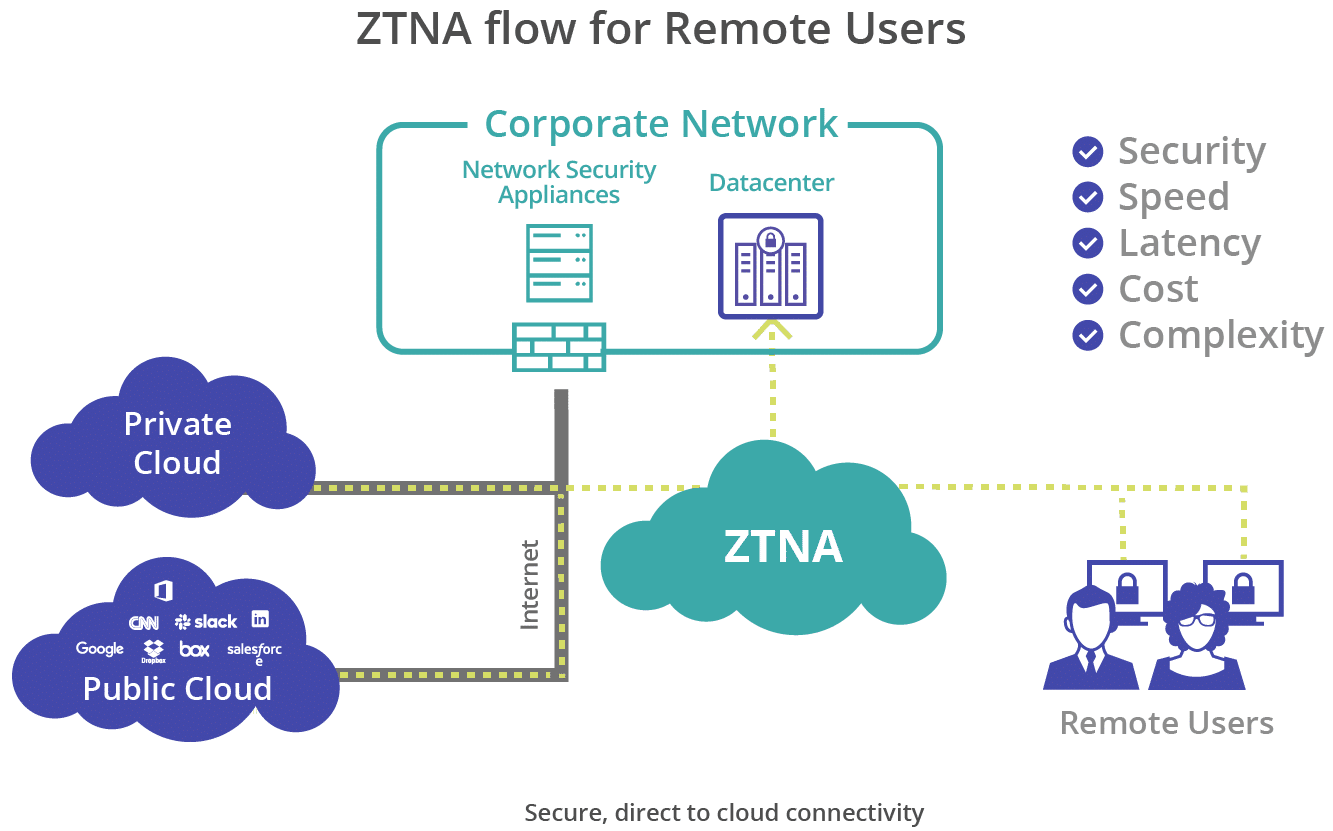

Le architetture VPN sono lente e controproducenti nelle implementazioni cloud-first. Proteggere ogni accesso di utenti remoti attraverso VPN ad alta intensità di software e hardware può aumentare la spesa di capitale e i costi di larghezza di banda. ZTNA fornisce un accesso rapido e diretto al cloud alle risorse aziendali, riducendo la complessità della rete, i costi e la latenza, e migliorando significativamente le prestazioni per facilitare le implementazioni della forza lavoro remota. - Limitare l'accesso degli utenti

L'approccio di sicurezza ampio e perimetrale delle soluzioni di sicurezza tradizionali consente l'accesso completo alla rete a qualsiasi utente con chiavi di accesso valide, esponendo eccessivamente le risorse aziendali sensibili ad account compromessi e a minacce interne. Gli hacker che ottengono l'accesso all'intera rete sottostante possono muoversi liberamente nei sistemi interni senza essere scoperti. Lo ZTNA implementa l'accesso controllato con il minimo privilegio, limitando l'accesso dell'utente a specifiche applicazioni, rigorosamente sulla base della "necessità di sapere". Tutte le richieste di connessione vengono verificate prima di concedere l'accesso alle risorse interne.

Vantaggi della ZTNA

Micro-segmentazione delle reti

ZTNA consente alle organizzazioni di creare perimetri definiti dal software e di dividere la rete aziendale in più micro-segmenti, impedendo il movimento laterale delle minacce e riducendo la superficie di attacco in caso di violazione.

Rendere le applicazioni invisibili su Internet

ZTNA crea una darknet virtuale e impedisce la scoperta delle applicazioni su Internet pubblico, proteggendo le organizzazioni dall'esposizione dei dati su Internet, dal malware e dagli attacchi DDoS.

Protezione dell'accesso alle applicazioni legacy

ZTNA può estendere i suoi vantaggi alle applicazioni legacy ospitate in data center privati, facilitando la connettività sicura e offrendo lo stesso livello di vantaggi di sicurezza delle applicazioni web.

Elevare l'esperienza dell'utente

ZTNA consente un accesso sicuro, veloce, ininterrotto e diretto al cloud alle applicazioni private, offrendo un'esperienza coerente agli utenti remoti che accedono sia alle applicazioni SaaS che a quelle private.

Qual è la differenza tra VPN e ZTNA?

Accesso a livello di rete e accesso a livello di applicazione: Le VPN consentono l'accesso alla rete privata completa a qualsiasi utente con chiavi di accesso valide. ZTNA limita l'accesso degli utenti a specifiche applicazioni, limitando l'esposizione dei dati e il movimento laterale delle minacce in caso di cyberattacco.

Accesso a livello di rete e accesso a livello di applicazione: Le VPN consentono l'accesso alla rete privata completa a qualsiasi utente con chiavi di accesso valide. ZTNA limita l'accesso degli utenti a specifiche applicazioni, limitando l'esposizione dei dati e il movimento laterale delle minacce in caso di cyberattacco.

Visibilità profonda dell'attività dell'utente: Le VPN mancano di controlli a livello di applicazione e non hanno visibilità sulle azioni dell'utente una volta entrato nella rete privata. Gli ZTNA registrano ogni azione dell'utente e forniscono una visibilità e un monitoraggio più profondi del comportamento e dei rischi dell'utente, per applicare controlli informati e incentrati sui dati per proteggere i contenuti sensibili all'interno delle applicazioni. I registri possono essere inviati agli strumenti SIEM per una visibilità centralizzata e in tempo reale sull'attività degli utenti e sulle minacce. Gli ZTNA possono essere ulteriormente integrati con la soluzione di sicurezza degli endpoint per consentire un accesso adattivo basato sulla valutazione continua della postura di sicurezza del dispositivo.

Valutazione della postura dell'endpoint: Le connessioni VPN non tengono conto dei rischi posti dai dispositivi degli utenti finali. Un dispositivo compromesso o infettato da malware può facilmente connettersi al server e accedere alle risorse interne. Gli ZTNA eseguono una valutazione continua dei dispositivi che si connettono, convalidando la loro postura di sicurezza e abilitando l'accesso adattivo alle risorse in base alla fiducia del dispositivo richiesta in quel momento. La connessione del dispositivo viene immediatamente interrotta al rilevamento dei rischi.

Valutazione della postura dell'endpoint: Le connessioni VPN non tengono conto dei rischi posti dai dispositivi degli utenti finali. Un dispositivo compromesso o infettato da malware può facilmente connettersi al server e accedere alle risorse interne. Gli ZTNA eseguono una valutazione continua dei dispositivi che si connettono, convalidando la loro postura di sicurezza e abilitando l'accesso adattivo alle risorse in base alla fiducia del dispositivo richiesta in quel momento. La connessione del dispositivo viene immediatamente interrotta al rilevamento dei rischi.

Esperienza dell'utente: Le VPN non sono state progettate per gestire lo scenario di una forza lavoro sempre più distribuita. Il backhauling di ogni connessione utente attraverso hub VPN centralizzati crea problemi di larghezza di banda e di prestazioni, e porta a un'esperienza utente inferiore alla media. Con ZTNA, gli utenti possono stabilire connessioni dirette all'applicazione, consentendo un accesso rapido e sicuro alle risorse aziendali ospitate in ambienti IaaS o in data center privati, facilitando al contempo distribuzioni cloud agili e scalabili.

Risparmio sui costi: ZTNA elimina la necessità di acquistare il costoso hardware VPN e di gestire la complessa configurazione dell'infrastruttura in ogni data center. Inoltre, gli utenti remoti non hanno bisogno di un client VPN aggiuntivo, che richiede molte risorse, per stabilire una connessione sicura.

Come funziona lo ZTNA?

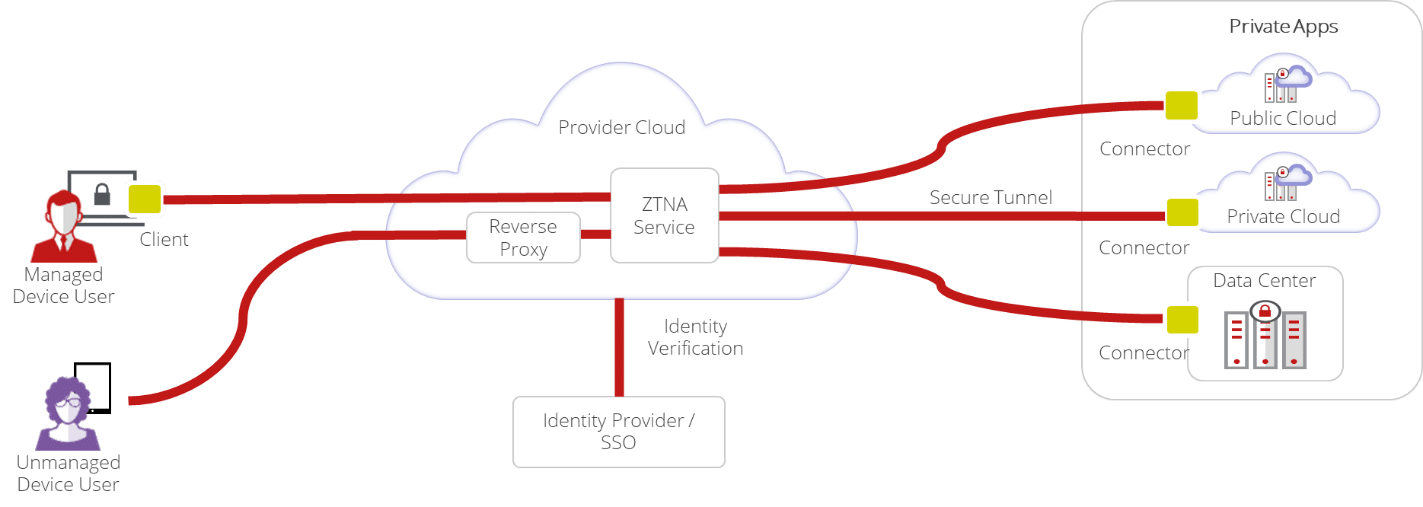

Un software connettore installato nella stessa rete del cliente dell'applicazione privata stabilisce una connessione in uscita al servizio (o broker) ospitato sul cloud attraverso un tunnel sicuro e crittografato. Il servizio è il punto di uscita per il traffico privato nella rete del cliente ed è principalmente responsabile di:

- Verifica della connessione degli utenti e autenticazione della loro identità attraverso un fornitore di identità.

- Convalidare la postura di sicurezza dei dispositivi utente.

- Provisioning dell'accesso a specifiche applicazioni attraverso il tunnel sicuro.

Grazie alle connessioni in uscita, o "inside out", al servizio ZTNA, le organizzazioni non devono aprire alcuna porta del firewall in entrata per l'accesso alle applicazioni, proteggendole dall'esposizione diretta su Internet pubblico e mettendole al sicuro da DDoS, malware e altri attacchi online.

ZTNA può soddisfare sia i dispositivi gestiti che quelli non gestiti. I dispositivi gestiti seguono un approccio basato sul client, dove un client o un agente di proprietà dell'azienda viene installato sui dispositivi. Il client è responsabile dell'acquisizione delle informazioni sul dispositivo e della condivisione dei dettagli con il servizio ZTNA. La connessione viene stabilita con le applicazioni dopo la convalida dell'identità dell'utente e della postura di sicurezza del dispositivo.

I dispositivi non gestiti seguono un approccio clientless o basato su reverse-proxy. I dispositivi si collegano al servizio ZTNA attraverso sessioni avviate dal browser per l'autenticazione e l'accesso alle applicazioni. Sebbene questo renda la prospettiva interessante per gli utenti di terze parti, i partner e i dipendenti che si connettono attraverso dispositivi personali o BYO, le implementazioni ZTNA clientless sono limitate ai protocolli applicativi supportati dai browser web, come RDP, SSH, VNC e HTTP.

Vi presentiamo Skyhigh Private Access

Skyhigh Private Access è la prima soluzione data-aware del settore che consente un accesso granulare "Zero Trust" alle applicazioni private, da qualsiasi luogo e dispositivo, e offre funzionalità integrate data loss prevention (DLP) per proteggere la collaborazione dei dati su ZTNA.