Risorse

Un altro grande nome cade vittima di estorsione con credenziali rubate

Di Rodman Ramezanian - Global Cloud Threat Lead, Skyhigh Security

15 agosto 2022 3 Minuti di lettura

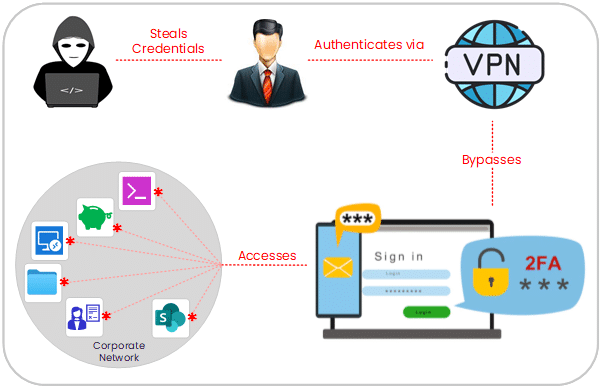

- Le credenziali rubate di un dipendente Cisco e l'accesso VPN sottolineano i rischi dell'abuso di autenticazione

Sulla scia di numerose violazioni di alto profilo ad opera di bande di criminali informatici, Cisco non è certo contenta di confermare una violazione della sua rete aziendale in un recente attacco di estorsione da parte del gruppo ransomware Yanluowang.

Utilizzando una combinazione di credenziali aziendali rubate dall'account Google personale del dipendente Cisco, ingegneria sociale, phishing vocale, movimenti laterali e altre tattiche, gli attori della minaccia hanno avuto accesso con successo ai sistemi e alle risorse aziendali Cisco.

Come dichiarato dai team di sicurezza di Cisco, l'escalation dei privilegi dell'aggressore al livello di amministratore ha permesso loro di manovrare all'interno della rete e di accedere con successo a più sistemi. Una volta entrati, il gruppo Yanluowang sostiene di essersi impossessato di circa 2,8 GB di dati aziendali di Cisco.

Qui risiede il rischio critico di movimenti laterali facilitati da un accesso VPN senza restrizioni. Gli aggressori hanno messo in evidenza un'altra debolezza fondamentale del metodo VPN tradizionale "castle-and-moat" di accesso remoto.

Immagini la rete di un'organizzazione come un castello e il perimetro della rete come un fossato. Una volta abbassato il ponte levatoio e una persona che lo attraversa, ha campo libero all'interno del castello. Allo stesso modo, se un aggressore accede alla rete - cioè se attraversa il "fossato" - può anche accedere a tutti i dati e ai sistemi all'interno.

Come è evidente in questo attacco, gli aggressori possono violare la rete rubando le credenziali degli utenti, sfruttando un broker di accesso noto, utilizzando toolkit di escalation dei privilegi o effettuando un attacco di social engineering, tra gli altri metodi. Le protezioni perimetrali tradizionali, come i firewall e altri prodotti, possono sventare alcuni di questi attacchi, ma se uno di essi riesce a passare, il costo è senza dubbio elevato.

Purtroppo, con la forza lavoro ibrida che sfuma i confini tra le applicazioni cloud personali e quelle aziendali, le organizzazioni - anche le aziende più grandi come Cisco - si trovano ad affrontare sfide uniche e rischi maggiori legati all'accesso remoto e alla volatilità che un uso improprio potrebbe comportare. Tradizionalmente, il tipico lavoratore ibrido garantirebbe con forza quanto sia critico il suo accesso remoto VPN. Ma si può anche scommettere che gli attori delle minacce sono ben consapevoli di quanto sia prezioso l'accesso remoto, come dimostrato da questa violazione dell'infrastruttura di Cisco.

Un'architettura Zero Trust applica una metodologia sicura per come e quando gli utenti possono accedere ai sistemi e ai dati. A differenza del modello "castello e fossato", la sicurezza a fiducia zero presuppone che i rischi per la sicurezza siano già presenti sia all'interno che all'esterno della rete. Come tale, nulla all'interno della rete è implicitamente attendibile per impostazione predefinita - da qui l'etichetta di "zero trust".

Zero Trust richiede una valutazione e una verifica rigorose per ogni utente e dispositivo della rete, prima di concedere l'accesso ai dati e alle applicazioni. Anche in questo caso, gli amministratori hanno un controllo potente su ciò che è disponibile, accessibile e su come l'utente può interagire con le risorse.

Come si è visto in questo attacco a Cisco, quando gli aggressori utilizzano il movimento laterale in modo efficace, può essere molto difficile per i team di sicurezza rilevarlo. Proprio per questo motivo, la segmentazione della rete è un processo di sicurezza essenziale che le organizzazioni dovrebbero implementare.

L'agilità, tuttavia, ha introdotto alcuni cambiamenti involontari nell'InfoSec e, per poter scalare, la sicurezza del cloud non può essere l'unica responsabilità di un solo team. Piuttosto, la sicurezza del cloud deve essere incorporata nel processo e dipende dalla collaborazione tra sviluppo, architetti e operazioni. Questi team hanno ora un ruolo più significativo da svolgere nella sicurezza del cloud e in molti casi sono gli unici che possono implementare il cambiamento per migliorare la sicurezza. L'InfoSec ora agisce come sherpa invece che come guardiano, per assicurarsi che ogni team stia marciando allo stesso ritmo sicuro.

Utilizzando una metodologia Zero Trust, i team di sicurezza possono essenzialmente recintare le loro applicazioni e risorse, consentendo loro di creare micro-perimetri in modo rapido ed efficiente intorno alle risorse critiche.

Il nostro servizio di sicurezza nel cloud è stato creato appositamente per i clienti che si spostano e sviluppano applicazioni nel cloud. Lo chiamiamo Skyhigh Cloud-Native Application Protection Platform - o semplicemente Skyhigh CNAPP, perché ogni servizio merita un acronimo.

Poiché i dati continuano a essere diffusi nelle nostre infrastrutture cloud per consentire la produttività, le organizzazioni devono assicurarsi non solo di attivare controlli di collaborazione content-aware tra le app cloud, ma anche di implementare le funzionalità cloud Data Loss Prevention per evitare di sacrificare la sicurezza per mano di una semplice sessione VPN compromessa.

La triste realtà di questi tipi di attacchi è straziante. Noi esseri umani rimaniamo gli anelli più deboli negli attacchi in cui gli attori delle minacce utilizzano tattiche di ingegneria sociale e inganni astuti.

Tuttavia, in quanto protettori delle nostre reti e risorse informatiche, si può ancora ottenere molto attraverso la considerazione e l'adozione dei moderni principi di sicurezza.

Legga l'Intelligence Digest di Skyhigh Security ,

Phishing. Furto di credenziali. Esfiltrazione. Estorsione. La saga continua.

Guardi l'intera serie Skyhigh Security Intelligence Digest qui.

Torna ai blogContenuti correlati

Blog di tendenza

Attributi LLM che ogni CISO dovrebbe monitorare oggi

Sarang Warudkar 18 febbraio 2026

Dai requisiti DPDPA alla visibilità dei dati: l'imperativo DSPM

Niharika Ray e Sarang Warudkar 12 febbraio 2026

Skyhigh Security 2025: controllo più accurato, visibilità più chiara e azioni più rapide su dati, web e cloud

Thyaga Vasudevan 21 gennaio 2026

Il rischio nascosto della GenAI che potrebbe comportare costi significativi per la vostra azienda (e come risolverlo immediatamente)

Jesse Grindeland 18 dicembre 2025

Skyhigh Security : il 2026 sarà l'anno in cui l'intelligenza artificiale determinerà un nuovo modello di sicurezza aziendale.

Thyaga Vasudevan 12 dicembre 2025