Risorse

DIGEST DELL'INTELLIGENCE

Imparare da Lapsus$ - gli adolescenti persistenti avanzati?

Proteggersi da una banda di estorsori con un elenco significativo di vittime

Di Rodman Ramezanian - Consulente per la sicurezza del cloud aziendale

9 giugno 2022 7 minuti di lettura

Il nuovo nome caldo negli attacchi ransomware è Lapsus$. Se non ne ha mai sentito parlare prima, probabilmente ha sentito parlare di alcune delle aziende che hanno attaccato, tra cui Nvidia, Samsung, Okta e Microsoft, solo per citarne alcune. Per i non informati, Lapsus$ è un gruppo di hacker che si concentra sul furto di dati e sull'estorsione. Il gruppo prende di mira principalmente le aziende e ha accumulato una serie sconcertante di vittime globali degne di nota.

Spesso, LAPSUS$ ha abusato delle debolezze umane all'interno delle aziende, come l'IT o l'assistenza clienti. In altri casi, hanno acquistato token di accesso già violati dai mercati del dark-web. In genere, alcuni professionisti della cybersicurezza possono considerare queste minacce di basso livello. La realtà è che la sofisticazione non è l'unica metrica che rende un hacker più minaccioso; è anche la sua audacia.

Dall'impiego di tattiche di ingegneria sociale e di scambio di carte SIM, agli attacchi di phishing astuti e all'adescamento palese di dipendenti interni, gli operatori di Lapsus$ capitalizzano le risorse offerte per ottenere punti d'appoggio nella rete aziendale attraverso i mezzi più diffusi di VPN e Virtual Desktop Infrastructure (VDI).

Questo evidenzia chiaramente il fatto che se gli esseri umani lavorano per voi, siete vulnerabili all'ingegneria sociale. Nessuno dovrebbe essere trattato come incorruttibile. L'implicazione immediata per le risorse cloud è che dovreste ridurre i permessi di accesso delle persone al minimo indispensabile per svolgere il loro lavoro. Poiché il cloud solitamente archivia risorse molto sensibili, fornire a chiunque possa essere violato (praticamente tutti!) permessi eccessivi può causare un'esposizione ingiustificata ai gioielli della corona dell'organizzazione.

Come si sono verificate queste violazioni?

Utilizzando prevalentemente tecniche di ingegneria sociale e di manipolazione su larga scala, il gruppo Lapsus$ ha accumulato un imponente elenco di vittime a livello globale. È interessante notare che gli incidenti condividono un approccio comune: tutti prevedono l'utilizzo di credenziali valide, abusando alla fine di qualsiasi autorizzazione concessa a quell'identità. Questi attacchi ricordano chiaramente che l'autenticazione (chi sei?) e l'autorizzazione (cosa puoi fare?) sono fondamentali per la sicurezza. I principi del minimo privilegio e della fiducia zero non sono mai stati più applicabili.

Cosa si può fare?

Nonostante i suoi migliori sforzi per l'autenticazione e l'autorizzazione, una violazione può comunque avvenire per mano di insider motivati.

Si pone la domanda: "Come si fa a determinare se le azioni di un'entità autorizzata e fidata sono dannose?". Gli insiemi di autorizzazioni hanno la brutta abitudine di insinuarsi e crescere nel tempo.

Nell'ambito di un approccio Zero Trust Network Access (ZTNA), le organizzazioni sono incoraggiate a segmentare le loro reti, a valutare in modo posturale i dispositivi che richiedono e a fornire in modo contestuale l'accesso alle app e alle risorse (utilizzando le funzionalità DLP e Remote Browser Isolation ).

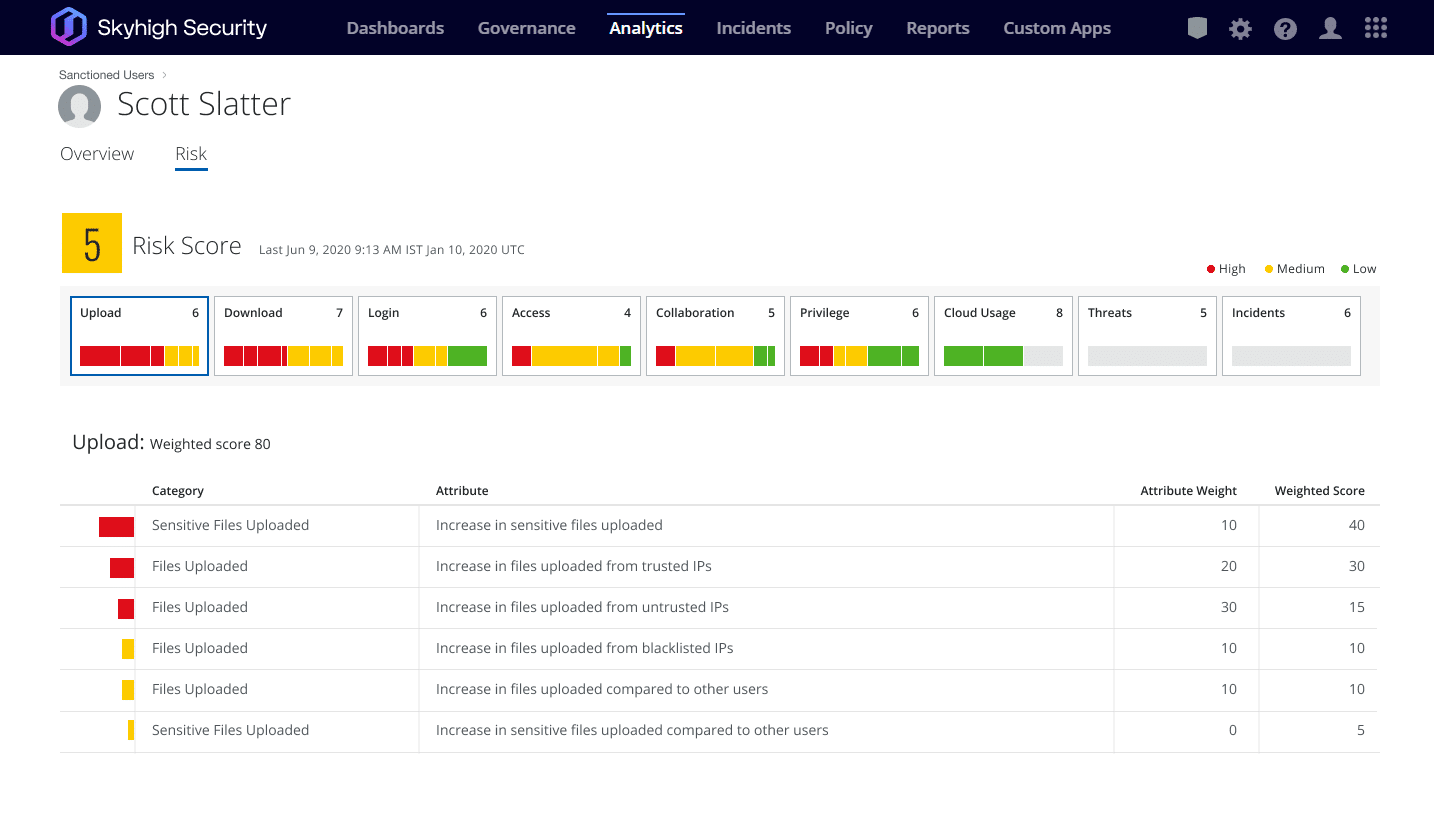

Nel malaugurato caso di una minaccia insider, i rilevamenti basati sulle anomalie e le capacità di analisi comportamentale possono aiutare a individuare e mitigare i comportamenti anomali e potenzialmente pericolosi, costruendo una linea di base di "attività normale" per quel contesto specifico, per evidenziare infine eventuali anomalie o deviazioni, in modo che si possa intervenire rapidamente.

Ma, ovviamente, la sicurezza non è solo un insieme di controlli tecnici. I professionisti della sicurezza devono esaminare le autorizzazioni, i processi e le procedure utilizzate dai loro stakeholder e dalle entità fidate, sia interne che di terze parti. Gli attacchi sopra citati hanno spinto il mondo della sicurezza a prestare attenzione a questi fondamenti.

Utilizza Skyhigh Security?

- Sfrutta gli audit di configurazione per scoprire e monitorare i servizi esposti ad un accesso illimitato.

- Valutare la postura dei dispositivi collegati utilizzando una serie di attributi granulari

- Segmenta la sua infrastruttura controllando dinamicamente l'accesso alle app e alle risorse private

- Protegga le sue applicazioni private e risorse dall'essere esposte a Internet

- Bloccare i dispositivi non gestiti, applicare l'Autenticazione a più fattori e molte altre politiche di accesso contestuali per impedire il riutilizzo di credenziali di applicazioni cloud rubate.

- Valutare le attività degli utenti al di là dei login iniziali, per includere i movimenti degli utenti, i comportamenti, l'accesso ai servizi aziendali, le posizioni e molte altre potenziali anomalie.

Con oltre 11 anni di vasta esperienza nel settore della cybersecurity, Rodman Ramezanian è un Enterprise Cloud Security Advisor, responsabile della consulenza tecnica, dell'abilitazione, della progettazione di soluzioni e dell'architettura presso Skyhigh Security. In questo ruolo, Rodman si concentra principalmente sulle organizzazioni del Governo Federale Australiano, della Difesa e delle imprese.

Rodman è specializzato nelle aree di Adversarial Threat Intelligence, Cyber Crime, Data Protection e Cloud Security. È un Valutatore IRAP approvato dall'Australian Signals Directorate (ASD) - attualmente in possesso delle certificazioni CISSP, CCSP, CISA, CDPSE, Microsoft Azure e MITRE ATT&CK CTI.

In tutta franchezza, Rodman ha una forte passione nell'articolare questioni complesse in termini semplici, aiutando la persona media e i nuovi professionisti della sicurezza a capire il cosa, il perché e il come della cybersecurity.

Punti salienti dell'attacco

- Lapsus$ attacca il Ministero della Salute del Brasile, chiedendo un riscatto per evitare la perdita di 50 TB di dati.

- Una serie di attacchi alla società di media portoghese Impresa e alla telecomunicazione latinoamericana Claro.

- Codice sorgente di Vodafone rubato dai loro negozi GitHub; Lapsus$ gongola via Telegram.

- Nvidia ha subito una violazione, perdendo quasi un TB di certificazioni di firma del codice e firmware esclusivi.

- Un ingegnere dell'assistenza clienti di terze parti che lavorava per Okta ha avuto un account compromesso, con conseguente furto dei dati di 366 clienti.

- Quasi 200 GB di codice sorgente e algoritmi di dispositivi Samsung sono trapelati tramite un file torrent condiviso su Telegram.

- Il gigante del gioco Ubisoft ha attaccato, causando interruzioni dei servizi.

- Bing, Cortana e altri servizi di Microsoft violati, con codice sorgente parziale condiviso da Lapsus$ via Telegram.