Risorse

DIGEST DELL'INTELLIGENCE

Phishing. Furto di credenziali. Esfiltrazione. Estorsione. La saga continua.

Le bande di ransomware prosperano, anche contro grandi aziende come Cisco

Di Rodman Ramezanian - Consulente per la sicurezza del cloud aziendale

25 agosto 2022 7 minuti di lettura

Sulla scia di numerose violazioni di alto profilo ad opera di bande di criminali informatici, Cisco non è certo contenta di confermare una violazione della sua rete aziendale in un recente attacco di estorsione da parte del gruppo ransomware Yanluowang.

Con i rapporti del settore che confermano una compromissione di successo delle credenziali di un dipendente Cisco come causa scatenante, la notizia serve a ricordare ancora una volta quanto possa essere distruttivo l'abuso dell'accesso remoto.

In questo caso, l'abuso iniziale della VPN Cisco è stato favorito dalle credenziali aziendali rubate dall'account personale di Google del dipendente Cisco.

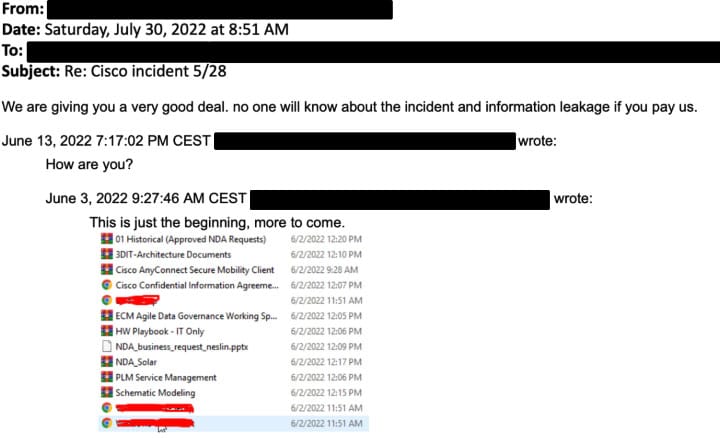

Una volta autenticati (grazie a ulteriori tecniche di social engineering e voice phishing), gli aggressori hanno ottenuto l'accesso alle reti aziendali di Cisco, hanno registrato un certo numero di dispositivi per l'Autenticazione a più fattori e infine hanno esfiltrazione di dati a scopo di riscatto ed estorsione.

Ancora una volta, proprio come le Tattiche, le Tecniche e le Procedure (TTP) utilizzate da gruppi simili come Lapsus$ e UNC2447, vediamo che l'accesso remoto autenticato tramite VPN è un vettore di minaccia critico che favorisce il furto di dati. Il gruppo Yanluowang sostiene di aver rubato circa 2,8 GB di dati.

Come dichiarato dai team di sicurezza di Cisco, l'aggressore ha poi scalato i privilegi al livello di amministratore, consentendo di manovrare all'interno della rete e di accedere con successo a più sistemi. Qui sta il rischio critico dei movimenti laterali facilitati da un accesso VPN non limitato.

Perché si verificano queste violazioni?

Le forze di lavoro ibride, che si confondono tra le applicazioni cloud personali e quelle aziendali, presentano sfide uniche e rischi maggiori. Sfortunatamente, non si tratta di rischi che possono essere mitigati con alcuni prodotti diversi!

Le tecniche di ingegneria sociale e di phishing utilizzate dai criminali informatici non sono una novità. Tuttavia, la continua tendenza dei dipendenti aziendali ad essere ingannati da schemi convincenti non può essere ignorata.

Con la continua crescita delle forze di lavoro ibride, gli aggressori puntano sempre più a ottenere le credenziali di accesso remoto. Perché? La maggior parte delle aziende non ha ancora abbandonato le tecnologie VPN tradizionali, che garantiscono un accesso illimitato agli ambienti aziendali una volta autenticati.

Una volta che questi aggressori acquisiscono gli strumenti di accesso remoto e le credenziali necessarie, in genere si impegnano a ingannare le vittime utilizzando tattiche di social engineering per aggirare i controlli di autenticazione a più fattori che di solito seguono.

La rete privata virtuale (VPN) tradizionale introduce il rischio di un'eccessiva esposizione dei dati, in quanto qualsiasi utente remoto con chiavi di accesso valide può ottenere l'accesso completo all'intera rete aziendale interna e a tutte le risorse al suo interno.

Proprio come i lavoratori ibridi sono tipicamente d'accordo quando lavorano da remoto, si può scommettere che gli attori delle minacce sono ben consapevoli di quanto sia prezioso l'accesso remoto!

Nel contesto di questo incidente che ha coinvolto Cisco, è chiaro quanto possano essere dannosi l'accesso remoto compromesso, i movimenti laterali e l'abuso di privilegi anche per le più grandi aziende tecnologiche.

Cosa si può fare?

Data la comprovata competenza degli attori delle minacce nell'utilizzare un'ampia gamma di tattiche per ottenere l'accesso iniziale, l'educazione degli utenti è un requisito fondamentale per contrastare le tecniche di bypass dell'Autenticazione a più fattori.

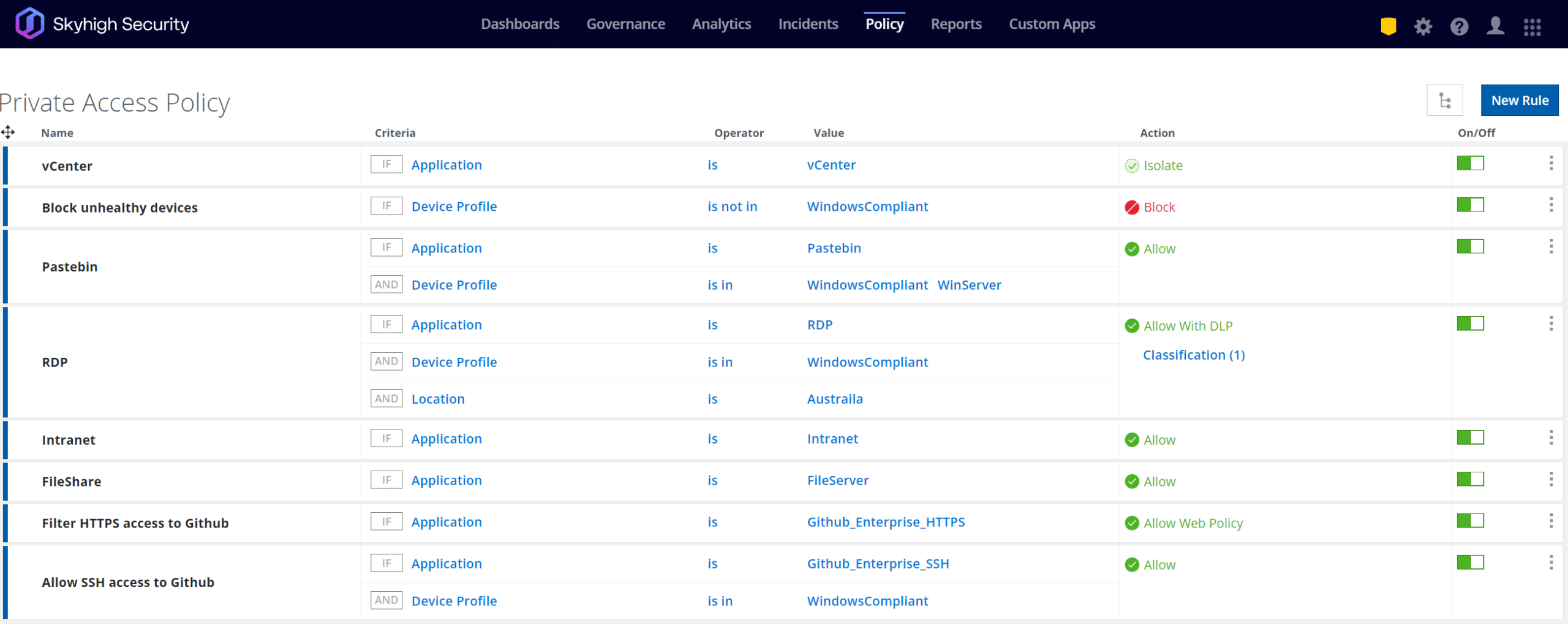

Considerando l'abuso dei privilegi amministrativi da parte dell'aggressore, applichi controlli forti sui dispositivi, applicando controlli più severi per limitare o bloccare l'iscrizione e l'accesso da dispositivi non gestiti o sconosciuti alle app, alle reti e ai servizi aziendali.

La segmentazione della rete è un altro controllo di sicurezza essenziale che le organizzazioni dovrebbero utilizzare, in quanto fornisce una maggiore protezione per le risorse di alto valore e aiuta a prevenire i movimenti laterali e i tentativi di esfiltrazione dei dati in situazioni in cui un avversario è in grado di ottenere un accesso iniziale all'ambiente.

Per facilitare l'adozione di questa guida, le organizzazioni dovrebbero evitare di avere un unico tubo in entrata e in uscita dalla rete. In un'architettura Zero Trust, le reti sono invece segmentate in frammenti più piccoli in cui sono contenuti carichi di lavoro specifici. Ogni frammento può avere i propri controlli di ingresso e di uscita, controlli di postura, controlli di accesso contestuali, protezioni dei dati e molto altro ancora per ridurre al minimo il "raggio d'azione" degli accessi non autorizzati.

Con una metodologia Zero Trust, aumenta la difficoltà per gli attori non autorizzati di propagarsi nelle sue reti, riducendo così il movimento laterale delle minacce.

Poiché i dati continuano a essere diffusi nelle nostre infrastrutture cloud per consentire la produttività, si assicuri non solo di attivare controlli di collaborazione content-aware tra le app cloud, ma anche di implementare le funzionalità del cloud Data Loss Prevention per evitare di sacrificare la sicurezza per mano di una semplice sessione VPN compromessa.

Utilizza Skyhigh Security?

- Abilita il monitoraggio delle attività, data loss prevention e la protezione dalle minacce per GitHub.

- Monitorare l'attività degli utenti di GitHub nella pagina Monitoraggio attività.

- Blocca l'accesso agli URL in base alla reputazione e alla categorizzazione del dominio.

- Gestisce e controlla l'accesso alle applicazioni e ai servizi privati, come il Remote Desktop Protocol (RDP).

- Implementa controlli di collaborazione content-aware per Box (come riportato nell'incidente di Cisco) e per molte altre applicazioni cloud.

- Analizzare le minacce, le anomalie e i comportamenti sospetti relativi alle escalation di privilegi amministrativi.

Con oltre 11 anni di vasta esperienza nel settore della cybersecurity, Rodman Ramezanian è un Enterprise Cloud Security Advisor, responsabile della consulenza tecnica, dell'abilitazione, della progettazione di soluzioni e dell'architettura presso Skyhigh Security. In questo ruolo, Rodman si concentra principalmente sulle organizzazioni del Governo Federale Australiano, della Difesa e delle imprese.

Rodman è specializzato nelle aree di Adversarial Threat Intelligence, Cyber Crime, Data Protection e Cloud Security. È un Valutatore IRAP approvato dall'Australian Signals Directorate (ASD) - attualmente in possesso delle certificazioni CISSP, CCSP, CISA, CDPSE, Microsoft Azure e MITRE ATT&CK CTI.

In tutta franchezza, Rodman ha una forte passione nell'articolare questioni complesse in termini semplici, aiutando la persona media e i nuovi professionisti della sicurezza a capire il cosa, il perché e il come della cybersecurity.

Punti salienti dell'attacco

- Il gruppo ransomware Yanluowang ha pubblicato un elenco di file presumibilmente esfiltrati, come individuato dai ricercatori di sicurezza.

- Gli aggressori iniziano ad abusare delle funzioni native "AutoSave" e "Version Control", che creano backup nel cloud delle versioni più vecchie dei file (con l'obiettivo di aiutare gli utenti a recuperare le copie più vecchie dei file modificati).

- Le credenziali di un dipendente Cisco sono state compromesse dopo che un aggressore ha ottenuto il controllo di un account personale di Google in cui venivano sincronizzate le credenziali salvate nel browser della vittima.

- L'aggressore ha condotto attacchi di phishing vocale sotto le sembianze di varie organizzazioni fidate, cercando di convincere la vittima ad accettare le notifiche push di autenticazione a più fattori (MFA) avviate dall'aggressore.

- L'attore della minaccia ha utilizzato una serie di tecniche per intensificare l'accesso e ottenere un accesso persistente alla rete, oltre a rimuovere le tracce dell'intrusione.

- L'attaccante ha abbandonato una serie di strumenti, tra cui strumenti di accesso remoto come LogMeIn e TeamViewer, strumenti di sicurezza offensivi come Cobalt Strike, PowerSploit, Mimikatz e Impacket, e ha aggiunto i propri account backdoor e meccanismi di persistenza.

- I contenuti di una cartella di Box relativi all'account di un dipendente compromesso e i dati di autenticazione dei dipendenti sono stati estrapolati da Active Directory.

- I payload di malware rilasciati dall'aggressore sui sistemi compromessi, compreso il software backdoor progettato per comunicare con un server di comando e controllo.