Qu'est-ce que Zero Trust Network Access (ZTNA) ?

Cas d'utilisation courants de ZTNA

- Sécuriser l'accès à distance aux applications privées

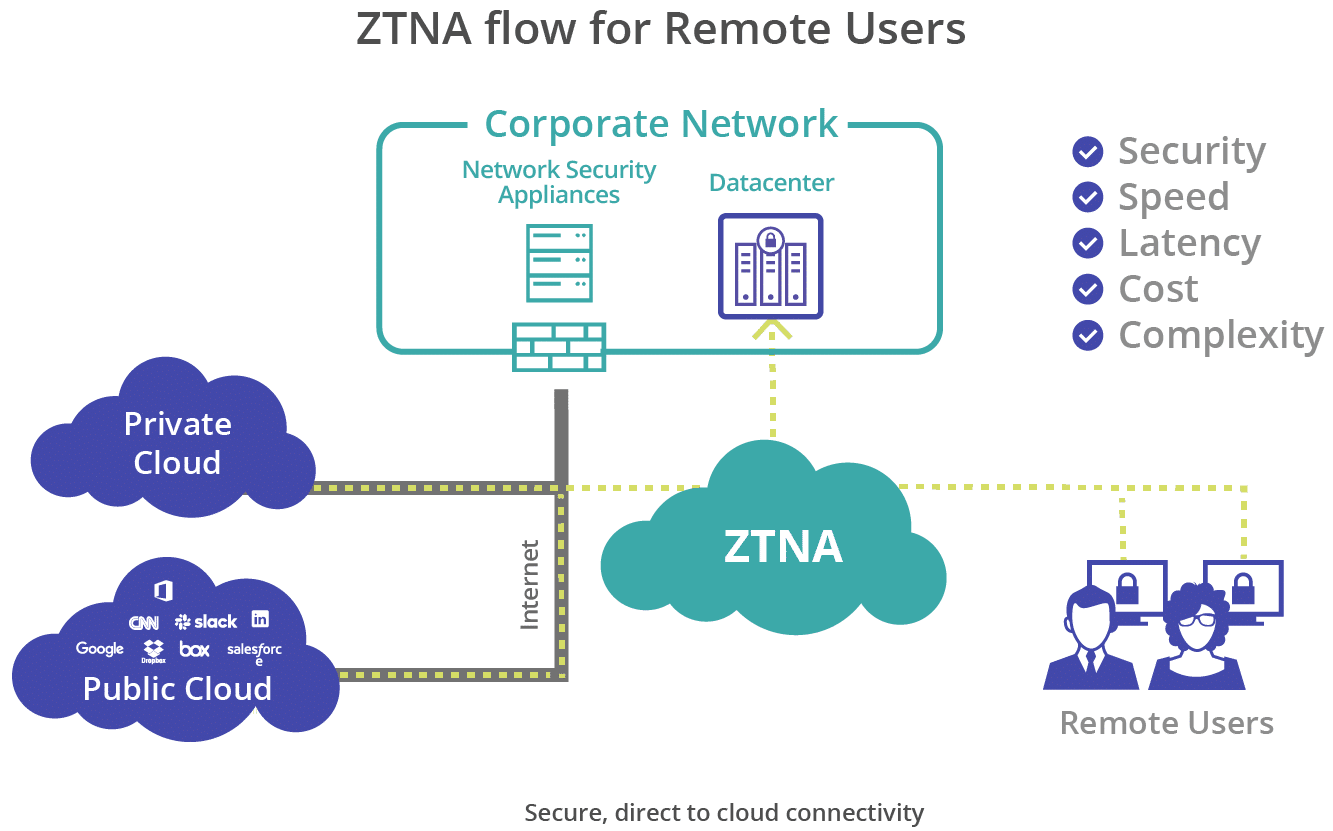

Alors que les entreprises déplacent leurs applications critiques dans plusieurs environnements en nuage pour une collaboration transparente, elles doivent surveiller chaque appareil connecté pour sécuriser l'accès à l'application et empêcher l'exfiltration des données. Les ZTNA permettent un accès adaptatif et contextuel aux applications privées à partir de n'importe quel endroit et de n'importe quel appareil. L'accès aux applications est refusé par défaut, sauf autorisation explicite. Le contexte d'accès aux applications peut inclure l'identité de l'utilisateur, le type d'appareil, l'emplacement de l'utilisateur, le niveau de sécurité de l'appareil, etc. - Remplacement des connexions VPN et MPLS

Les architectures VPN sont lentes et contre-productives dans les déploiements en nuage. La sécurisation de chaque accès d'utilisateur distant par des VPN logiciels et matériels lourds peut augmenter les dépenses d'investissement et les coûts de bande passante. ZTNA fournit un accès rapide et direct aux ressources de l'entreprise, réduisant ainsi la complexité, le coût et la latence du réseau, tout en améliorant de manière significative les performances afin de faciliter les déploiements de personnel à distance. - Limiter l'accès des utilisateurs

L'approche de sécurité large, basée sur le périmètre, des solutions de sécurité traditionnelles permet un accès complet au réseau à tout utilisateur disposant de clés de connexion valides, ce qui surexpose les ressources sensibles de l'entreprise à des comptes compromis et à des menaces internes. Les pirates qui accèdent à l'ensemble du réseau sous-jacent peuvent se déplacer librement dans les systèmes internes sans être détectés. ZTNA met en œuvre l'accès contrôlé le moins privilégié, limitant l'accès des utilisateurs à des applications spécifiques strictement sur la base du "besoin de savoir". Toutes les demandes de connexion sont vérifiées avant d'accorder l'accès aux ressources internes.

Avantages du ZTNA

Micro-segmentation des réseaux

ZTNA permet aux organisations de créer des périmètres définis par logiciel et de diviser le réseau d'entreprise en plusieurs micro-segments, empêchant ainsi le déplacement latéral des menaces et réduisant la surface d'attaque en cas de violation.

Rendre les applications invisibles sur internet

ZTNA crée un darknet virtuel et empêche la découverte d'applications sur l'internet public, protégeant ainsi les organisations contre l'exposition de données sur l'internet, les logiciels malveillants et les attaques DDoS.

Sécuriser l'accès aux applications existantes

ZTNA peut étendre ses avantages aux applications patrimoniales hébergées dans des centres de données privés, en facilitant une connectivité sécurisée et en offrant le même niveau d'avantages en matière de sécurité que les applications web.

Améliorer l'expérience de l'utilisateur

ZTNA permet un accès sécurisé, rapide, ininterrompu et direct aux applications privées, offrant une expérience cohérente aux utilisateurs distants accédant à la fois aux applications SaaS et aux applications privées.

Quelle est la différence entre VPN et ZTNA ?

Accès au niveau du réseau et accès au niveau de l'application : Les VPN permettent à tout utilisateur disposant de clés de connexion valides d'accéder à un réseau privé complet. ZTNA restreint l'accès des utilisateurs à des applications spécifiques, limitant ainsi l'exposition des données et le déplacement latéral des menaces en cas de cyberattaque.

Accès au niveau du réseau et accès au niveau de l'application : Les VPN permettent à tout utilisateur disposant de clés de connexion valides d'accéder à un réseau privé complet. ZTNA restreint l'accès des utilisateurs à des applications spécifiques, limitant ainsi l'exposition des données et le déplacement latéral des menaces en cas de cyberattaque.

Visibilité approfondie de l'activité de l'utilisateur : Les VPN manquent de contrôles au niveau des applications et n'ont aucune visibilité sur les actions de l'utilisateur une fois qu'il est à l'intérieur du réseau privé. Les ZTNA enregistrent chaque action de l'utilisateur et fournissent une visibilité et une surveillance approfondies du comportement de l'utilisateur et des risques afin d'appliquer des contrôles éclairés et centrés sur les données pour sécuriser le contenu sensible dans les applications. Les journaux peuvent être transmis à des outils SIEM pour une visibilité centralisée et en temps réel de l'activité des utilisateurs et des menaces. Les ZTNA peuvent en outre être intégrés à une solution de sécurité des terminaux afin de permettre un accès adaptatif basé sur une évaluation continue de la posture de sécurité de l'appareil.

Évaluation de la posture du point final : Les connexions VPN ne prennent pas en compte les risques posés par les appareils des utilisateurs finaux. Un appareil compromis ou infecté par un logiciel malveillant peut facilement se connecter au serveur et accéder aux ressources internes. Les ZTNA procèdent à une évaluation continue des dispositifs de connexion en validant leur niveau de sécurité et permettent un accès adaptatif aux ressources en fonction de la confiance requise pour le dispositif à ce moment-là. La connexion de l'appareil est immédiatement interrompue en cas de détection de risques.

Évaluation de la posture du point final : Les connexions VPN ne prennent pas en compte les risques posés par les appareils des utilisateurs finaux. Un appareil compromis ou infecté par un logiciel malveillant peut facilement se connecter au serveur et accéder aux ressources internes. Les ZTNA procèdent à une évaluation continue des dispositifs de connexion en validant leur niveau de sécurité et permettent un accès adaptatif aux ressources en fonction de la confiance requise pour le dispositif à ce moment-là. La connexion de l'appareil est immédiatement interrompue en cas de détection de risques.

L'expérience de l'utilisateur : Les VPN ne sont pas conçus pour gérer le scénario d'une main-d'œuvre de plus en plus distribuée. Le backhauling de chaque connexion utilisateur via des hubs VPN centralisés crée des problèmes de bande passante et de performance, tout en conduisant à une expérience utilisateur médiocre. Avec ZTNA, les utilisateurs peuvent établir des connexions directes, permettant un accès rapide et sécurisé aux ressources de l'entreprise hébergées dans des environnements IaaS ou des centres de données privés, tout en facilitant les déploiements agiles et évolutifs dans le nuage.

Réduction des coûts : ZTNA élimine la nécessité d'acheter du matériel VPN coûteux et de gérer la configuration complexe de l'infrastructure dans chaque centre de données. En outre, les utilisateurs distants n'ont pas besoin d'un client VPN supplémentaire, gourmand en ressources, pour établir une connexion sécurisée.

Comment fonctionne ZTNA ?

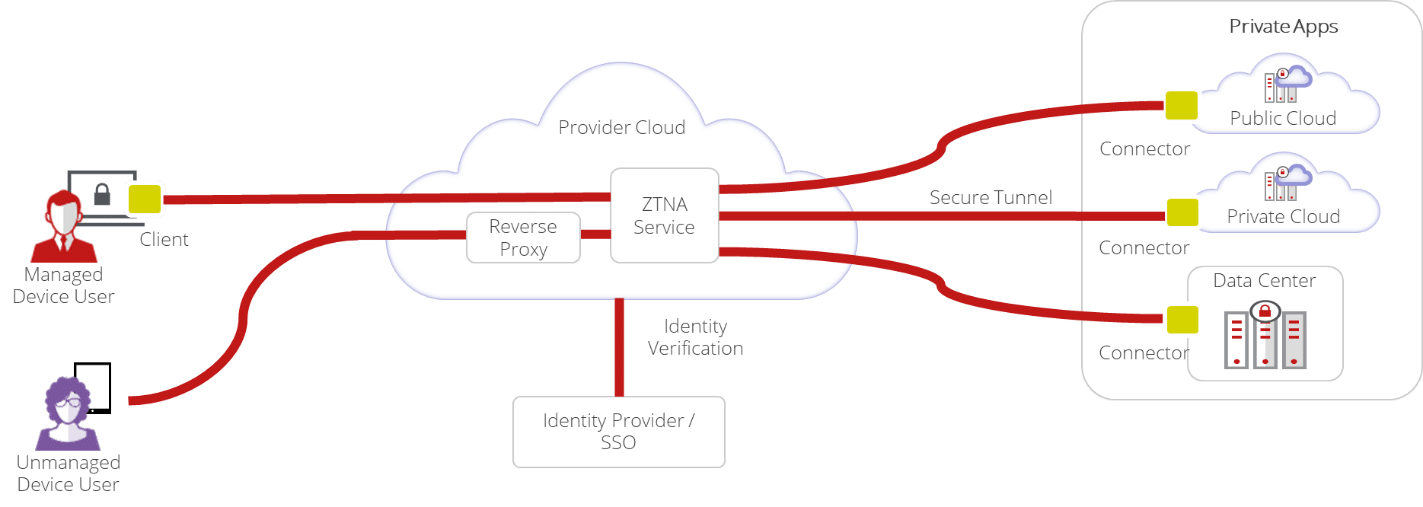

Un logiciel connecteur installé dans le même réseau client que l'application privée établit une connexion sortante avec le service (ou courtier) hébergé dans le nuage par le biais d'un tunnel sécurisé et crypté. Le service est le point de sortie du trafic privé vers le réseau du client et est principalement responsable de :

- Vérification de la connexion des utilisateurs et authentification de leur identité par le biais d'un fournisseur d'identité.

- Valider le niveau de sécurité des appareils de l'utilisateur.

- l'octroi d'un accès à des applications spécifiques par le biais du tunnel sécurisé.

Grâce aux connexions sortantes au service ZTNA, les organisations n'ont pas besoin d'ouvrir de ports de pare-feu entrants pour l'accès aux applications, ce qui les protège de l'exposition directe à l'internet public et les met à l'abri des attaques DDoS, des logiciels malveillants et d'autres types d'attaques en ligne.

ZTNA peut s'occuper à la fois des dispositifs gérés et non gérés. Les appareils gérés suivent une approche basée sur le client, où un client ou un agent appartenant à l'entreprise est installé sur les appareils. Le client est chargé de récupérer les informations relatives à l'appareil et de les partager avec le service ZTNA. La connexion est établie avec les applications après validation de l'identité de l'utilisateur et du niveau de sécurité de l'appareil.

Les dispositifs non gérés suivent une approche sans client ou basée sur un proxy inverse. Les appareils se connectent au service ZTNA par le biais de sessions initiées par le navigateur pour l'authentification et l'accès aux applications. Bien que cette approche soit attrayante pour les utilisateurs tiers, les partenaires et les employés qui se connectent via des appareils personnels ou BYO, les déploiements ZTNA sans client sont limités aux protocoles d'application pris en charge par les navigateurs web, tels que RDP, SSH, VNC et HTTP.

Présentation de Skyhigh Private Access

Skyhigh Private Access est la première solution de connaissance des données du secteur qui permet un accès granulaire "Zero Trust" aux applications privées, à partir de n'importe quel lieu et appareil, et offre des capacités intégrées data loss prevention (DLP) pour sécuriser la collaboration des données sur ZTNA.