Ressources

2024 Attaques de ransomware dans le secteur de la santé : Un signal d'alarme pour la sécurité des données de santé

Par Hari Prasad Mariswamy - Manager, Product Management, Skyhigh Security

18 mars 2024 4 Lecture minute

La récente attaque de Change Healthcare par un ransomware nous rappelle brutalement les vulnérabilités présentes dans le secteur de la santé. Les données sensibles des patients sont une cible de choix pour les cybercriminels, et les organismes de santé doivent donner la priorité à des mesures solides de sécurité des données.

Cette attaque, perpétrée par un groupe de ransomware, a perturbé l'infrastructure de traitement des demandes de remboursement de Change Healthcare et a potentiellement compromis les informations des patients. Bien que l'étendue de la violation reste à déterminer, l'impact potentiel sur la vie privée des patients et l'accès aux services de santé est très préoccupant.

Comment la solution Security Service Edge de Skyhigh avec DSPM aurait-elle pu vous aider ?

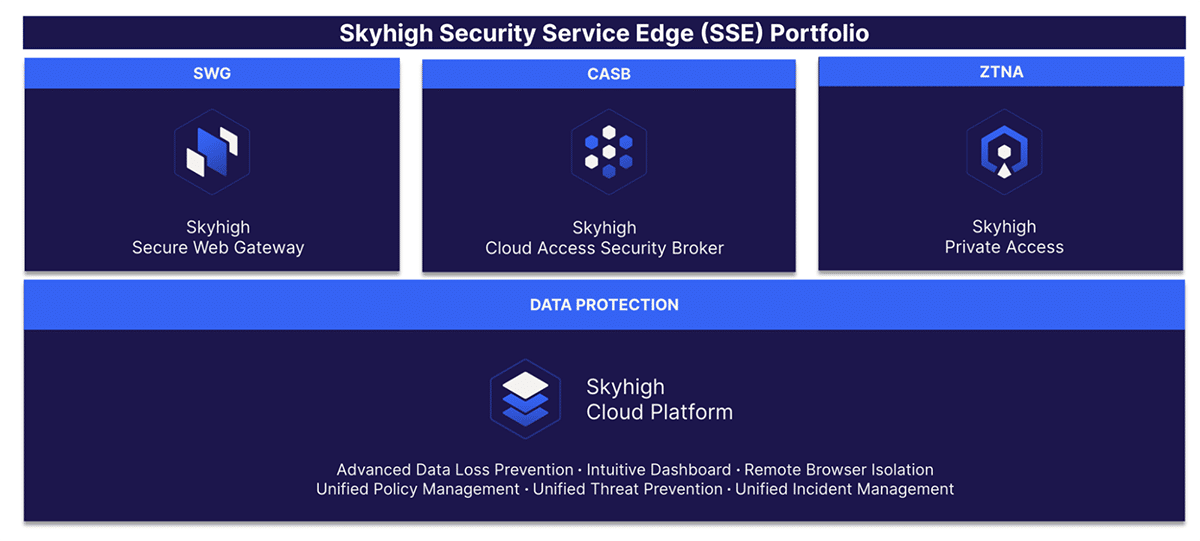

En tant que principal fournisseur de solutions Security Service Edge (SSE), y compris des capacités de gestion de la sécurité des données (DSPM), Skyhigh Security comprend les défis uniques auxquels sont confrontés les organismes de soins de santé pour sécuriser leurs données.

Notre plateforme complète (décrite dans le diagramme ci-dessus), combinant Cloud Access Security Broker (CASB) avec des capacités de gestion de la sécurité dans le nuage (CSPM), des solutions de proxy avec l'application de la confiance zéro et une gamme de produits de protection des données robuste, aurait pu atténuer de manière significative les risques associés à cette attaque.

Voici comment :

- CASB avec CSPM: Skyhigh CASB peut surveiller en permanence les activités suspectes dans un environnement en nuage donné. Cela comprend l'identification des tentatives d'accès non autorisé, des efforts d'exfiltration de données et des services cloud mal configurés. Grâce à la couverture exhaustive des applications SaaS approuvées par le CASB, des contrôles de collaboration efficaces peuvent être appliqués pour rendre extrêmement difficile le partage de données sensibles en dehors d'une organisation.

- Data Loss Prevention (DLP): Skyhigh DLP offre des capacités avancées qui peuvent détecter et empêcher le mouvement ou l'accès non autorisé aux données sensibles des patients, même si les attaquants ont réussi à prendre pied dans le système. Des fonctionnalités telles que l'Exact Data Matching (EDM) et l'Indexed Data Matching (IDM), hautement évolutives et efficaces, auraient pu identifier des tentatives de vol de formats de données spécifiques tels que les numéros de sécurité sociale ou les dossiers médicaux dans des référentiels de données structurés et non structurés. Son outil intelligent d'empreinte digitale permet de hacher des milliards de dossiers de patients sensibles en quelques heures, offrant ainsi la protection la plus solide pour ces données sensibles.

- Workflows de sécurité des données basés sur l'IA-ML: Avec l'émergence des technologies de l'IA, les risques associés à la sécurité des données ont doublé de manière significative. Skyhigh SecurityLa solution SSE de Skyhigh pour l'IA peut non seulement fournir une visibilité complète sur l'utilisation des applications d'IA, mais aussi appliquer des contrôles sur leur utilisation et protéger les données sensibles contre l'exfiltration par le biais d'applications d'IA risquées.

En outre, Skyhigh DLP intègre la technologie dans un grand nombre de ses flux de travail afin d'être en mesure d'assurer la pérennité de data loss prevention et de donner aux clients les moyens d'utiliser des auto classificateurs basés sur la ML pour simplifier les règles de politique et également d'utiliser l'IA pour réduire les faux positifs dans le cadre de la DLP. - Chiffrement des données: Skyhigh DLP s'intègre à plusieurs fournisseurs de DRM tels que Seclore et Ionic pour sécuriser les données sensibles en les chiffrant. Cela permet de s'assurer que les données sensibles des patients sont cryptées à la fois au repos et en transit, les rendant inutilisables même si elles sont volées par des attaquants.

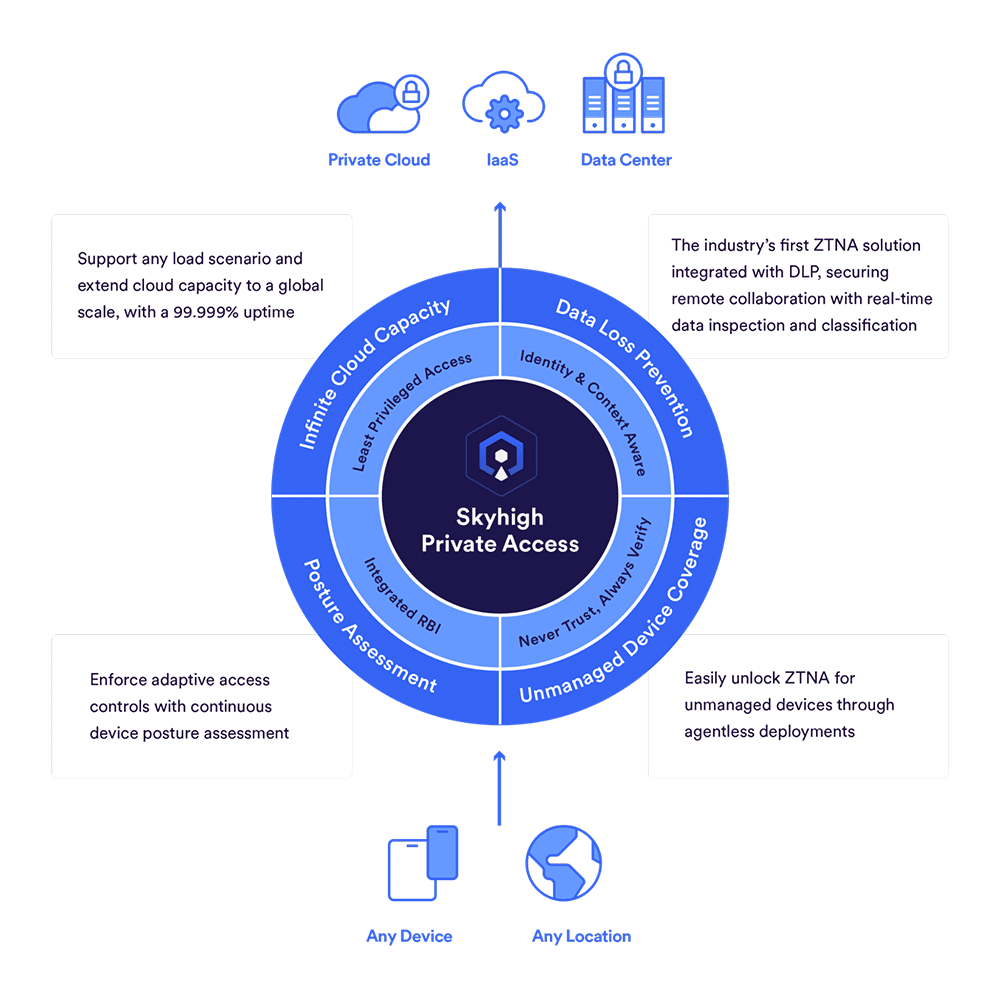

- Zero Trust Network Access (ZTNA): Avec la solution ZTNA de Skyhigh Security, une entreprise peut s'assurer que chaque utilisateur, appareil et connexion est vérifié en permanence avant que l'accès aux ressources sensibles ne soit accordé. La confiance n'est jamais accordée par défaut, ce qui garantit la sécurité et l'intégrité des données à tout moment sans compromettre la disponibilité pour les utilisateurs.

Au-delà de cette attaque : Construire un écosystème de soins de santé sécurisé

L'attaque de Change Healthcare souligne la nécessité d'une approche globale de la sécurité des données dans le secteur de la santé. La mise en œuvre d'une solution d'ESS robuste comme la nôtre peut renforcer de manière significative la posture de sécurité globale :

- Visibilité et contrôle centralisés: Bénéficiez d'une visibilité totale sur l'activité du cloud, l'accès des utilisateurs et le mouvement des données dans l'ensemble de votre écosystème de soins de santé.

- Détection et réponse automatisées aux menaces: Identifiez et atténuez les menaces en temps réel, minimisant ainsi les dommages potentiels causés par les brèches.

- Conformité aux réglementations: Respectez les réglementations en matière de confidentialité des données, telles que la loi HIPAA, en mettant en place de solides mesures de sécurité des données.

Agir pour renforcer la sécurité des données de santé

À la suite de cette attaque, les organismes de santé doivent donner la priorité à la sécurité des données afin de protéger les informations des patients et d'assurer la continuité des services. Voici quelques mesures à prendre :

- Procéder à des évaluations régulières des risques: Identifiez les vulnérabilités de votre infrastructure informatique et de vos pratiques en matière de sécurité des données.

- Mettre en œuvre une solution ESS complète: Déployez une solution d'ESS robuste qui combine les fonctionnalités CASB, CSPM, ZTNA et la protection des données.

- Sensibilisez et formez le personnel: Formez les employés aux meilleures pratiques en matière de sécurité des données et à la manière d'identifier et de signaler les tentatives d'hameçonnage.

En adoptant une approche proactive et en tirant parti de solutions de sécurité avancées telles que le SSE de Skyhigh Security, les organismes de santé peuvent créer un environnement plus sûr pour leurs patients et leurs données. Ne laissez pas votre organisation devenir le prochain Change Healthcare - prenez dès aujourd'hui des mesures en faveur d'une sécurité complète des données.

Pour en savoir plus, consultez notre démo interactive sur Skyhigh SSE.

Références pour en savoir plus sur les récentes attaques :

Yahoo Finance : Le ministère américain de la santé intervient pour atténuer les risques liés à la cybersécurité

CBS News : Change Healthcare perd jusqu'à 100 millions de dollars par jour à cause d'une cyberattaque

Retour à BlogsContenu connexe

Des exigences de la DPDPA à la visibilité des données : l'importance du DSPM

Blogs en vogue

Les attributs LLM que tout RSSI devrait surveiller actuellement

Sarang Warudkar 18 février 2026

Des exigences de la DPDPA à la visibilité des données : l'importance du DSPM

Niharika Ray et Sarang Warudkar 12 février 2026

Skyhigh Security 2025 : contrôle plus précis, visibilité plus claire et action plus rapide sur les données, le Web et le cloud

Thyaga Vasudevan 21 janvier 2026

Le risque caché de l'IA générique qui pourrait coûter des millions à votre entreprise (et comment y remédier dès aujourd'hui)

Jesse Grindeland 18 décembre 2025

Skyhigh Security : 2026 sera l'année où l'IA imposera un nouveau modèle pour la sécurité des entreprises

Thyaga Vasudevan 12 décembre 2025