Skyhigh Security Solutions

Détecter et atténuer les menaces

Comprenez comment les utilisateurs interagissent avec les données et les applications de l'entreprise, afin de déterminer facilement où se situe le risque et comment y remédier.

Enregistrez de manière généralisée une piste d'audit complète de toutes les activités de l'utilisateur et de l'administrateur afin de faciliter les enquêtes post-incident et les analyses médico-légales.

Identifiez automatiquement les tentatives et les comptes compromis avec succès grâce à l'UEBA basé sur l'apprentissage automatique.

Découvrez les risques que représentent les menaces internes pour les données sensibles et l'infrastructure en analysant le comportement des utilisateurs dans le nuage.

Identifier les utilisateurs présentant le plus de risques en fonction des politiques, des menaces et des activités.

La plus puissante protection contre les menaces

Remote Browser Isolation empêche les menaces de type " zero-day " d'atteindre les terminaux. Skyhigh Security a intégré la technologie RBI de manière native dans le site Skyhigh Cloud Platform sans coût supplémentaire, offrant ainsi la forme la plus puissante de protection contre les menaces, éliminant la possibilité pour un code malveillant d'entrer en contact avec l'appareil de l'utilisateur final, sans avoir d'impact sur l'expérience de l'utilisateur.

Découvrez le RBI

Protection intégrée, en temps réel, contre les attaques de type "Zero-Day".

Skyhigh SecurityLa technologie unique d'émulation de sandboxing permet de découvrir en temps réel des menaces jamais vues auparavant, sans analyse lente et hors bande.

Gateway Anti-Malware inspecte le code mobile dans un environnement de simulation sûr, en appliquant des technologies brevetées de classification des menaces pour prédire le comportement potentiel lors de l'exécution.

Le sandboxing basé sur l'émulation en ligne peut prévenir les menaces de type "zero-day" en temps réel, protégeant ainsi le patient zéro sans affecter l'expérience de l'utilisateur.

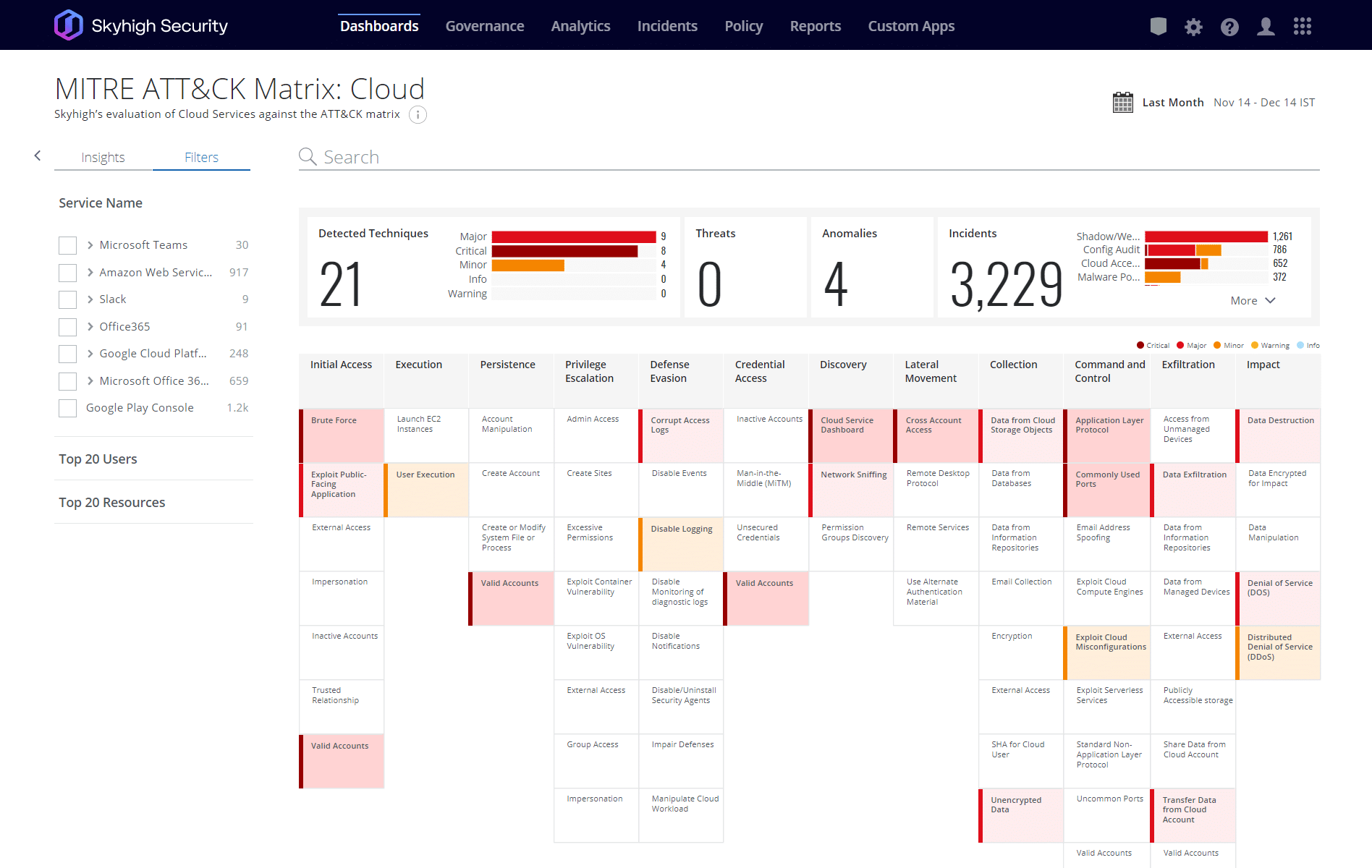

Cloud Access Security Broker Caractéristiques MITRE ATT&CK

Skyhigh CASB inclut MITRE ATT&CK dans le flux de travail pour que les analystes SOC puissent enquêter sur les menaces liées au cloud et que les responsables de la sécurité puissent se défendre avec précision contre les attaques futures.

Découvrez la CASB Résumé de la solution

Ressources