Ressources

BULLETIN D'INFORMATION

Hameçonnage. Vol de données d'identification. Exfiltration. Extorsion. La saga continue.

Les gangs de rançongiciels prospèrent, même contre de grandes entreprises comme Cisco

Par Rodman Ramezanian - Conseiller en sécurité de l'informatique en nuage pour les entreprises

25 août 2022 7 Minute Read

Suite à de nombreuses brèches très médiatisées aux mains de gangs cybercriminels, Cisco ne se réjouit certainement pas de confirmer une brèche dans son réseau d'entreprise lors d'une récente attaque d'extorsion par le groupe de ransomware Yanluowang.

Les rapports de l'industrie confirmant la compromission réussie des informations d'identification d'un employé de Cisco comme élément déclencheur, cette nouvelle nous rappelle une fois de plus à quel point l'abus d'accès à distance peut être destructeur.

Dans ce cas, l'abus initial du VPN de Cisco a été facilité par des identifiants d'entreprise volés à partir du compte Google personnel de l'employé de Cisco.

Une fois authentifiés (grâce à d'autres techniques d'ingénierie sociale et d'hameçonnage vocal), les attaquants ont pu accéder aux réseaux d'entreprise de Cisco, ont inscrit un certain nombre d'appareils à l'authentification multifactorielle et ont finalement exfiltré des données à des fins de rançon et d'extorsion.

Une fois encore, à l'instar des tactiques, techniques et procédures (TTP) utilisées par des groupes similaires tels que Lapsus$ et UNC2447, nous constatons que l'accès à distance authentifié via un VPN est un vecteur de menace essentiel qui facilite le vol de données. Le groupe Yanluowang affirme avoir volé environ 2,8 Go de données.

Comme l'indiquent les équipes de sécurité de Cisco, l'attaquant a ensuite augmenté ses privilèges jusqu'au niveau administrateur, ce qui lui a permis de manœuvrer à l'intérieur du réseau et de se connecter avec succès à plusieurs systèmes. C'est là que réside le risque critique des mouvements latéraux facilités par un accès VPN non restreint.

Pourquoi ces violations se produisent-elles ?

Les effectifs hybrides, dont la frontière entre les applications personnelles et les applications professionnelles est floue, présentent des défis uniques et des risques accrus. Malheureusement, ce n'est pas le genre de risques qui peut être atténué avec quelques produits différents !

Les techniques d'ingénierie sociale et d'hameçonnage employées par les cybercriminels n'ont rien de nouveau. Toutefois, on ne peut ignorer la tendance persistante des employés d'entreprises à se faire duper par des méthodes convaincantes.

Alors que les effectifs hybrides ne cessent de croître, les attaquants cherchent de plus en plus à obtenir des informations d'identification pour l'accès à distance. Pourquoi ? La grande majorité des entreprises n'ont pas encore abandonné leurs technologies VPN traditionnelles qui permettent un accès illimité aux environnements de l'entreprise une fois l'authentification effectuée.

Une fois que ces attaquants ont acquis les outils d'accès à distance et les informations d'identification nécessaires, ils s'efforcent généralement de tromper les victimes en utilisant des tactiques d'ingénierie sociale pour contourner les contrôles d'authentification multifactorielle qui suivent généralement.

Les réseaux privés virtuels (VPN) traditionnels présentent le risque d'une exposition excessive des données, car tout utilisateur distant disposant de clés de connexion valides peut obtenir un accès complet à l'ensemble du réseau interne de l'entreprise et à toutes les ressources qui s'y trouvent.

Tout comme les travailleurs hybrides sont généralement d'accord pour travailler à distance, vous pouvez parier que les acteurs de la menace sont bien conscients de la valeur de l'accès à distance !

Dans le contexte de cet incident impliquant Cisco, il est clair qu'un accès à distance compromis, des mouvements latéraux et une utilisation abusive des privilèges peuvent être préjudiciables, même pour les plus grandes entreprises technologiques.

Que peut-on faire ?

Compte tenu de la compétence avérée des acteurs de la menace à utiliser un large éventail de tactiques pour obtenir un accès initial, la formation des utilisateurs est une exigence vitale pour contrer les techniques de contournement de l'authentification multifactorielle.

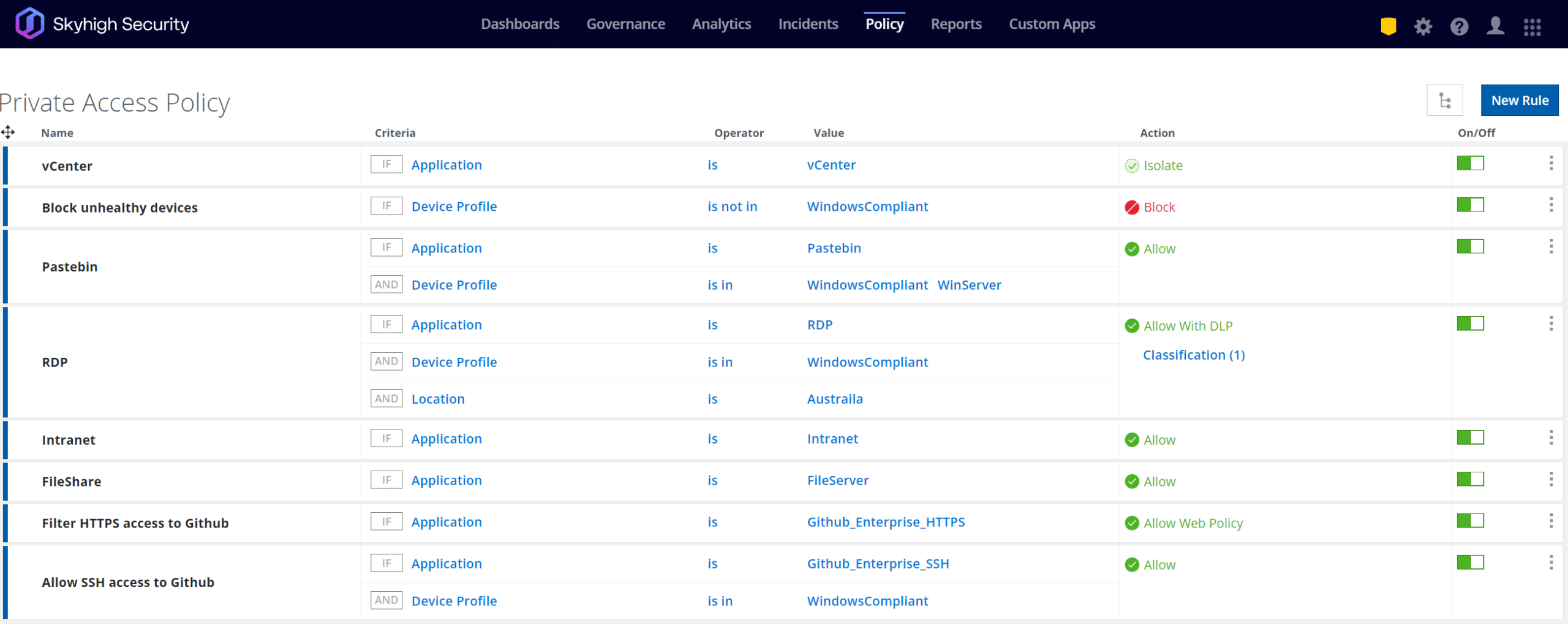

Compte tenu de l'utilisation abusive des privilèges administratifs par l'attaquant, appliquez des contrôles stricts des appareils afin de limiter ou de bloquer l'inscription et l'accès aux applications, réseaux et services de l'entreprise à partir d'appareils non gérés ou inconnus.

La segmentation du réseau est un autre contrôle de sécurité essentiel que les organisations devraient utiliser, car elle offre une protection renforcée pour les actifs de grande valeur et aide à prévenir les mouvements latéraux et les tentatives d'exfiltration de données dans les situations où un adversaire est en mesure d'obtenir un accès initial à l'environnement.

Pour faciliter l'adoption de ces orientations, les organisations devraient éviter d'avoir un seul tuyau d'entrée et de sortie de leur réseau. Dans une architecture de confiance zéro, les réseaux sont plutôt segmentés en fragments plus petits où des charges de travail spécifiques sont contenues. Chaque fragment peut avoir ses propres contrôles d'entrée et de sortie, ses contrôles de posture, ses contrôles d'accès contextuels, ses protections de données, et bien d'autres choses encore, afin de minimiser le "rayon d'action" des accès non autorisés.

Avec une méthodologie de confiance zéro, vous augmentez la difficulté pour les acteurs non autorisés de se propager dans vos réseaux, réduisant ainsi le mouvement latéral des menaces.

Alors que les données continuent d'être disséminées dans nos infrastructures en nuage pour favoriser la productivité, assurez-vous non seulement de mettre en place des contrôles de collaboration tenant compte du contenu entre les applications en nuage, mais aussi de mettre en œuvre des capacités Data Loss Prevention pour éviter de sacrifier la sécurité aux mains d'une simple session VPN compromise.

Utilisez Skyhigh Security?

- Activez la surveillance de l'activité, data loss prevention, et la protection contre les menaces pour GitHub

- Surveillez l'activité des utilisateurs de GitHub dans la page Surveillance de l'activité.

- Bloquer l'accès aux URL sur la base de la réputation et de la catégorisation des domaines

- Gérer et contrôler l'accès aux applications et services privés tels que le protocole de bureau à distance (RDP)

- Mettez en place des contrôles de collaboration tenant compte du contenu pour Box (comme indiqué dans l'incident de Cisco) et de nombreuses autres applications en nuage.

- Analyser les menaces, les anomalies et les comportements suspects liés à l'escalade des privilèges administratifs.

Avec plus de 11 ans d'expérience dans le secteur de la cybersécurité, Rodman Ramezanian est conseiller en sécurité Cloud pour les entreprises, responsable du conseil technique, de l'habilitation, de la conception de solutions et de l'architecture à l'adresse Skyhigh Security. Dans ce rôle, Rodman se concentre principalement sur le gouvernement fédéral australien, la défense et les organisations d'entreprise.

Rodman est spécialisé dans les domaines du renseignement sur les menaces adverses, de la cybercriminalité, de la protection des données et de la sécurité du cloud. Il est un évaluateur du PARI approuvé par l'Australian Signals Directorate (ASD) et détient actuellement les certifications CISSP, CCSP, CISA, CDPSE, Microsoft Azure et MITRE ATT&CK CTI.

En toute sincérité, M. Rodman a une grande passion pour la formulation de sujets complexes en termes simples, afin d'aider le commun des mortels et les nouveaux professionnels de la sécurité à comprendre le quoi, le pourquoi et le comment de la cybersécurité.

Points forts de l'attaque

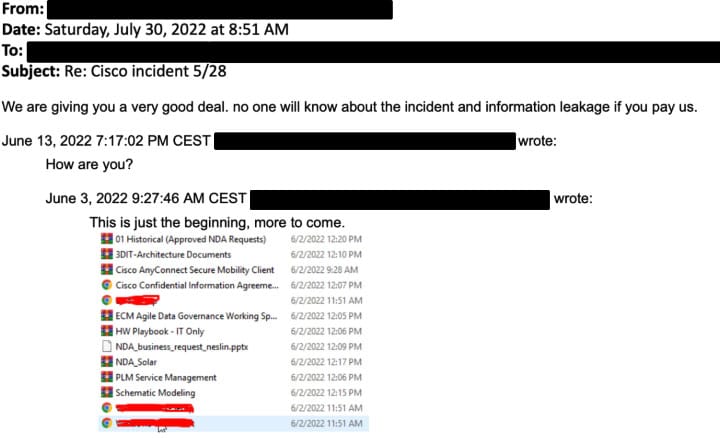

- Le groupe de ransomware Yanluowang a publié une liste de fichiers prétendument exfiltrés, repérés par des chercheurs en sécurité.

- Les attaquants commencent à abuser des fonctions natives "AutoSave" et "Version Control" qui créent des sauvegardes dans le nuage d'anciennes versions de fichiers (destinées à aider les utilisateurs à récupérer d'anciennes copies de fichiers modifiés).

- Les informations d'identification d'un employé de Cisco ont été compromises après qu'un pirate a pris le contrôle d'un compte Google personnel où les informations d'identification sauvegardées dans le navigateur de la victime étaient synchronisées.

- L'attaquant a mené des attaques de phishing vocal sous l'apparence de diverses organisations de confiance, en tentant de convaincre la victime d'accepter les notifications push d'authentification multifactorielle (MFA) lancées par l'attaquant.

- L'acteur de la menace a utilisé une variété de techniques pour escalader l'accès et obtenir un accès persistant au réseau, ainsi que pour supprimer les traces de l'intrusion.

- L'attaquant a laissé tomber une variété d'outils, y compris des outils d'accès à distance comme LogMeIn et TeamViewer, des outils de sécurité offensifs comme Cobalt Strike, PowerSploit, Mimikatz et Impacket, et a ajouté ses propres comptes de porte dérobée et mécanismes de persistance.

- Exfiltration du contenu d'un dossier Box relatif au compte d'un employé compromis et des données d'authentification de l'employé à partir d'Active Directory

- Charges utiles de logiciels malveillants déposées par l'attaquant sur les systèmes compromis, y compris un logiciel de porte dérobée conçu pour communiquer avec un serveur de commande et de contrôle.