Ressources

BULLETIN D'INFORMATION

Les enseignements de Lapsus$ - les adolescents persistants avancés ?

Se protéger contre un gang d'extorsion ayant une liste importante de victimes

Par Rodman Ramezanian - Conseiller en sécurité de l'informatique en nuage pour les entreprises

9 juin 2022 7 Minute Read

Le nouveau nom à la mode dans les attaques de ransomware est Lapsus$. Si vous n'en avez pas encore entendu parler, vous avez probablement entendu parler de certaines des entreprises qu'ils ont attaquées, notamment Nvidia, Samsung, Okta et Microsoft, pour n'en citer que quelques-unes. Pour les non-informés, Lapsus$ est un groupe de pirates informatiques qui se concentre sur le vol de données et l'extorsion. Le groupe cible principalement les entreprises et a accumulé un nombre assez déconcertant de victimes mondiales notables.

Souvent, LAPSUS$ a abusé des faiblesses humaines au sein des entreprises, comme leur service informatique ou leur service clientèle. Dans d'autres cas, ils ont acheté des jetons de connexion déjà piratés sur des places de marché du dark web. En règle générale, certains professionnels de la cybersécurité considèrent qu'il s'agit là de menaces de faible niveau. En réalité, la sophistication n'est pas le seul critère qui rend un pirate plus menaçant ; c'est aussi son audace.

Qu'il s'agisse de tactiques d'ingénierie sociale, d'échange de cartes SIM, d'attaques de phishing astucieuses ou de leurre manifeste d'employés internes, les opérateurs de Lapsus$ capitalisent sur les ressources offertes pour s'introduire dans le réseau de l'entreprise par des moyens populaires tels que le VPN et l'infrastructure de bureau virtuel (VDI).

Cela montre clairement que si des êtres humains travaillent pour vous, vous êtes vulnérable à l'ingénierie sociale. Personne ne doit être considéré comme incorruptible. L'implication immédiate pour les ressources en nuage est que vous devez réduire les autorisations d'accès des personnes au strict minimum dont elles ont réellement besoin pour effectuer leur travail. Étant donné que l'informatique dématérialisée stocke généralement des ressources très sensibles, le fait d'accorder des autorisations excessives à toute personne susceptible d'être victime d'une violation (pratiquement tout le monde !) peut entraîner une exposition injustifiée des joyaux de la couronne de l'organisation.

Comment ces violations se sont-elles produites ?

Utilisant principalement des techniques d'ingénierie sociale et de manipulation à grande échelle, le groupe Lapsus$ a accumulé une liste impressionnante de victimes dans le monde entier. Il est intéressant de noter que les incidents ont une approche commune : ils impliquent tous l'utilisation d'informations d'identification valides, pour finalement abuser des autorisations accordées à cette identité. Ces attaques nous rappellent clairement que l'authentification (qui êtes-vous ?) et l'autorisation (que pouvez-vous faire ?) sont essentielles à la sécurité. Les principes du moindre privilège et de la confiance zéro n'ont jamais été aussi applicables.

Que peut-on faire ?

Malgré tous vos efforts en matière d'authentification et d'autorisation, une brèche peut toujours se produire aux mains d'initiés motivés.

Cela soulève la question suivante : "Comment déterminer si les actions d'une entité autorisée et de confiance sont malveillantes ?" Les ensembles de permissions ont la fâcheuse habitude de s'insinuer et de s'étendre au fil du temps.

Dans le cadre d'une approche Zero Trust Network Access (ZTNA), les organisations sont encouragées à segmenter leurs réseaux, à évaluer la posture des appareils qui les sollicitent et à fournir un accès contextuel aux applications et aux ressources (en utilisant les fonctionnalités DLP et Remote Browser Isolation ).

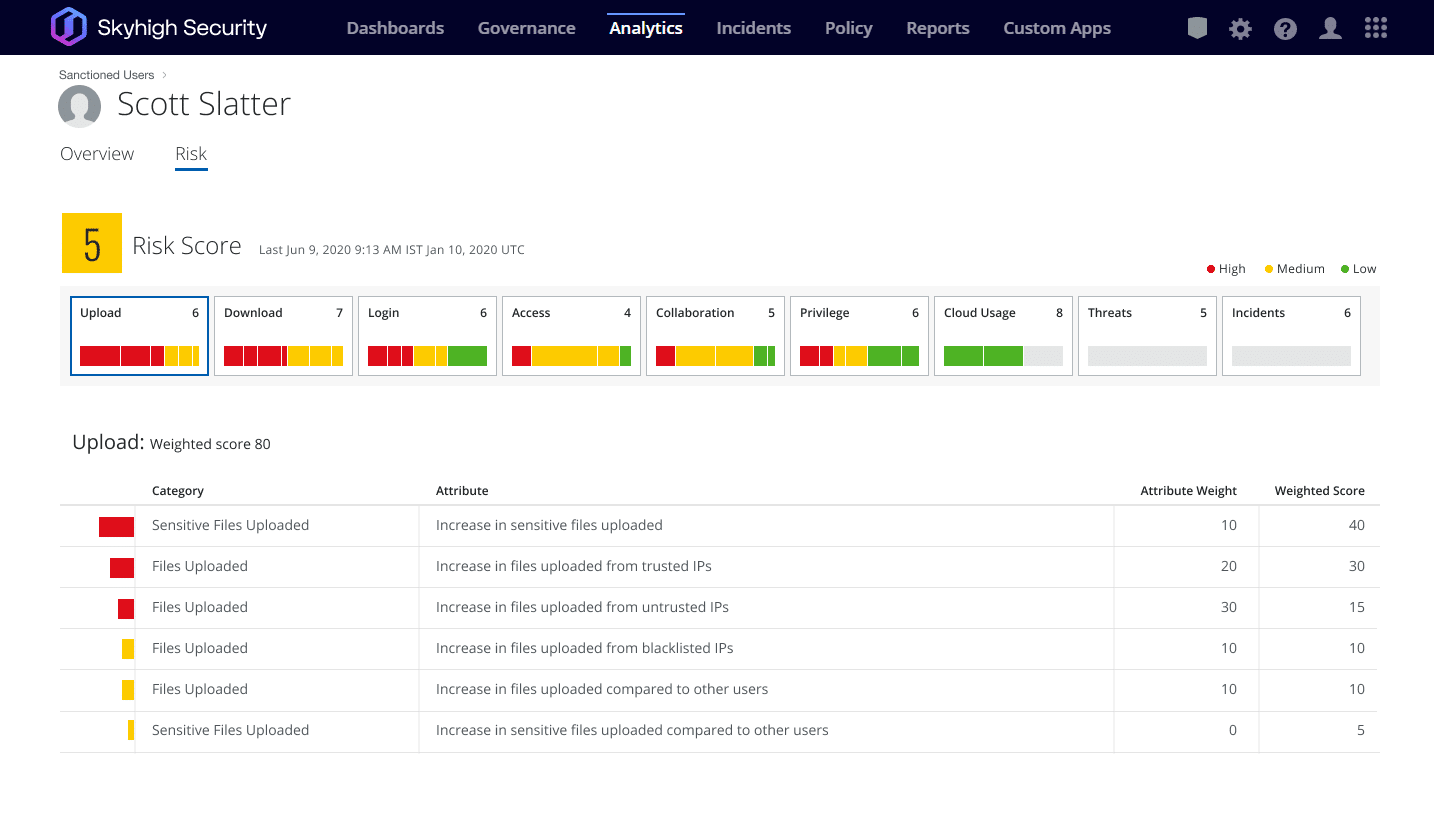

Dans le cas malheureux d'une menace interne, les détections basées sur les anomalies et les capacités d'analyse comportementale peuvent aider à repérer et à atténuer les comportements anormaux et potentiellement dangereux en établissant une base de référence de "l'activité normale" pour ce contexte spécifique, afin de mettre en évidence les anomalies ou les déviations pour qu'une action rapide soit prise.

Mais, bien entendu, la sécurité ne se résume pas à un ensemble de contrôles techniques. Les praticiens de la sécurité doivent examiner les autorisations, les processus et les procédures utilisés par les parties prenantes et les entités de confiance, qu'elles soient internes ou tierces. Les attaques susmentionnées ont incité le monde de la sécurité à tenir compte de ces principes fondamentaux.

Utilisez Skyhigh Security?

- Exploitez les audits de configuration pour découvrir et surveiller les services exposés à un accès illimité

- Évaluer la posture des dispositifs de connexion à l'aide d'une variété d'attributs granulaires

- Segmentez votre infrastructure en contrôlant dynamiquement l'accès aux applications et ressources privées

- Protégez vos applications et ressources privées et vos ressources contre l'exposition à l'internet

- Bloquez les appareils non gérés, appliquez l'authentification multifactorielle et bien d'autres politiques d'accès contextuelles. pour empêcher la réutilisation réussie d'informations d'identification volées pour des applications en nuage.

- Évaluer les activités des utilisateurs au-delà des connexions initiales pour inclure les mouvements des utilisateurs, les comportements, l'accès aux services de l'entreprise, les emplacements et de nombreuses autres anomalies potentielles.

Avec plus de 11 ans d'expérience dans le secteur de la cybersécurité, Rodman Ramezanian est conseiller en sécurité Cloud pour les entreprises, responsable du conseil technique, de l'habilitation, de la conception de solutions et de l'architecture à l'adresse Skyhigh Security. Dans ce rôle, Rodman se concentre principalement sur le gouvernement fédéral australien, la défense et les organisations d'entreprise.

Rodman est spécialisé dans les domaines du renseignement sur les menaces adverses, de la cybercriminalité, de la protection des données et de la sécurité du cloud. Il est un évaluateur du PARI approuvé par l'Australian Signals Directorate (ASD) et détient actuellement les certifications CISSP, CCSP, CISA, CDPSE, Microsoft Azure et MITRE ATT&CK CTI.

En toute sincérité, M. Rodman a une grande passion pour la formulation de sujets complexes en termes simples, afin d'aider le commun des mortels et les nouveaux professionnels de la sécurité à comprendre le quoi, le pourquoi et le comment de la cybersécurité.

Points forts de l'attaque

- Lapsus$ attaque le ministère brésilien de la santé et demande une rançon pour éviter la fuite de 50 To de données.

- Série d'attaques contre l'entreprise de médias portugaise Impresa et l'entreprise de télécommunications latino-américaine Claro.

- Le code source de Vodafone a été volé dans leurs magasins GitHub ; Lapsus$ se réjouit via Telegram.

- Nvidia a été victime d'une brèche et a perdu près d'un To de certificats exclusifs de signature de code et de microprogrammes.

- Le compte d'un ingénieur de support client tiers travaillant pour Okta a été compromis, ce qui a entraîné le vol des données de 366 clients.

- Près de 200 Go de code source et d'algorithmes d'appareils Samsung ont fait l'objet d'une fuite via un fichier torrent partagé sur Telegram.

- Le géant du jeu Ubisoft a été attaqué, ce qui a entraîné des perturbations dans les services.

- Bing, Cortana et d'autres services de Microsoft victimes d'une brèche, avec un code source partiel partagé par Lapsus$ via Telegram.