ทรัพยากร

บิ๊กเนมอีกคนตกเป็นเหยื่อของการกรรโชกโดยใช้ข้อมูลประจําตัวที่ถูกขโมย

โดย Rodman Ramezanian - Global Cloud Threat Lead, Skyhigh Security

วันที่ 15 สิงหาคม 2565 3 อ่านนาที

— ข้อมูลประจําตัวของพนักงาน Cisco ที่ถูกขโมยและการเข้าถึง VPN เน้นย้ําถึงความเสี่ยงของการใช้การรับรองความถูกต้องในทางที่ผิด

ร้อนแรงจากการละเมิดที่มีชื่อเสียงจํานวนมากด้วยน้ํามือของแก๊งอาชญากรรมไซเบอร์ Cisco ไม่ต้องสงสัยเลยว่าไม่มีความสุขในการยืนยันการละเมิดเครือข่ายองค์กรในการโจมตีกรรโชกล่าสุดจากกลุ่มแรนซัมแวร์ Yanluowang

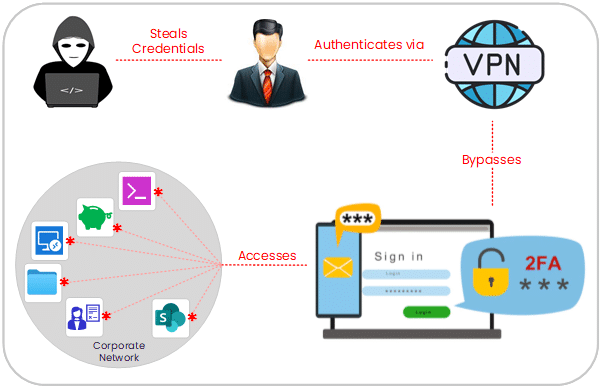

การใช้ข้อมูลประจําตัวขององค์กรที่ถูกขโมยจากบัญชี Google ส่วนบุคคลของพนักงาน Cisco วิศวกรรมสังคมฟิชชิงเสียงการเคลื่อนไหวด้านข้างและกลยุทธ์อื่น ๆ ผู้คุกคามสามารถเข้าถึงระบบและทรัพยากรของ Cisco ขององค์กรได้สําเร็จ

ตามที่ระบุไว้โดยทีมรักษาความปลอดภัยของ Cisco เองการยกระดับสิทธิ์ของผู้โจมตีไปยังระดับผู้ดูแลระบบทําให้พวกเขาสามารถควบคุมภายในเครือข่ายและเข้าสู่ระบบหลายระบบได้สําเร็จ เมื่อเข้ามาแล้ว กลุ่ม Yanluowang อ้างว่าได้ช่วยเหลือตัวเองประมาณ ข้อมูลองค์กรของ Cisco มูลค่า 2.8GB

ในที่นี้คือความเสี่ยงที่สําคัญของการเคลื่อนไหวด้านข้างที่อํานวยความสะดวกโดยการเข้าถึง VPN ที่ไม่มีข้อจํากัด ผู้โจมตีเน้นย้ําถึงจุดอ่อนพื้นฐานอีกประการหนึ่งในวิธี VPN แบบดั้งเดิม "ปราสาทและคูเมือง" ของการเข้าถึงระยะไกล

ลองนึกภาพเครือข่ายขององค์กรเป็นปราสาทและปริมณฑลเครือข่ายเป็นคูน้ํา เมื่อสะพานชักถูกลดระดับลงและมีคนข้ามสะพาน ก็จะมีบังเหียนอิสระภายในบริเวณปราสาท ในทํานองเดียวกันหากผู้โจมตีสามารถเข้าถึงเครือข่ายนั่นคือหากพวกเขาข้าม "คูน้ํา" พวกเขายังสามารถเข้าถึงข้อมูลและระบบใด ๆ ภายใน

ดังที่เห็นได้ชัดในการโจมตีนี้ผู้โจมตีสามารถละเมิดเครือข่ายได้โดยการขโมยข้อมูลประจําตัวของผู้ใช้ใช้ประโยชน์จากนายหน้าการเข้าถึงที่รู้จักใช้ชุดเครื่องมือยกระดับสิทธิ์หรือทําการโจมตีทางวิศวกรรมสังคมรวมถึงวิธีการอื่น ๆ การป้องกันปริมณฑลแบบดั้งเดิมเช่นไฟร์วอลล์และผลิตภัณฑ์อื่น ๆ อาจขัดขวางการโจมตีเหล่านี้บางส่วน แต่ถ้าผ่านได้ค่าใช้จ่ายจะสูงอย่างไม่ต้องสงสัย

น่าเสียดายที่พนักงานแบบไฮบริดทําให้เส้นแบ่งระหว่างแอประบบคลาวด์ส่วนบุคคลและแอปธุรกิจไม่ชัดเจน องค์กรต่างๆ แม้แต่องค์กรขนาดใหญ่อย่าง Cisco ก็ต้องเผชิญกับความท้าทายที่ไม่เหมือนใครและความเสี่ยงที่เพิ่มขึ้นเกี่ยวกับการเข้าถึงระยะไกลและความผันผวนที่อาจนําไปสู่การใช้งานในทางที่ผิด ตามเนื้อผ้า พนักงานไฮบริดทั่วไปของคุณจะรับรองอย่างยิ่งว่าการเข้าถึงระยะไกล VPN ของพวกเขามีความสําคัญเพียงใด แต่คุณยังสามารถเดิมพันได้ว่าผู้คุกคามตระหนักดีว่าการเข้าถึงระยะไกลมีค่าเพียงใดดังที่แสดงให้เห็นในการละเมิดโครงสร้างพื้นฐานของ Cisco

สถาปัตยกรรม Zero Trust ใช้วิธีการที่ปลอดภัยสําหรับวิธีการและเวลาที่ผู้ใช้ได้รับอนุญาตให้เข้าถึงระบบและข้อมูล ซึ่งแตกต่างจากโมเดล "ปราสาทและคูเมือง" การรักษาความปลอดภัยแบบ zero trust ถือว่ามีความเสี่ยงด้านความปลอดภัยอยู่แล้วทั้งในและนอกเครือข่าย ด้วยเหตุนี้ ไม่มีสิ่งใดภายในเครือข่ายที่ได้รับความไว้วางใจโดยปริยายโดยค่าเริ่มต้น — ดังนั้นป้ายกํากับของ "Zero Trust"

Zero Trust ต้องการการประเมินและการตรวจสอบที่เข้มงวดสําหรับผู้ใช้และอุปกรณ์ทุกเครื่องบนเครือข่ายก่อนที่จะอนุญาตให้เข้าถึงข้อมูลและแอปพลิเคชัน ถึงอย่างนั้นก็ช่วยให้ผู้ดูแลระบบสามารถควบคุมสิ่งที่มีอยู่เข้าถึงได้และวิธีที่ผู้ใช้สามารถโต้ตอบกับทรัพยากรได้อย่างมีประสิทธิภาพ

ดังที่เห็นในการโจมตี Cisco เมื่อผู้โจมตีใช้การเคลื่อนไหวด้านข้างอย่างมีประสิทธิภาพอาจเป็นเรื่องยากมากสําหรับทีมรักษาความปลอดภัยที่จะตรวจจับ ด้วยเหตุผลที่แน่นอนนี้การแบ่งส่วนเครือข่ายจึงเป็นกระบวนการรักษาความปลอดภัยที่จําเป็นที่องค์กรควรนําไปใช้

อย่างไรก็ตาม ความคล่องตัวได้แนะนําการเปลี่ยนแปลงที่ไม่ได้ตั้งใจบางอย่างให้กับ InfoSec และเพื่อปรับขนาด การรักษาความปลอดภัยบนคลาวด์ไม่สามารถเป็นความรับผิดชอบของทีมใดทีมหนึ่งแต่เพียงผู้เดียว แต่การรักษาความปลอดภัยบนคลาวด์จะต้องฝังอยู่ในกระบวนการและขึ้นอยู่กับการทํางานร่วมกันระหว่างการพัฒนาสถาปนิกและการดําเนินงาน ขณะนี้ทีมเหล่านี้มีบทบาทสําคัญมากขึ้นในการรักษาความปลอดภัยบนคลาวด์ และในหลายกรณีเป็นทีมเดียวที่สามารถใช้การเปลี่ยนแปลงเพื่อเพิ่มความปลอดภัยได้ ตอนนี้ InfoSec ทําหน้าที่เป็นเชอร์ปาแทนผู้รักษาประตูเพื่อให้แน่ใจว่าทุกทีมกําลังเดินไปสู่จังหวะเดียวกันและปลอดภัย

การใช้วิธีการแบบ Zero Trust ทีมรักษาความปลอดภัยสามารถล้อมรั้วแอปพลิเคชันและทรัพยากรของตนได้เป็นหลักช่วยให้พวกเขาสร้างขอบเขตขนาดเล็กได้อย่างรวดเร็วและมีประสิทธิภาพรอบ ๆ สินทรัพย์ที่สําคัญ

บริการรักษาความปลอดภัยบนคลาวด์ของเราสร้างขึ้นโดยเฉพาะสําหรับลูกค้าที่ย้ายและพัฒนาแอปพลิเคชันในระบบคลาวด์ เราเรียกมันว่า Skyhigh Cloud-Native Application Protection Platform - หรือเพียงแค่ Skyhigh CNAPP เพราะทุกบริการสมควรได้รับตัวย่อ

เนื่องจากข้อมูลยังคงกระจายไปทั่วโครงสร้างพื้นฐานระบบคลาวด์ของเราเพื่อให้เกิดประสิทธิภาพการทํางานองค์กรต้องตรวจสอบให้แน่ใจว่าพวกเขาไม่เพียง แต่เปิดใช้งานการควบคุมการทํางานร่วมกันที่ตระหนักถึงเนื้อหาระหว่างแอประบบคลาวด์เท่านั้นเมฆ Data Loss Preventionความสามารถในการหลีกเลี่ยงการเสียสละความปลอดภัยในมือของเซสชัน VPN ที่เรียบง่ายและถูกบุกรุก

ความเศร้าอย่างหลีกเลี่ยงไม่ได้ของการโจมตีประเภทนี้บาดใจ มนุษย์เรายังคงเป็นจุดอ่อนที่สุดในการโจมตีที่ผู้คุกคามใช้กลยุทธ์วิศวกรรมสังคมและการหลอกลวงเจ้าเล่ห์

อย่างไรก็ตามในฐานะผู้พิทักษ์เครือข่ายไอทีและทรัพยากรของเรายังมีอีกมากที่สามารถทําได้ผ่านการพิจารณาและการนําหลักการรักษาความปลอดภัยที่ทันสมัยมาใช้

อ่าน Skyhigh Security ข่าวกรองย่อย,

ฟิชชิ่ง การโจรกรรมข้อมูลประจําตัว การลักลอบ การบีบบังคับ เทพนิยายยังคงดําเนินต่อไป

ดูทั้งหมด Skyhigh Security ซีรีส์ Intelligence Digest ที่นี่

กลับไปที่บล็อกเนื้อหาที่เกี่ยวข้อง

บล็อกที่กำลังได้รับความนิยม

คุณลักษณะของ LLM ที่ CISO ทุกคนควรติดตามในปัจจุบัน

สารัง วารุดการ์ 18 กุมภาพันธ์ 2569

จากข้อกำหนดของ DPDPA สู่การมองเห็นข้อมูล: ความจำเป็นของ DSPM

นิฮาริกา เรย์ และซารัง วารัดการ์ วันที่ 12 กุมภาพันธ์ พ.ศ. 2569

Skyhigh Security ไตรมาสที่ 4 ปี 2025: ควบคุมได้ดียิ่งขึ้น มองเห็นภาพรวมได้ชัดเจนขึ้น และดำเนินการได้รวดเร็วขึ้นในด้านข้อมูล เว็บ และคลาวด์

ไทอากา วาสุเดวัน 21 มกราคม 2569

ความเสี่ยงที่ซ่อนอยู่ของ GenAI ที่อาจทำให้บริษัทของคุณสูญเสียเงินหลายล้าน (และวิธีแก้ไขในวันนี้)

เจสซี กรินเดแลนด์ 18 ธันวาคม 2025

Skyhigh Security การคาดการณ์: ปี 2026 คือปีที่ AI จะบังคับให้เกิดพิมพ์เขียวใหม่สำหรับความปลอดภัยขององค์กร

ไทอากา วาสุเดวัน วันที่ 12 ธันวาคม พ.ศ. 2568