ทรัพยากร

ข่าวกรองย่อย

ฟิชชิ่ง การโจรกรรมข้อมูลประจําตัว การลักลอบ การบีบบังคับ เทพนิยายยังคงดําเนินต่อไป

แก๊งแรนซัมแวร์เติบโตแม้กระทั่งกับบริษัทใหญ่อย่างซิสโก้

โดย Rodman Ramezanian - Enterprise Cloud Security Advisor

25 สิงหาคม 2565 อ่าน 7 นาที

ร้อนแรงจาก การละเมิดที่มีชื่อเสียง จํานวนมากด้วยน้ํามือของแก๊งอาชญากรรมไซเบอร์ Cisco ไม่ต้องสงสัยเลยว่าไม่มีความสุขในการยืนยันการละเมิดเครือข่ายองค์กรในการโจมตีกรรโชกล่าสุดจากกลุ่มแรนซัมแวร์ Yanluowang

ด้วยรายงานอุตสาหกรรมที่ยืนยันการประนีประนอมข้อมูลประจําตัวของพนักงาน Cisco ที่ประสบความสําเร็จในฐานะตัวกระตุ้นข่าวนี้จึงเป็นอีกหนึ่งเครื่องเตือนใจอย่างชัดเจนว่าการละเมิดการเข้าถึงระยะไกลสามารถทําลายล้างได้อย่างไร

ในกรณีนี้ การละเมิด Cisco VPN ครั้งแรกได้รับความช่วยเหลือจากข้อมูลประจําตัวของบริษัทที่ถูกขโมยจากภายในบัญชี Google ส่วนบุคคลของพนักงาน Cisco

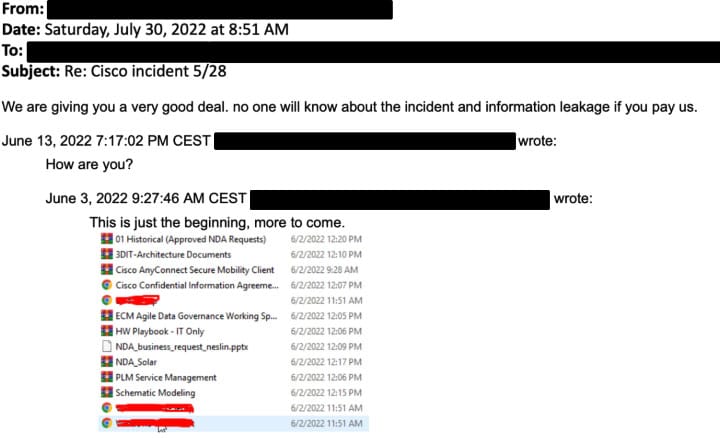

เมื่อได้รับการรับรองความถูกต้อง (ด้วยวิศวกรรมสังคมเพิ่มเติมและเทคนิคฟิชชิ่งด้วยเสียง) ผู้โจมตีสามารถเข้าถึงเครือข่ายองค์กรของ Cisco ลงทะเบียนอุปกรณ์จํานวนหนึ่งสําหรับการตรวจสอบสิทธิ์แบบหลายปัจจัย และในที่สุดก็กรองข้อมูลเพื่อวัตถุประสงค์ในการเรียกค่าไถ่และการกรรโชก

อีกครั้ง เช่นเดียวกับ Tactics, Techniques, and Procedures (TTP) ที่ใช้โดยกลุ่มที่คล้ายกันเช่น Lapsus$ และ UNC2447 เราเห็นว่าการเข้าถึงระยะไกลที่ผ่านการรับรองความถูกต้องผ่าน VPN เป็นเวกเตอร์ภัยคุกคามที่สําคัญที่ช่วยขโมยข้อมูล กลุ่ม Yanluowang อ้างว่าขโมยข้อมูลประมาณ 2.8GB

ตามที่ระบุไว้โดยทีมรักษาความปลอดภัยของ Cisco ผู้โจมตีได้ยกระดับสิทธิ์เป็นระดับผู้ดูแลระบบทําให้สามารถหลบหลีกภายในเครือข่ายและเข้าสู่ระบบหลายระบบได้สําเร็จ ในที่นี้คือความเสี่ยงที่สําคัญของการเคลื่อนไหวด้านข้างที่อํานวยความสะดวกโดยการเข้าถึง VPN ที่ไม่มีข้อจํากัด

เหตุใดการละเมิดเหล่านี้จึงเกิดขึ้น

พนักงานแบบไฮบริด เส้นแบ่งระหว่างแอประบบคลาวด์ส่วนบุคคลและแอปธุรกิจไม่ชัดเจนทําให้เกิดความท้าทายที่ไม่เหมือนใครและความเสี่ยงที่เพิ่มขึ้น น่าเสียดายที่สิ่งเหล่านี้ไม่ใช่ความเสี่ยงประเภทหนึ่งที่สามารถบรรเทาได้ด้วยผลิตภัณฑ์จุดที่แตกต่างกันสองสามอย่างเช่นกัน!

วิศวกรรมสังคมและเทคนิคฟิชชิ่งที่ใช้โดยอาชญากรไซเบอร์ไม่ใช่เรื่องใหม่ อย่างไรก็ตามแนวโน้มอย่างต่อเนื่องของพนักงานองค์กรที่ถูกหลอกโดยแผนการที่น่าเชื่อถือไม่สามารถลดราคาได้

ในขณะที่พนักงานแบบไฮบริดเติบโตขึ้นเรื่อยๆ ผู้โจมตีจึงตั้งเป้าที่จะรับข้อมูลรับรองการเข้าถึงระยะไกลมากขึ้น ทําไม องค์กรส่วนใหญ่ยังไม่ได้ละทิ้งเทคโนโลยี VPN แบบดั้งเดิมที่ให้สิทธิ์การเข้าถึงสภาพแวดล้อมขององค์กรโดยไม่ถูกผูกมัดเมื่อตรวจสอบสิทธิ์แล้ว

เมื่อผู้โจมตีเหล่านี้ได้รับเครื่องมือและข้อมูลรับรองการเข้าถึงระยะไกลที่จําเป็นโดยทั่วไปแล้วพวกเขาจะหันเหความพยายามไปสู่การหลอกลวงเหยื่อโดยใช้กลยุทธ์วิศวกรรมสังคมเพื่อหลีกเลี่ยงการตรวจสอบสิทธิ์แบบหลายปัจจัยที่มักจะตามมา

เครือข่ายส่วนตัวเสมือนแบบดั้งเดิม (VPN) แนะนําความเสี่ยงของการเปิดเผยข้อมูลมากเกินไป เนื่องจากผู้ใช้ระยะไกลที่มีรหัสเข้าสู่ระบบที่ถูกต้องสามารถเข้าถึงเครือข่ายภายในองค์กรทั้งหมดและทรัพยากรทั้งหมดภายในได้อย่างสมบูรณ์

เช่นเดียวกับที่พนักงานแบบไฮบริดมักจะเห็นด้วยเมื่อทํางานจากระยะไกลคุณสามารถเดิมพันได้ว่าผู้คุกคามตระหนักดีว่าการเข้าถึงระยะไกลมีค่าเพียงใด!

ในบริบทของเหตุการณ์นี้ที่เกี่ยวข้องกับ Cisco เป็นที่ชัดเจนว่าการเข้าถึงระยะไกลที่ถูกบุกรุกการเคลื่อนไหวด้านข้างและการใช้สิทธิ์ในทางที่ผิดเป็นอันตรายต่อ บริษัท เทคโนโลยีที่ใหญ่ที่สุดได้อย่างไร

สิ่งที่สามารถทําได้?

ด้วยความสามารถที่พิสูจน์แล้วของผู้คุกคามในการใช้กลยุทธ์ที่หลากหลายเพื่อเข้าถึงครั้งแรกการศึกษาผู้ใช้จึงเป็นข้อกําหนดที่สําคัญสําหรับการตอบโต้เทคนิคบายพาสการตรวจสอบสิทธิ์แบบหลายปัจจัย

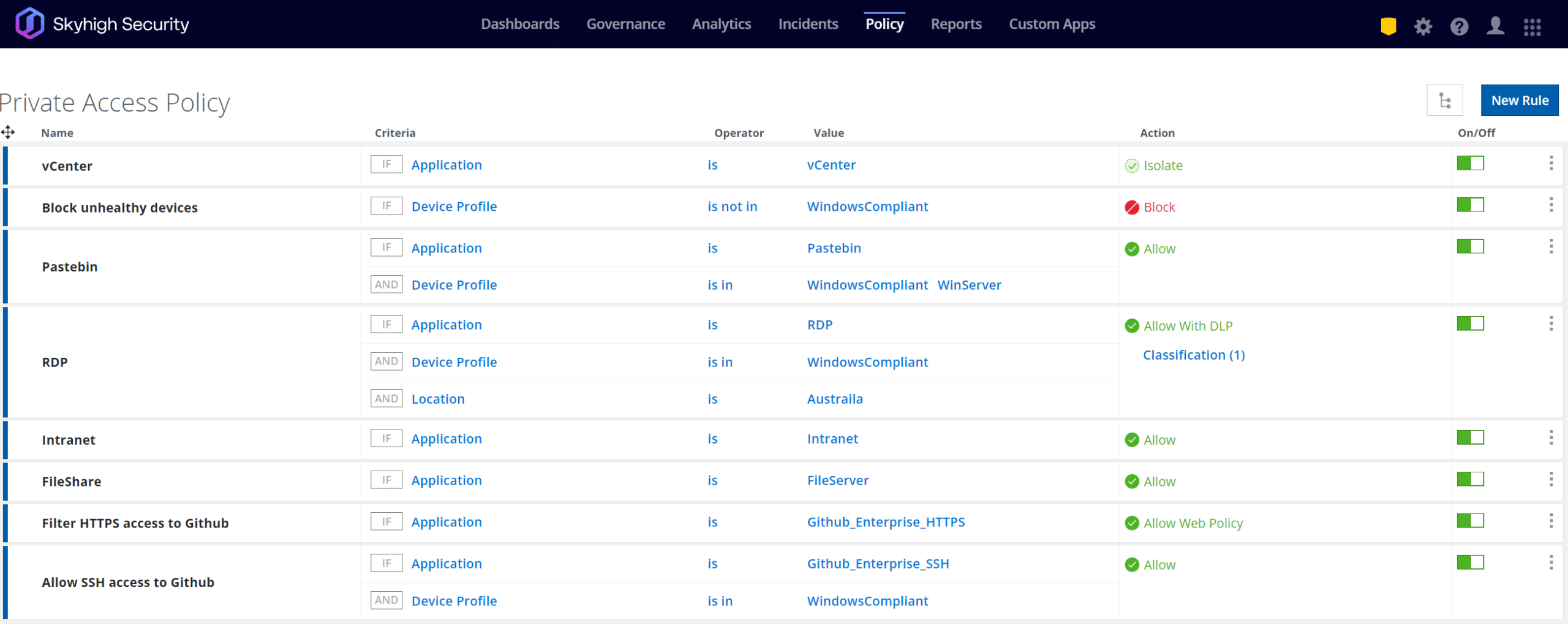

เมื่อพิจารณาถึงการใช้สิทธิ์ระดับผู้ดูแลระบบในทางที่ผิดของผู้โจมตี ให้ใช้การตรวจสอบอุปกรณ์ที่เข้มงวดโดยบังคับใช้การควบคุมที่เข้มงวดยิ่งขึ้นเพื่อจํากัดหรือบล็อกการลงทะเบียนและการเข้าถึงจากอุปกรณ์ที่ไม่มีการจัดการหรือไม่รู้จักไปยังแอป เครือข่าย และบริการขององค์กร

การแบ่งส่วนเครือข่ายเป็นอีกหนึ่งการควบคุมความปลอดภัยที่จําเป็นที่องค์กรควรใช้ เนื่องจากให้การป้องกันที่เพิ่มขึ้นสําหรับสินทรัพย์ที่มีมูลค่าสูง และช่วยป้องกันการเคลื่อนไหวด้านข้างและการพยายามขโมยข้อมูลในสถานการณ์ที่ฝ่ายตรงข้ามสามารถเข้าถึงสภาพแวดล้อมเบื้องต้นได้

เพื่อช่วยในการนําคําแนะนํานี้ไปใช้องค์กรควรหลีกเลี่ยงการมีท่อเดียวเข้าและออกจากเครือข่ายของตน ใน สถาปัตยกรรม Zero Trust เครือข่ายจะถูกแบ่งออกเป็นส่วนย่อยๆ ที่มีปริมาณงานเฉพาะแทน แต่ละส่วนสามารถมีการควบคุมการเข้าและออกของตัวเองการตรวจสอบท่าทางการควบคุมการเข้าถึงตามบริบทการปกป้องข้อมูลและอื่น ๆ อีกมากมายเพื่อลด "รัศมีการระเบิด" ของการเข้าถึงโดยไม่ได้รับอนุญาต

ด้วยวิธีการ Zero Trust คุณจะเพิ่มความยากสําหรับผู้กระทําที่ไม่ได้รับอนุญาตในการเผยแพร่ทั่วทั้งเครือข่ายของคุณซึ่งจะช่วยลดการเคลื่อนไหวด้านข้างของภัยคุกคาม

เนื่องจากข้อมูลยังคงกระจายไปทั่วโครงสร้างพื้นฐานระบบคลาวด์ของเราเพื่อให้เกิดประสิทธิภาพการทํางาน คุณจึงไม่เพียงแต่เปิดใช้งานการควบคุมการทํางานร่วมกันแบบรับรู้เนื้อหาระหว่างแอประบบคลาวด์ แต่ยังใช้ระบบคลาวด์ด้วย Data Loss Prevention ความสามารถในการหลีกเลี่ยงการเสียสละความปลอดภัยในมือของเซสชัน VPN ที่เรียบง่ายและถูกบุกรุก

ใช้ Skyhigh Security?

- เปิดใช้งานการตรวจสอบกิจกรรม data loss preventionและการป้องกันภัยคุกคามสําหรับ GitHub

- ตรวจสอบกิจกรรมของผู้ใช้ GitHub ในหน้าการตรวจสอบกิจกรรม

- บล็อกการเข้าถึง URL ตามชื่อเสียงและการจัดหมวดหมู่โดเมน

- จัดการและควบคุมการเข้าถึงแอปพลิเคชันและบริการส่วนตัว เช่น Remote Desktop Protocol (RDP)

- ใช้การควบคุมการทํางานร่วมกันแบบทราบเนื้อหา สําหรับ Box (ตามที่รายงานในเหตุการณ์ของ Cisco) และแอประบบคลาวด์อื่นๆ อีกมากมาย

- วิเคราะห์ภัยคุกคาม ความผิดปกติ และพฤติกรรมที่น่าสงสัย ที่เกี่ยวข้องกับการยกระดับสิทธิ์ผู้ดูแลระบบ

ด้วยประสบการณ์ในอุตสาหกรรมความปลอดภัยทางไซเบอร์ที่ยาวนานกว่า 11 ปี Rodman Ramezanian เป็นที่ปรึกษาด้านความปลอดภัยบนคลาวด์ระดับองค์กร ซึ่งรับผิดชอบด้านการให้คําปรึกษาด้านเทคนิค Skyhigh Security. ในบทบาทนี้ Rodman มุ่งเน้นไปที่รัฐบาลกลางออสเตรเลียกลาโหมและองค์กรองค์กรเป็นหลัก

Rodman เชี่ยวชาญในด้าน Adversarial Threat Intelligence, Cyber Crime, Data Protection และ Cloud Security เขาเป็นผู้ประเมิน IRAP ที่ได้รับการรับรองจาก Australian Signals Directorate (ASD) ซึ่งปัจจุบันถือใบรับรอง CISSP, CCSP, CISA, CDPSE, Microsoft Azure และ MITRE ATT&CK CTI

ตรงไปตรงมา Rodman มีความหลงใหลอย่างแรงกล้าในการอธิบายเรื่องที่ซับซ้อนในแง่ง่ายๆ ช่วยให้คนทั่วไปและผู้เชี่ยวชาญด้านความปลอดภัยรายใหม่เข้าใจว่าอะไร ทําไม และอย่างไรของการรักษาความปลอดภัยทางไซเบอร์

ไฮไลท์การโจมตี

- กลุ่มแรนซัมแวร์ Yanluowang เผยแพร่รายการไฟล์ที่ถูกขโมยไปตามที่นักวิจัยด้านความปลอดภัยพบ

- ผู้โจมตีเริ่มใช้คุณลักษณะ "บันทึกอัตโนมัติ" และ "การควบคุมเวอร์ชัน" ดั้งเดิมในทางที่ผิด ซึ่งสร้างการสํารองข้อมูลบนคลาวด์ของไฟล์เวอร์ชันเก่า (มีวัตถุประสงค์เพื่อช่วยให้ผู้ใช้กู้คืนสําเนาเก่าของไฟล์ที่แก้ไขแล้ว)

- ข้อมูลประจําตัวของพนักงาน Cisco ถูกบุกรุกหลังจากผู้โจมตีเข้าควบคุมบัญชี Google ส่วนบุคคลที่มีการซิงโครไนซ์ข้อมูลประจําตัวที่บันทึกไว้ในเบราว์เซอร์ของเหยื่อ

- ผู้โจมตีทําการโจมตีแบบฟิชชิ่งด้วยเสียงภายใต้หน้ากากขององค์กรที่เชื่อถือได้หลายแห่งโดยพยายามโน้มน้าวให้เหยื่อยอมรับการแจ้งเตือนแบบพุชการตรวจสอบสิทธิ์แบบหลายปัจจัย (MFA) ที่เริ่มต้นโดยผู้โจมตี

- ผู้คุกคามใช้เทคนิคที่หลากหลายเพื่อยกระดับการเข้าถึงและเข้าถึงเครือข่ายอย่างต่อเนื่อง ตลอดจนลบร่องรอยของการบุกรุก

- ผู้โจมตีทิ้งเครื่องมือต่างๆ รวมถึงเครื่องมือการเข้าถึงระยะไกล เช่น LogMeIn และ TeamViewer เครื่องมือรักษาความปลอดภัยที่น่ารังเกียจ เช่น Cobalt Strike, PowerSploit, Mimikatz และ Impacket และเพิ่มบัญชีลับๆ และกลไกการคงอยู่ของตนเอง

- เนื้อหาที่ถูกกรองของโฟลเดอร์ Box ที่เกี่ยวข้องกับบัญชีของพนักงานที่ถูกบุกรุกและข้อมูลการรับรองความถูกต้องของพนักงานจาก Active Directory

- เพย์โหลดมัลแวร์ที่ผู้โจมตีทิ้งลงในระบบที่ถูกบุกรุก รวมถึงซอฟต์แวร์แบ็คดอร์ที่ออกแบบมาเพื่อสื่อสารกับเซิร์ฟเวอร์คําสั่งและควบคุม