ทรัพยากร

ข่าวกรองย่อย

การเรียนรู้จาก Lapsus$ — วัยรุ่นขั้นสูงที่ยืนหยัด?

ป้องกันแก๊งกรรโชกทรัพย์ที่มีรายชื่อเหยื่อจํานวนมาก

โดย Rodman Ramezanian - Enterprise Cloud Security Advisor

9 มิถุนายน 2565 อ่าน 7 นาที

ชื่อใหม่สุดฮอตในการโจมตีแรนซัมแวร์คือ Lapsus$ หากคุณไม่เคยได้ยินเกี่ยวกับพวกเขามาก่อนคุณอาจเคยได้ยินเกี่ยวกับ บริษัท บางแห่งที่พวกเขาโจมตีรวมถึง Nvidia, Samsung, Okta และ Microsoft - เพียงเพื่อชื่อไม่กี่ สําหรับผู้ที่ไม่ทราบข้อมูล Lapsus$ เป็นกลุ่มแฮ็คที่เน้นการขโมยข้อมูลและการกรรโชก กลุ่มนี้มุ่งเป้าไปที่บริษัทเป็นหลัก และมีผู้เสียชีวิตทั่วโลกที่น่าอึดอัดใจมากมาย

บ่อยครั้งที่ LAPSUS$ ใช้จุดอ่อนของมนุษย์ภายในบริษัทในทางที่ผิด เช่น ไอทีหรือการสนับสนุนลูกค้า ในกรณีอื่นๆ พวกเขาซื้อโทเค็นการเข้าสู่ระบบที่ถูกแฮ็กแล้วจากตลาดเว็บมืด โดยปกติแล้ว ผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์บางคนอาจมองว่าสิ่งเหล่านี้เป็นภัยคุกคามระดับต่ํา ความจริงก็คือความซับซ้อนไม่ใช่ตัวชี้วัดเดียวที่ทําให้แฮ็กเกอร์น่ากลัวยิ่งขึ้น นอกจากนี้ยังเป็นความกล้าของพวกเขา

ตั้งแต่การใช้กลยุทธ์วิศวกรรมสังคมและการสลับซิมการ์ดไปจนถึงการโจมตีแบบฟิชชิ่งเจ้าเล่ห์และการล่อลวงพนักงานภายในอย่างเปิดเผยผู้ให้บริการ Lapsus$ ใช้ประโยชน์จากทรัพยากรที่นําเสนอเพื่อตั้งหลักในเครือข่ายขององค์กรผ่านวิธีการยอดนิยมของ VPN และ Virtual Desktop Infrastructure (VDI)

สิ่งนี้เน้นย้ําอย่างชัดเจนถึงความจริงที่ว่าหากมนุษย์ทํางานให้คุณ คุณก็มีความเสี่ยงต่อวิศวกรรมสังคม ไม่ควรมีใครได้รับการปฏิบัติเหมือนไม่เสื่อมเสีย ความหมายในทันทีสําหรับทรัพยากรระบบคลาวด์คือคุณควรลดสิทธิ์การเข้าถึงที่ผู้คนมีให้น้อยที่สุดที่พวกเขาต้องการเพื่อทํางานของพวกเขา เนื่องจากระบบคลาวด์มักจะจัดเก็บทรัพยากรที่ละเอียดอ่อนมากการให้ทุกคนที่อาจถูกละเมิด (แทบทุกคน!) ด้วยการอนุญาตที่มากเกินไปอาจทําให้เกิดการเปิดเผยมงกุฎเพชรขององค์กรโดยไม่สมควร

การละเมิดเหล่านี้เกิดขึ้นได้อย่างไร?

ส่วนใหญ่ใช้วิศวกรรมสังคมขนาดใหญ่และเทคนิคการจัดการกลุ่ม Lapsus$ ได้รวบรวมรายชื่อเหยื่อที่น่าประทับใจทั่วโลก ที่น่าสนใจคือเหตุการณ์ดังกล่าวมีแนวทางร่วมกัน พวกเขาทั้งหมดเกี่ยวข้องกับการใช้ข้อมูลประจําตัวที่ถูกต้องในที่สุดก็ใช้สิทธิ์ใด ๆ ที่ได้รับให้กับข้อมูลประจําตัวนั้นในทางที่ผิด การโจมตีเหล่านี้เป็นเครื่องเตือนใจที่ชัดเจนว่าการรับรองความถูกต้อง (คุณเป็นใคร?) และการอนุญาต (คุณทําอะไรได้บ้าง?) หลักการของสิทธิพิเศษน้อยที่สุดและความไว้วางใจเป็นศูนย์ไม่เคยใช้ได้มากกว่านี้มาก่อน

สิ่งที่สามารถทําได้?

แม้ว่าคุณจะพยายามอย่างเต็มที่ในการตรวจสอบสิทธิ์และการอนุญาต แต่การละเมิดยังคงสามารถเกิดขึ้นได้จากมือของคนวงในที่มีแรงจูงใจ

ทําให้เกิดคําถามว่า "คุณจะทราบได้อย่างไรว่าการกระทําของนิติบุคคลที่เชื่อถือได้และได้รับอนุญาตเป็นอันตรายหรือไม่" ชุดสิทธิ์มีนิสัยที่น่ารังเกียจในการคืบคลานและเติบโตเมื่อเวลาผ่านไป

เป็นส่วนหนึ่งของ Zero Trust Network Access แนวทาง (ZTNA) องค์กรได้รับการสนับสนุนให้แบ่งกลุ่มเครือข่าย ประเมินท่าทาง อุปกรณ์ที่ร้องขอ และจัดเตรียมการเข้าถึงแอปและทรัพยากรตามบริบท (โดยใช้ DLP และ Remote Browser Isolation ความสามารถ)

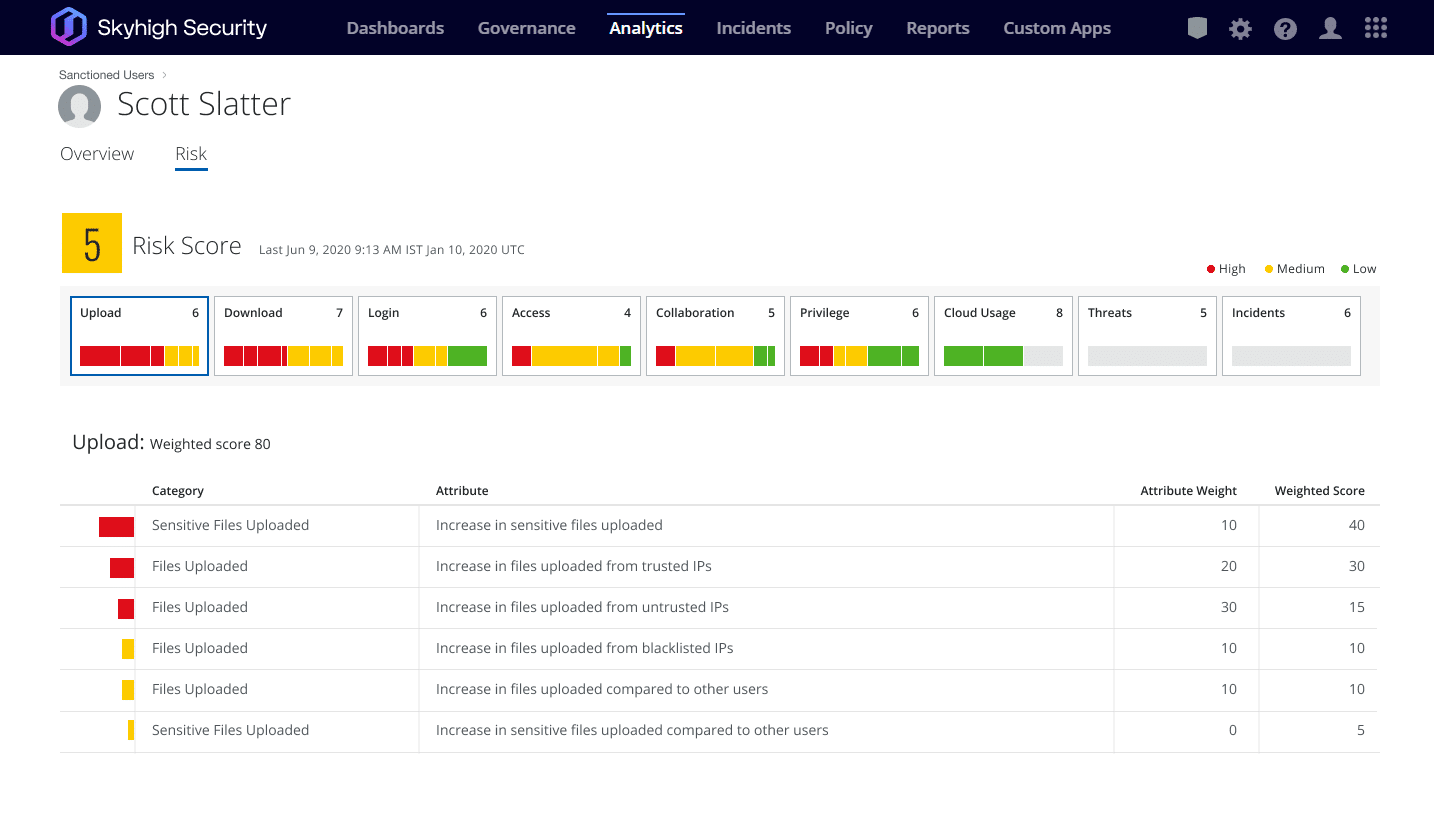

ในกรณีที่โชคร้ายของภัยคุกคามภายในการตรวจจับตามความผิดปกติและความสามารถในการวิเคราะห์พฤติกรรมสามารถช่วยระบุและบรรเทาพฤติกรรมที่ผิดปกติและอาจเป็นอันตรายโดยการสร้างพื้นฐานของ "กิจกรรมปกติ" สําหรับบริบทเฉพาะนั้นเพื่อเน้นความผิดปกติหรือการเบี่ยงเบนใด ๆ เพื่อให้ดําเนินการอย่างรวดเร็ว

แต่แน่นอนว่าการรักษาความปลอดภัยเป็นมากกว่าชุดของการควบคุมทางเทคนิค ผู้ปฏิบัติงานด้านความปลอดภัยต้องตรวจสอบการอนุญาต กระบวนการ และขั้นตอนที่ใช้โดยผู้มีส่วนได้ส่วนเสียและหน่วยงานที่เชื่อถือได้ – ทั้งภายในและบุคคลที่สาม การโจมตีดังกล่าวได้กระตุ้นให้โลกด้านความปลอดภัยคํานึงถึงพื้นฐานเหล่านี้

ใช้ Skyhigh Security?

- ใช้ประโยชน์จากการตรวจสอบการกําหนดค่า เพื่อค้นหาและตรวจสอบบริการที่เปิดเผยการเข้าถึงแบบไม่จํากัด

- ประเมินท่าทางของอุปกรณ์เชื่อมต่อ โดยใช้คุณลักษณะแบบละเอียดที่หลากหลาย

- แบ่งกลุ่มโครงสร้างพื้นฐานของคุณโดย การควบคุมการเข้าถึง แอปและทรัพยากรส่วนตัวแบบไดนามิก

- ปกป้องแอป และทรัพยากรส่วนตัวของคุณจากการถูกเปิดเผยทางอินเทอร์เน็ต

- บล็อกอุปกรณ์ที่ไม่มีการจัดการบังคับใช้การตรวจสอบสิทธิ์แบบหลายปัจจัยและนโยบายการเข้าถึงตามบริบทอื่น ๆ อีกมากมาย เพื่อช่วยหยุดการนําข้อมูลประจําตัวของแอปพลิเคชันระบบคลาวด์ที่ถูกขโมยกลับมาใช้ใหม่ได้สําเร็จ

- ประเมินกิจกรรมของผู้ใช้ นอกเหนือจากการเข้าสู่ระบบครั้งแรกเพื่อรวมการเคลื่อนไหวของผู้ใช้พฤติกรรมการเข้าถึงบริการขององค์กรสถานที่และความผิดปกติอื่น ๆ ที่อาจเกิดขึ้น

ด้วยประสบการณ์ในอุตสาหกรรมความปลอดภัยทางไซเบอร์ที่ยาวนานกว่า 11 ปี Rodman Ramezanian เป็นที่ปรึกษาด้านความปลอดภัยบนคลาวด์ระดับองค์กร ซึ่งรับผิดชอบด้านการให้คําปรึกษาด้านเทคนิค Skyhigh Security. ในบทบาทนี้ Rodman มุ่งเน้นไปที่รัฐบาลกลางออสเตรเลียกลาโหมและองค์กรองค์กรเป็นหลัก

Rodman เชี่ยวชาญในด้าน Adversarial Threat Intelligence, Cyber Crime, Data Protection และ Cloud Security เขาเป็นผู้ประเมิน IRAP ที่ได้รับการรับรองจาก Australian Signals Directorate (ASD) ซึ่งปัจจุบันถือใบรับรอง CISSP, CCSP, CISA, CDPSE, Microsoft Azure และ MITRE ATT&CK CTI

ตรงไปตรงมา Rodman มีความหลงใหลอย่างแรงกล้าในการอธิบายเรื่องที่ซับซ้อนในแง่ง่ายๆ ช่วยให้คนทั่วไปและผู้เชี่ยวชาญด้านความปลอดภัยรายใหม่เข้าใจว่าอะไร ทําไม และอย่างไรของการรักษาความปลอดภัยทางไซเบอร์

ไฮไลท์การโจมตี

- Lapsus$ โจมตีกระทรวงสาธารณสุขของบราซิลเรียกร้องค่าไถ่เพื่อหลีกเลี่ยงการรั่วไหลของข้อมูล 50 TB

- การโจมตีบริษัทสื่อโปรตุเกส Impresa และ Claro โทรคมนาคมในละตินอเมริกา

- ซอร์สโค้ด Vodafone ถูกขโมยจากร้านค้า GitHub Lapsus$ gloats ผ่านโทรเลข

- Nvidia ละเมิด สูญเสียใบรับรองการลงนามรหัสและเฟิร์มแวร์พิเศษเกือบหนึ่ง TB

- วิศวกรฝ่ายสนับสนุนลูกค้าบุคคลที่สามที่ทํางานให้กับ Okta ถูกบุกรุกบัญชี ซึ่งนําไปสู่การขโมยข้อมูลของลูกค้า 366 ราย

- ซอร์สโค้ดและอัลกอริทึมของอุปกรณ์ Samsung เกือบ 200 GB รั่วไหลผ่านไฟล์ทอร์เรนต์ที่แชร์ผ่าน Telegram

- Ubisoft ยักษ์ใหญ่ด้านเกมโจมตี ทําให้บริการหยุดชะงัก

- Bing, Cortana และบริการอื่น ๆ ของ Microsoft ถูกละเมิด โดยมีซอร์สโค้ดบางส่วนที่แชร์โดย Lapsus$ ผ่าน Telegram