คืออะไร Zero Trust Network Access (ZTNA)?

กรณีการใช้งาน ZTNA ทั่วไป

- การรักษาความปลอดภัยการเข้าถึงแอปพลิเคชันส่วนตัวจากระยะไกล

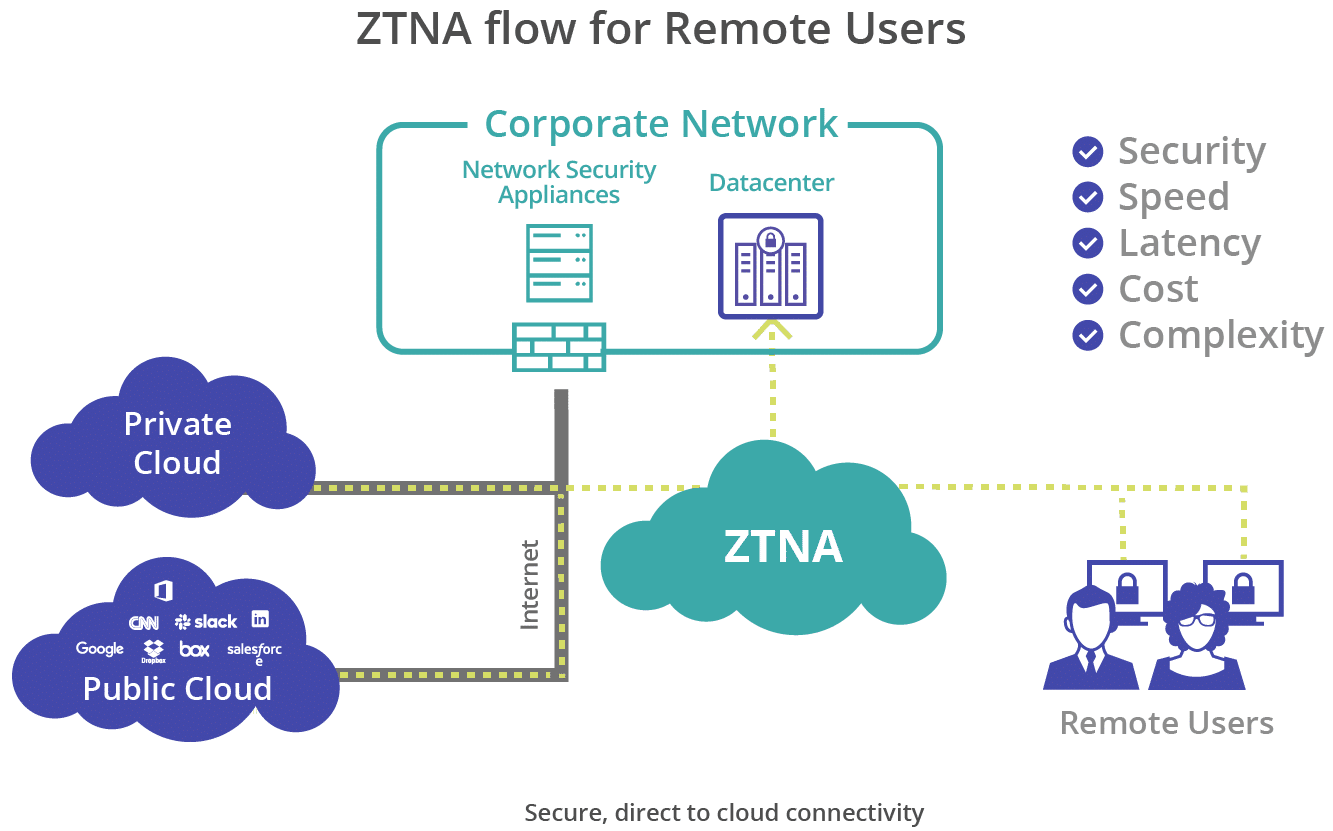

ในขณะที่องค์กรย้ายแอปพลิเคชันที่สําคัญต่อธุรกิจไปยังสภาพแวดล้อมระบบคลาวด์ที่หลากหลายเพื่อการทํางานร่วมกันที่ราบรื่นพวกเขาจึงถูกท้าทายเป็นพิเศษในการตรวจสอบอุปกรณ์เชื่อมต่อแต่ละเครื่องเพื่อรักษาความปลอดภัยในการเข้าถึงแอปพลิเคชันและป้องกันการขโมยข้อมูล ZTNA ช่วยให้สามารถเข้าถึงแอปพลิเคชันส่วนตัวที่ปรับเปลี่ยนได้และคํานึงถึงบริบทจากสถานที่และอุปกรณ์ใดก็ได้ การเข้าถึงแอปพลิเคชันจะถูกปฏิเสธโดยค่าเริ่มต้น เว้นแต่จะได้รับอนุญาตอย่างชัดแจ้ง บริบทสําหรับการเข้าถึงแอปพลิเคชันอาจรวมถึงข้อมูลประจําตัวของผู้ใช้ประเภทอุปกรณ์ตําแหน่งผู้ใช้ท่าทางความปลอดภัยของอุปกรณ์ - การเปลี่ยนการเชื่อมต่อ VPN และ MPLS

สถาปัตยกรรม VPN นั้นช้าและต่อต้านประสิทธิภาพในการปรับใช้ระบบคลาวด์เป็นอันดับแรก การรักษาความปลอดภัยการเข้าถึงของผู้ใช้ระยะไกลทุกคนผ่านซอฟต์แวร์และ VPN ที่ใช้ฮาร์ดแวร์มากสามารถเพิ่มรายจ่ายฝ่ายทุนและต้นทุนแบนด์วิดท์ได้ ZTNA ให้การเข้าถึงทรัพยากรขององค์กรโดยตรงไปยังระบบคลาวด์อย่างรวดเร็วลดความซับซ้อนของเครือข่ายต้นทุนและเวลาแฝงในขณะที่ปรับปรุงประสิทธิภาพอย่างมีนัยสําคัญเพื่ออํานวยความสะดวกในการปรับใช้พนักงานระยะไกล - การจํากัดการเข้าถึงของผู้ใช้

วิธีการรักษาความปลอดภัยแบบกว้างตามขอบเขตของโซลูชันการรักษาความปลอดภัยแบบดั้งเดิมอนุญาตให้ผู้ใช้ทุกคนเข้าถึงเครือข่ายเต็มรูปแบบด้วยคีย์การเข้าสู่ระบบที่ถูกต้องเปิดเผยทรัพยากรขององค์กรที่ละเอียดอ่อนต่อบัญชีที่ถูกบุกรุกและภัยคุกคามภายใน แฮกเกอร์ที่เข้าถึงเครือข่ายพื้นฐานทั้งหมดสามารถเคลื่อนที่ได้อย่างอิสระผ่านระบบภายในที่ตรวจไม่พบ ZTNA ใช้การเข้าถึงที่มีการควบคุมที่มีสิทธิพิเศษน้อยที่สุด โดยจํากัดการเข้าถึงของผู้ใช้ไปยังแอปพลิเคชันเฉพาะอย่างเคร่งครัดบนพื้นฐาน "จําเป็นต้องรู้" คําขอการเชื่อมต่อทั้งหมดจะได้รับการตรวจสอบก่อนที่จะให้สิทธิ์การเข้าถึงทรัพยากรภายใน

ประโยชน์ของ ZTNA

การแบ่งส่วนเครือข่ายแบบไมโคร

ZTNA ช่วยให้องค์กรสามารถสร้างขอบเขตที่กําหนดโดยซอฟต์แวร์และแบ่งเครือข่ายขององค์กรออกเป็นหลายส่วนย่อยป้องกันการเคลื่อนที่ด้านข้างของภัยคุกคามและลดพื้นผิวการโจมตีในกรณีที่มีการละเมิด

ทําให้แอปพลิเคชันมองไม่เห็นบนอินเทอร์เน็ต

ZTNA สร้าง darknet เสมือนและป้องกันการค้นพบแอปพลิเคชันบนอินเทอร์เน็ตสาธารณะรักษาความปลอดภัยองค์กรจากการเปิดเผยข้อมูลทางอินเทอร์เน็ตมัลแวร์และการโจมตี DDoS

การรักษาความปลอดภัยในการเข้าถึงแอปพลิเคชันรุ่นเก่า

ZTNA สามารถขยายสิทธิประโยชน์ไปยังแอปพลิเคชันรุ่นเก่าที่โฮสต์ในศูนย์ข้อมูลส่วนตัวอํานวยความสะดวกในการเชื่อมต่อที่ปลอดภัยและนําเสนอข้อได้เปรียบด้านความปลอดภัยในระดับเดียวกับเว็บแอปพลิเคชัน

ยกระดับประสบการณ์ผู้ใช้

ZTNA ช่วยให้สามารถเข้าถึงแอปพลิเคชันส่วนตัวได้โดยตรงไปยังระบบคลาวด์อย่างปลอดภัย รวดเร็ว ไม่สะดุด มอบประสบการณ์ที่สอดคล้องกันแก่ผู้ใช้ระยะไกลที่เข้าถึงทั้ง SaaS และแอปพลิเคชันส่วนตัว

ความแตกต่างระหว่าง VPN และ ZTNA คืออะไร?

การเข้าถึงระดับเครือข่ายเทียบกับการเข้าถึงระดับแอปพลิเคชัน: VPN อนุญาตให้ผู้ใช้ทุกคนเข้าถึงเครือข่ายส่วนตัวเต็มรูปแบบด้วยรหัสเข้าสู่ระบบที่ถูกต้อง ZTNA จํากัดการเข้าถึงแอปพลิเคชันเฉพาะของผู้ใช้ จํากัดการเปิดเผยข้อมูลและการเคลื่อนไหวด้านข้างของภัยคุกคามในกรณีที่มีการโจมตีทางไซเบอร์

การเข้าถึงระดับเครือข่ายเทียบกับการเข้าถึงระดับแอปพลิเคชัน: VPN อนุญาตให้ผู้ใช้ทุกคนเข้าถึงเครือข่ายส่วนตัวเต็มรูปแบบด้วยรหัสเข้าสู่ระบบที่ถูกต้อง ZTNA จํากัดการเข้าถึงแอปพลิเคชันเฉพาะของผู้ใช้ จํากัดการเปิดเผยข้อมูลและการเคลื่อนไหวด้านข้างของภัยคุกคามในกรณีที่มีการโจมตีทางไซเบอร์

การมองเห็นกิจกรรมของผู้ใช้อย่างลึกซึ้ง: VPN ขาดการควบคุมระดับแอปพลิเคชันและมองไม่เห็นการกระทําของผู้ใช้เมื่อเขาอยู่ในเครือข่ายส่วนตัว ZTNA บันทึกทุกการกระทําของผู้ใช้และให้การมองเห็นที่ลึกซึ้งยิ่งขึ้นและการตรวจสอบพฤติกรรมและความเสี่ยงของผู้ใช้เพื่อบังคับใช้การควบคุมที่เน้นข้อมูลเป็นศูนย์กลางสําหรับการรักษาความปลอดภัยเนื้อหาที่ละเอียดอ่อนภายในแอปพลิเคชัน บันทึกสามารถป้อนไปยังเครื่องมือ SIEM สําหรับการมองเห็นแบบเรียลไทม์และแบบรวมศูนย์เกี่ยวกับกิจกรรมและภัยคุกคามของผู้ใช้ ZTNA สามารถรวมเข้ากับโซลูชันการรักษาความปลอดภัยปลายทางเพิ่มเติมเพื่อให้สามารถเข้าถึงแบบปรับได้ตามการประเมินเสถียรภาพความปลอดภัยของอุปกรณ์อย่างต่อเนื่อง

การประเมินท่าทางปลายทาง: การเชื่อมต่อ VPN ไม่ได้คํานึงถึงความเสี่ยงที่เกิดจากอุปกรณ์ของผู้ใช้ปลายทาง อุปกรณ์ที่ถูกบุกรุกหรือติดมัลแวร์สามารถเชื่อมต่อกับเซิร์ฟเวอร์และเข้าถึงทรัพยากรภายในได้อย่างง่ายดาย ZTNA ทําการประเมินอุปกรณ์ที่เชื่อมต่ออย่างต่อเนื่องโดยการตรวจสอบเสถียรภาพการรักษาความปลอดภัยและเปิดใช้งานการเข้าถึงทรัพยากรที่ปรับเปลี่ยนได้ตามความน่าเชื่อถือของอุปกรณ์ที่จําเป็นในขณะนั้น การเชื่อมต่ออุปกรณ์จะสิ้นสุดลงทันทีเมื่อตรวจพบความเสี่ยง

การประเมินท่าทางปลายทาง: การเชื่อมต่อ VPN ไม่ได้คํานึงถึงความเสี่ยงที่เกิดจากอุปกรณ์ของผู้ใช้ปลายทาง อุปกรณ์ที่ถูกบุกรุกหรือติดมัลแวร์สามารถเชื่อมต่อกับเซิร์ฟเวอร์และเข้าถึงทรัพยากรภายในได้อย่างง่ายดาย ZTNA ทําการประเมินอุปกรณ์ที่เชื่อมต่ออย่างต่อเนื่องโดยการตรวจสอบเสถียรภาพการรักษาความปลอดภัยและเปิดใช้งานการเข้าถึงทรัพยากรที่ปรับเปลี่ยนได้ตามความน่าเชื่อถือของอุปกรณ์ที่จําเป็นในขณะนั้น การเชื่อมต่ออุปกรณ์จะสิ้นสุดลงทันทีเมื่อตรวจพบความเสี่ยง

ประสบการณ์ของผู้ใช้: VPN ไม่ได้ออกแบบมาเพื่อรองรับสถานการณ์แรงงานที่กระจายตัวมากขึ้น การย้อนกลับทุกการเชื่อมต่อของผู้ใช้ผ่านฮับ VPN แบบรวมศูนย์จะสร้างปัญหาแบนด์วิดท์และประสิทธิภาพในขณะที่นําไปสู่ประสบการณ์ผู้ใช้ที่ต่ํากว่ามาตรฐาน ด้วย ZTNA ผู้ใช้สามารถสร้างการเชื่อมต่อโดยตรงไปยังแอป ทําให้สามารถเข้าถึงทรัพยากรขององค์กรได้อย่างรวดเร็วและปลอดภัยซึ่งโฮสต์ในสภาพแวดล้อม IaaS หรือศูนย์ข้อมูลส่วนตัว ในขณะที่อํานวยความสะดวกในการปรับใช้ระบบคลาวด์ที่คล่องตัวและปรับขนาดได้

ประหยัดค่าใช้จ่าย: ZTNA ไม่จําเป็นต้องจัดหาฮาร์ดแวร์ VPN ราคาแพงและจัดการการตั้งค่าโครงสร้างพื้นฐานที่ซับซ้อนที่ศูนย์ข้อมูลแต่ละแห่ง นอกจากนี้ ผู้ใช้ระยะไกลไม่จําเป็นต้องมีไคลเอนต์ VPN เพิ่มเติมที่ใช้ทรัพยากรมากเพื่อสร้างการเชื่อมต่อที่ปลอดภัย

ZTNA ทํางานอย่างไร

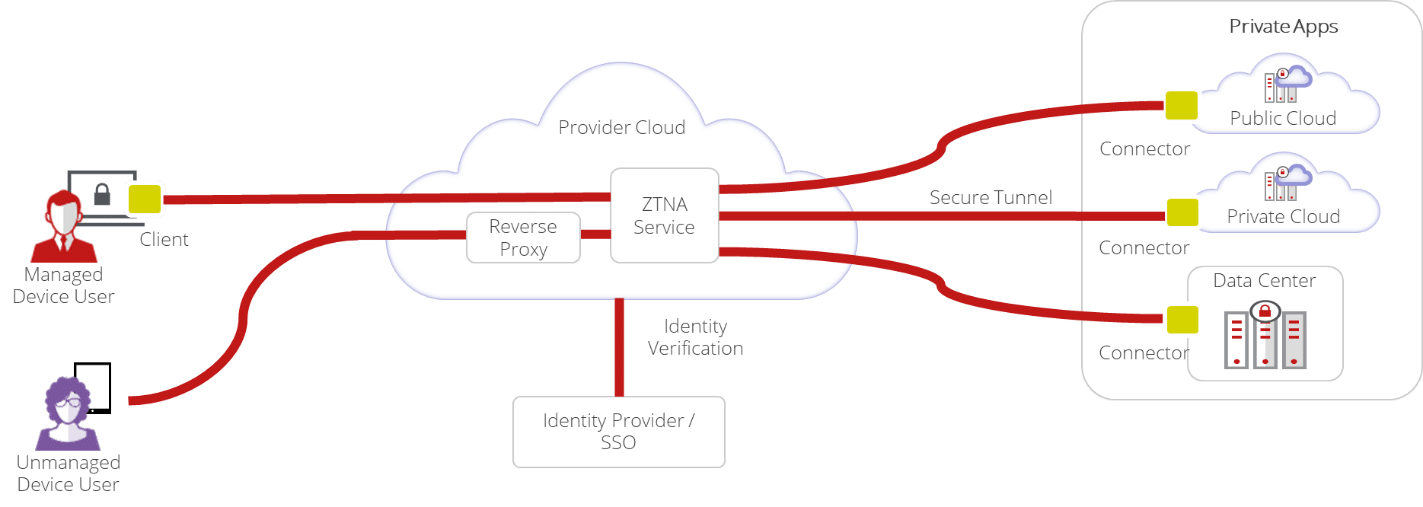

ซอฟต์แวร์ตัวเชื่อมต่อที่ติดตั้งในเครือข่ายลูกค้าเดียวกันกับแอปพลิเคชันส่วนตัวจะสร้างการเชื่อมต่อขาออกไปยังบริการ (หรือนายหน้า) ที่โฮสต์บนคลาวด์ผ่านอุโมงค์ที่ปลอดภัยและเข้ารหัส บริการนี้เป็นจุดออกสําหรับการรับส่งข้อมูลส่วนตัวเข้าสู่เครือข่ายลูกค้าและรับผิดชอบหลักสําหรับ:

- การยืนยันผู้ใช้ที่เชื่อมต่อและยืนยันตัวตนผ่านผู้ให้บริการข้อมูลประจําตัว

- การตรวจสอบเสถียรภาพความปลอดภัยของอุปกรณ์ของผู้ใช้

- การจัดเตรียมการเข้าถึงแอปพลิเคชันเฉพาะผ่านอุโมงค์ที่ปลอดภัย

เนื่องจากการเชื่อมต่อขาออกหรือ "จากภายในสู่ภายนอก" กับบริการ ZTNA องค์กรจึงไม่จําเป็นต้องเปิดพอร์ตไฟร์วอลล์ขาเข้าเพื่อเข้าถึงแอปพลิเคชันป้องกันพอร์ตเหล่านี้จากการสัมผัสโดยตรงบนอินเทอร์เน็ตสาธารณะรักษาความปลอดภัยจาก DDoS มัลแวร์และการโจมตีออนไลน์อื่น ๆ

ZTNA สามารถรองรับทั้งอุปกรณ์ที่มีการจัดการและไม่มีการจัดการ อุปกรณ์ที่มีการจัดการเป็นไปตามแนวทางของลูกค้าที่มีการติดตั้งลูกค้าหรือตัวแทนที่บริษัทเป็นเจ้าของบนอุปกรณ์ ลูกค้ามีหน้าที่รับผิดชอบในการดึงข้อมูลอุปกรณ์และแบ่งปันรายละเอียดกับบริการ ZTNA มีการสร้างการเชื่อมต่อกับแอปพลิเคชันในการตรวจสอบข้อมูลประจําตัวของผู้ใช้และท่าทางความปลอดภัยของอุปกรณ์

อุปกรณ์ที่ไม่มีการจัดการเป็นไปตามแนวทางแบบไม่มีไคลเอ็นต์หรือพร็อกซีย้อนกลับ อุปกรณ์เชื่อมต่อกับบริการ ZTNA ผ่านเซสชันที่เริ่มต้นจากเบราว์เซอร์สําหรับการตรวจสอบสิทธิ์และการเข้าถึงแอปพลิเคชัน แม้ว่าสิ่งนี้จะทําให้เป็นโอกาสที่น่าสนใจสําหรับผู้ใช้ คู่ค้า และพนักงานบุคคลที่สามที่เชื่อมต่อผ่านอุปกรณ์ส่วนตัวหรือ BYO แต่การปรับใช้ ZTNA แบบไร้ไคลเอ็นต์จะจํากัดเฉพาะโปรโตคอลแอปพลิเคชันที่รองรับโดยเว็บเบราว์เซอร์ เช่น RDP, SSH, VNC และ HTTP

ขอแนะนํา Skyhigh Private Access

สกายไฮPrivate Accessเป็นโซลูชันที่รับรู้ข้อมูลตัวแรกของอุตสาหกรรมที่ช่วยให้สามารถเข้าถึงแอปพลิเคชันส่วนตัวแบบ "Zero Trust" แบบละเอียดได้จากทุกที่และอุปกรณ์ และนําเสนอแบบบูรณาการ data loss prevention ความสามารถ (DLP) สําหรับการรักษาความปลอดภัยการทํางานร่วมกันของข้อมูลผ่าน ZTNA