Recursos

Conclusiones del Informe de Verizon sobre investigaciones de filtraciones de datos de 2022

Por Rodman Ramezanian - Global Cloud Threat Lead, Skyhigh Security

26 de agosto de 2022 4 Minuto de lectura

Como ya es tradición anual, Verizon acaba de publicar su último "Informe sobre investigaciones de filtraciones de datos" (DBIR), en el que ofrece datos destacados y perspectivas notables sobre los sectores afectados, el panorama de amenazas en evolución al que todos seguimos enfrentándonos a diario y qué vectores de ataque cosechan los mayores impactos. Considérelo como el boletín de calificaciones anual del sector de la seguridad de la información.

Esta15ª entrega del informe comienza reconociendo lo "extraordinario" que ha sido el año pasado, en particular, en lo que se refiere a las amenazas de la ciberdelincuencia y el ransomware en los complejos ataques a la cadena de suministro.

El trasfondo de la importancia de las nubes se hace algo más fuerte con la publicación de cada año del DBIR, y esta entrega no ha sido diferente.

El factor humano

Al igual que en años anteriores, los seres humanos siguen siendo el principal impulsor de las brechas; el 82% de las brechas para ser exactos, ya sea debido a credenciales comprometidas, suplantación de identidad, uso indebido o a que un administrador de TI configure mal su cuenta en la nube y comparta accidentalmente datos confidenciales con todo el mundo.

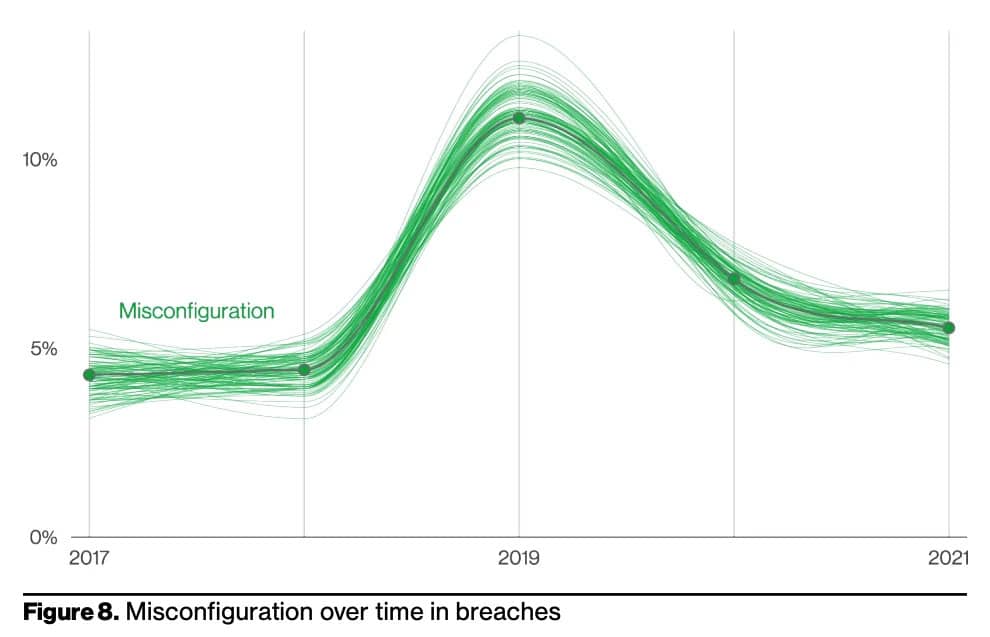

Según Verizon, los errores de configuración siguen siendo una causa predominante de las brechas, responsables del 13% de las mismas durante el año pasado. En particular, la mala configuración del almacenamiento en la nube contribuyó en gran medida a ello. Ahora bien, aunque el gráfico pueda sugerir un ligero descenso en los últimos años, no hay que descartar los errores de apreciación y la tendencia a equivocarse de administradores y usuarios finales.

Por desgracia, ni siquiera la más pura de las intenciones puede evitar los errores de configuración, por lo que las empresas necesitan un método claro de resolución antes de que acaben en la portada de las noticias.

Afortunadamente, capacidades como la gestión de la postura de seguridad en la nube están fuertemente posicionadas para ayudar a remediar y prevenir los errores y descuidos humanos que dan lugar a desconfiguraciones, puntos ciegos y debilidades de la seguridad en la nube.

Riesgos del acceso remoto

El informe de Verizon hace hincapié en las crecientes oportunidades que el acceso remoto ofrece a los atacantes en sus planes para explotar vulnerabilidades y exposiciones.

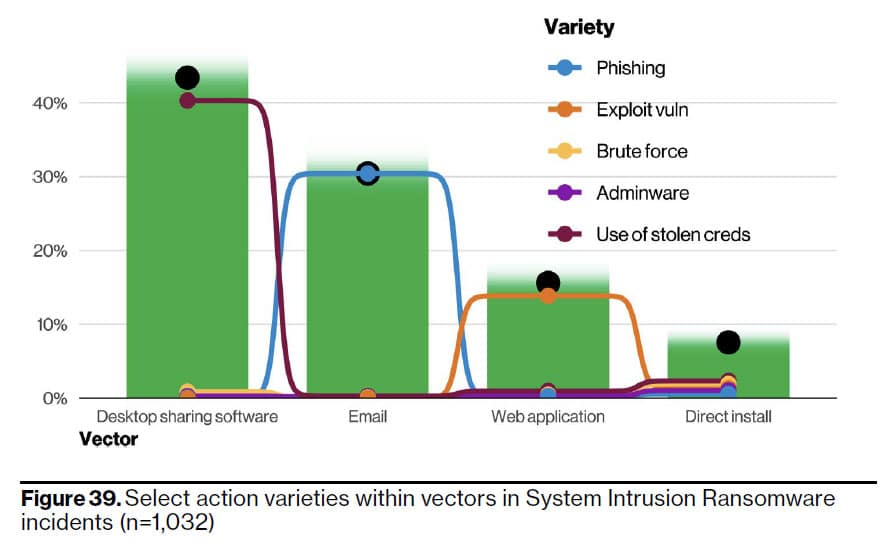

El software de acceso remoto y el ampliamente conocido Protocolo de Escritorio Remoto (RDP) fueron subrayados como los principales vectores de amenaza. La cruda realidad es que si los usuarios pueden acceder directamente a sus dispositivos a través de Internet abierto utilizando únicamente sus credenciales, también pueden hacerlo los actores de la amenaza. De forma alarmante, el software para compartir escritorios remotos contribuyó al 40% de los incidentes de ransomware que se evaluaron.

Como casi cualquiera podrá atestiguar, el acceso remoto a sistemas, aplicaciones y datos nos ha mantenido a todos operativos y productivos durante los últimos 24 meses. En lugar de comprometerse con objetivos poco prácticos de reducir el trabajo remoto, limite los permisos de acceso adoptando una arquitecturaZero Trust Network Access . Al mantener el acceso restringido sólo a las aplicaciones y servicios aprobados de los usuarios autorizados en dispositivos evaluados según su postura, al tiempo que protege de forma importante los datos dentro de esos recursos, puede evitar que un atacante que haya comprometido una identidad (u obtenido credenciales) llegue demasiado lejos en los activos de su organización.

La información privilegiada

Las organizaciones están continuamente preocupadas por el nefasto o nefastos infiltrados que pueden volverse contra ellas en cualquier momento. Es una sensación profundamente desconcertante pensar que alguien con quien trabajas podría estar planeando causar daño desde dentro.

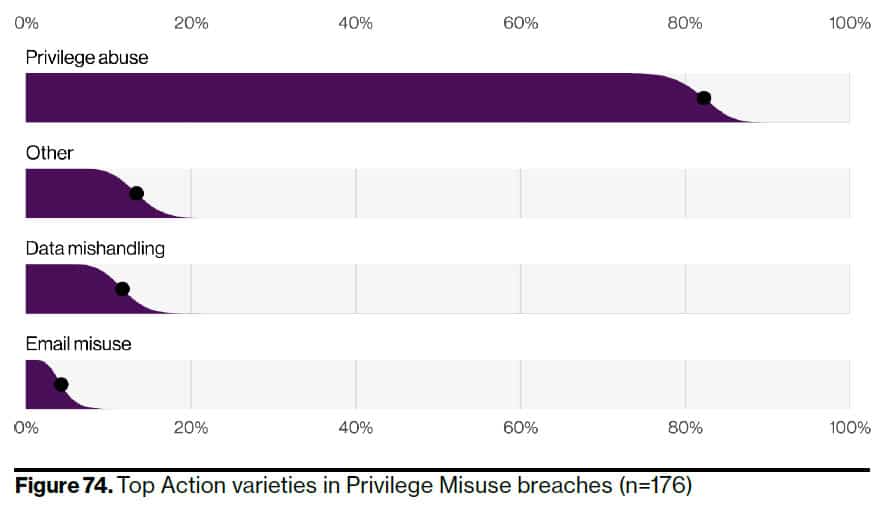

Una organización tiene casi cuatro veces más probabilidades de ser atacada por un actor externo que por un privilegiado interno. Pero tómelo con cautela, ya que no debe descartar la fuerza devastadora de los ataques internos. Vale la pena recordar que no todos los trabajos con información privilegiada son denunciados públicamente o incluso no son detectados.

Especialmente sorprendente es el hecho de que las filtraciones de información privilegiada son las más destructivas desde el punto de vista de la exposición de los registros, ya que se exponen 10 veces más registros comprometidos que en el caso de las filtraciones externas. Como puede imaginarse, cuanto más acceso tenga la persona infiltrada, más daño podrá hacer.

Dado que el uso indebido de privilegios es el principal vector de amenazas, refuerza la importancia de adoptar metodologíasZero Trust Network Access . Denegando el acceso a cualquier recurso por defecto y aplicando controles adaptables y conscientes de la identidad basados en la postura, el contexto y el riesgo, se puede reducir significativamente el impacto del uso indebido de cuentas con privilegios.

Fuente: https://www.verizon.com/business/resources/reports/dbir/2022/master-guide/

Para terminar

He aquí algunas "victorias rápidas" que puede aprovechar:

- Aumentar la visibilidad a través de sus movimientos web y en la nube.

- Si no puede verlo, no puede protegerlo.

- Habilitar la gestión de la postura para mantener una base sólida.

- No caiga víctima de las "frutas al alcance de la mano" que aprovechan los atacantes.

- Proteja sus datos dondequiera que vaya.

- Los datos no tienen jurisdicción, así que sus defensas tampoco.

A medida que el panorama de las amenazas sigue desplazándose más rápidamente hacia el universo de la nube, no debería sorprender que los riesgos de ayer no sean los mismos hoy. Las tácticas, las técnicas, los procedimientos y, por desgracia, incluso los errores honestos de los usuarios se centrarán más en la nube a medida que el mundo siga adoptando el paradigma de la computación en nube.

Sin embargo, como defensores de nuestros activos, redes y organizaciones, hay mucho que se puede hacer para sentar bases más sólidas y minimizar esos riesgos hasta los umbrales más bajos posibles. Hable con nosotros en Skyhigh Security sobre cómo podemos ayudarle en ese camino.

Solicite una demostración hoy mismo

Volver a BlogsContenido relacionado

De los requisitos de la DPDPA a la visibilidad de los datos: la importancia del DSPM

Skyhigh Security 2025: control más preciso, visibilidad más clara y acción más rápida en datos, web y nube.

Blogs de moda

Atributos LLM que todo CISO debería seguir hoy en día

Sarang Warudkar 18 de febrero de 2026

De los requisitos de la DPDPA a la visibilidad de los datos: la importancia del DSPM

Niharika Ray y Sarang Warudkar 12 de febrero de 2026

Skyhigh Security 2025: control más preciso, visibilidad más clara y acción más rápida en datos, web y nube.

Thyaga Vasudevan 21 de enero de 2026

El riesgo oculto de la IA generativa que podría costarle millones a su empresa (y cómo solucionarlo hoy mismo)

Jesse Grindeland 18 de diciembre de 2025

Skyhigh Security : 2026 es el año en que la IA impondrá un nuevo modelo de seguridad empresarial

Thyaga Vasudevan 12 de diciembre de 2025