¿Qué es Zero Trust Network Access (ZTNA)?

Casos de uso habituales de la ZTNA

- Asegurar el acceso remoto a aplicaciones privadas

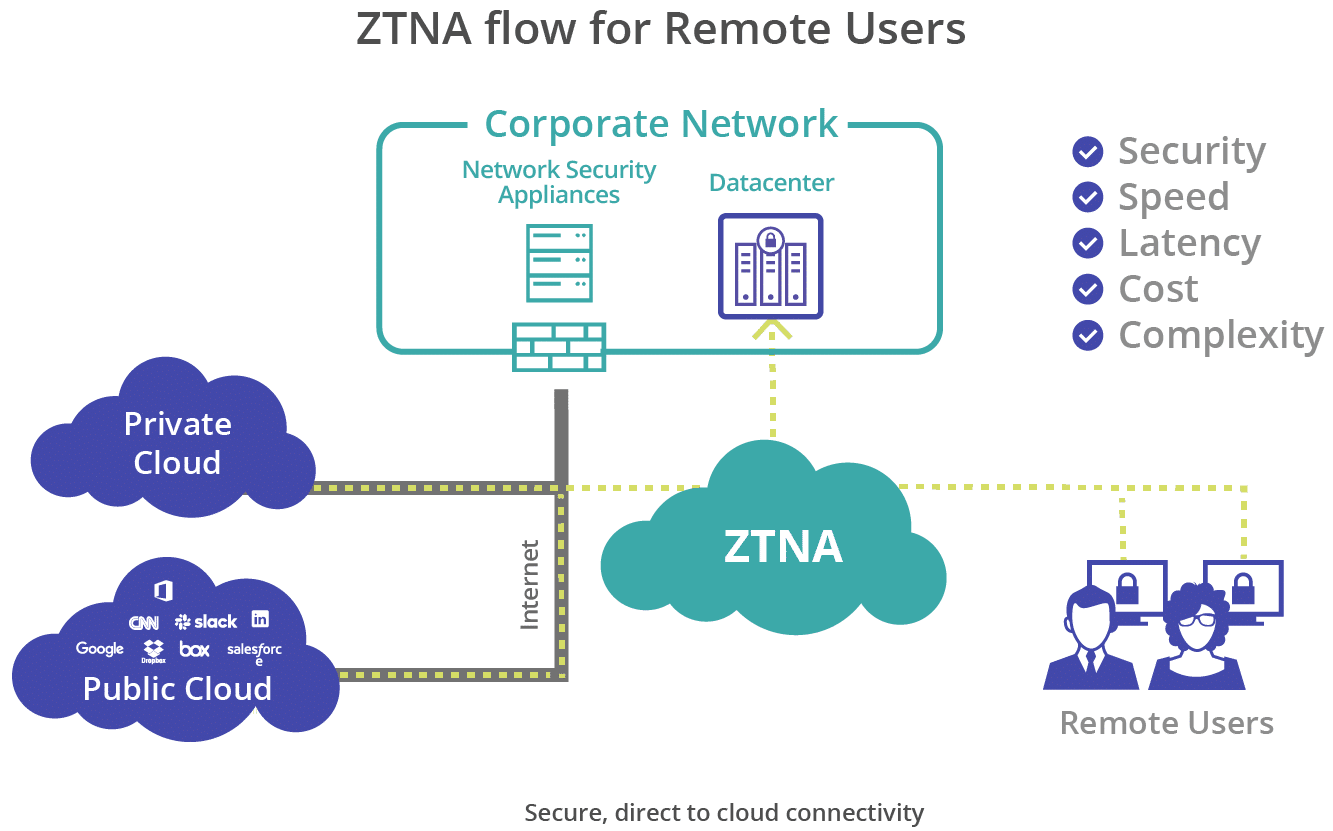

A medida que las organizaciones trasladan sus aplicaciones críticas para el negocio a través de múltiples entornos de nube para una colaboración sin fisuras, se enfrentan al reto específico de supervisar cada dispositivo de conexión para asegurar el acceso a la aplicación y evitar la exfiltración de datos. Las ZTNA permiten un acceso adaptable y consciente del contexto a las aplicaciones privadas desde cualquier ubicación y dispositivo. El acceso a las aplicaciones se deniega por defecto, a menos que se permita explícitamente. El contexto para el acceso a las aplicaciones puede incluir la identidad del usuario, el tipo de dispositivo, la ubicación del usuario, la postura de seguridad del dispositivo, etc. - Sustitución de las conexiones VPN y MPLS

Las arquitecturas VPN son lentas y contraproducentes en los despliegues que dan prioridad a la nube. Asegurar cada acceso de usuario remoto mediante VPNs intensivas en software y hardware puede aumentar el gasto de capital y los costes de ancho de banda. ZTNA proporciona un acceso rápido y directo a los recursos corporativos, reduciendo la complejidad, el coste y la latencia de la red, al tiempo que mejora significativamente el rendimiento para facilitar los despliegues de personal remoto. - Limitar el acceso de los usuarios

El enfoque de seguridad amplio y basado en el perímetro de las soluciones de seguridad tradicionales permite el acceso total a la red a cualquier usuario con claves de acceso válidas, lo que sobreexpone los recursos corporativos sensibles a cuentas comprometidas y amenazas internas. Los piratas informáticos que obtienen acceso a toda la red subyacente pueden moverse libremente por los sistemas internos sin ser detectados. ZTNA implementa el acceso controlado de mínimo privilegio, restringiendo el acceso de los usuarios a aplicaciones específicas estrictamente en función de la "necesidad de saber". Todas las solicitudes de conexión se verifican antes de conceder el acceso a los recursos internos.

Beneficios de la ZTNA

Microsegmentación de las redes

La ZTNA permite a las organizaciones crear perímetros definidos por software y dividir la red corporativa en múltiples microsegmentos, lo que impide el movimiento lateral de las amenazas y reduce la superficie de ataque en caso de infracción.

Hacer invisibles las aplicaciones en Internet

ZTNA crea una darknet virtual e impide el descubrimiento de aplicaciones en la Internet pública, protegiendo a las organizaciones de la exposición de datos en Internet, el malware y los ataques DDoS.

Asegurar el acceso a las aplicaciones heredadas

La ZTNA puede extender sus ventajas a las aplicaciones heredadas alojadas en centros de datos privados, facilitando una conectividad segura y ofreciendo el mismo nivel de ventajas de seguridad que las aplicaciones web.

Elevar la experiencia del usuario

ZTNA permite un acceso seguro, rápido, ininterrumpido y directo a las aplicaciones privadas, proporcionando una experiencia consistente a los usuarios remotos que acceden tanto a aplicaciones SaaS como privadas.

¿Cuál es la diferencia entre VPN y ZTNA?

Acceso a nivel de red frente a acceso a nivel de aplicación: Las VPN permiten el acceso total a la red privada a cualquier usuario con claves de acceso válidas. La ZTNA restringe el acceso de los usuarios a aplicaciones específicas, limitando la exposición de los datos y el movimiento lateral de las amenazas en caso de cualquier ciberataque.

Acceso a nivel de red frente a acceso a nivel de aplicación: Las VPN permiten el acceso total a la red privada a cualquier usuario con claves de acceso válidas. La ZTNA restringe el acceso de los usuarios a aplicaciones específicas, limitando la exposición de los datos y el movimiento lateral de las amenazas en caso de cualquier ciberataque.

Visibilidad profunda de la actividad del usuario: Las VPN carecen de controles a nivel de aplicación y no tienen visibilidad de las acciones del usuario una vez que se encuentra dentro de la red privada. Las ZTNA registran cada acción del usuario y proporcionan una visibilidad y una supervisión más profundas del comportamiento y los riesgos del usuario para aplicar controles informados y centrados en los datos para asegurar el contenido sensible dentro de las aplicaciones. Los registros pueden alimentarse a herramientas SIEM para obtener una visibilidad centralizada y en tiempo real de la actividad de los usuarios y las amenazas. Las ZTNA pueden integrarse además con la solución de seguridad de los puntos finales para permitir un acceso adaptable basado en la evaluación continua de la postura de seguridad del dispositivo.

Evaluación de la postura del punto final: Las conexiones VPN no tienen en cuenta los riesgos que plantean los dispositivos de los usuarios finales. Un dispositivo comprometido o infectado por malware puede conectarse fácilmente al servidor y obtener acceso a los recursos internos. Las ZTNA realizan una evaluación continua de los dispositivos que se conectan validando su postura de seguridad y permiten un acceso adaptativo a los recursos en función de la confianza del dispositivo requerida en cada momento. La conexión del dispositivo se interrumpe inmediatamente cuando se detectan riesgos.

Evaluación de la postura del punto final: Las conexiones VPN no tienen en cuenta los riesgos que plantean los dispositivos de los usuarios finales. Un dispositivo comprometido o infectado por malware puede conectarse fácilmente al servidor y obtener acceso a los recursos internos. Las ZTNA realizan una evaluación continua de los dispositivos que se conectan validando su postura de seguridad y permiten un acceso adaptativo a los recursos en función de la confianza del dispositivo requerida en cada momento. La conexión del dispositivo se interrumpe inmediatamente cuando se detectan riesgos.

Experiencia del usuario: Las VPN no están diseñadas para manejar el escenario de una fuerza de trabajo cada vez más distribuida. Realizar un backhaul de cada conexión de usuario a través de concentradores VPN centralizados crea problemas de ancho de banda y rendimiento, a la vez que conduce a una experiencia de usuario por debajo de lo esperado. Con ZTNA, los usuarios pueden establecer conexiones directas a la aplicación, lo que permite un acceso rápido y seguro a los recursos corporativos alojados en entornos IaaS o en centros de datos privados, al tiempo que facilita despliegues en la nube ágiles y escalables.

Ahorro de costes: ZTNA elimina la necesidad de adquirir el costoso hardware VPN y gestionar la compleja configuración de la infraestructura en cada centro de datos. Además, los usuarios remotos no necesitan un cliente VPN adicional que consuma muchos recursos para establecer una conexión segura.

¿Cómo funciona la ZTNA?

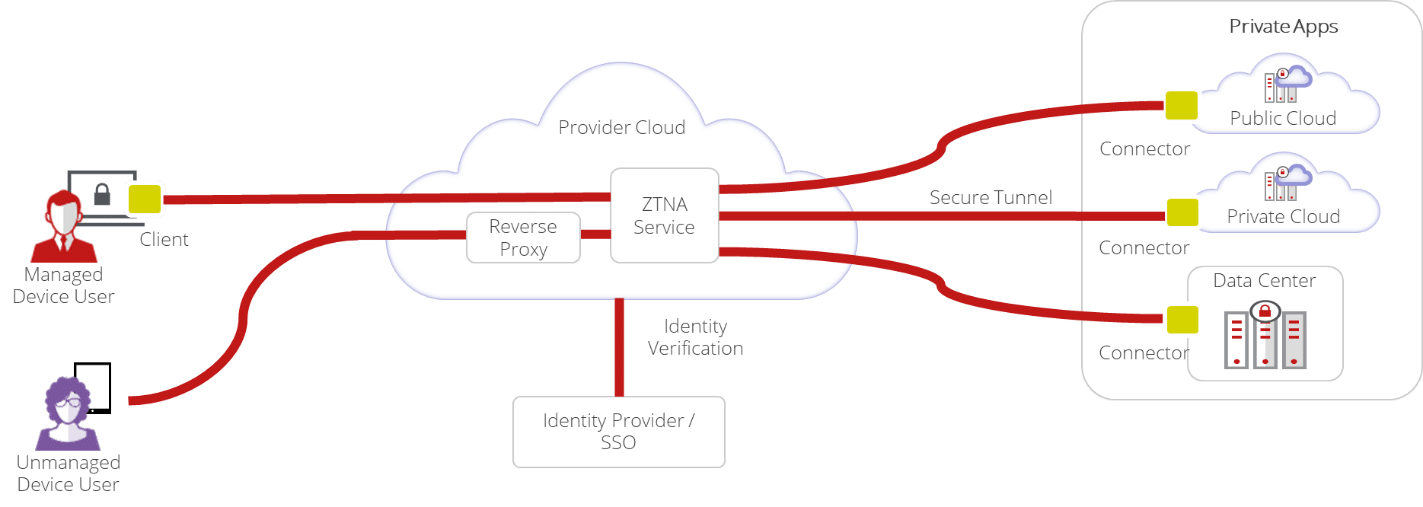

Un software conector instalado en la misma red del cliente que la aplicación privada establece una conexión de salida con el servicio (o intermediario) alojado en la nube a través de un túnel seguro y cifrado. El servicio es el punto de salida del tráfico privado hacia la red del cliente y es el principal responsable de:

- Verificar la conexión de los usuarios y autenticar su identidad a través de un proveedor de identidades.

- Validar la postura de seguridad de los dispositivos de los usuarios.

- Provisión de acceso a aplicaciones específicas a través del túnel seguro.

Gracias a las conexiones salientes, o "de dentro hacia fuera", al servicio ZTNA, las organizaciones no necesitan abrir ningún puerto de cortafuegos entrante para el acceso a las aplicaciones, lo que las protege de la exposición directa en la Internet pública, protegiéndolas de ataques DDoS, malware y otros ataques en línea.

ZTNA puede atender tanto a dispositivos gestionados como no gestionados. Los dispositivos gestionados siguen un enfoque basado en el cliente, en el que un cliente o agente propiedad de la empresa se instala en los dispositivos. El cliente se encarga de obtener la información del dispositivo y de compartir los detalles con el servicio ZTNA. La conexión se establece con las aplicaciones previa validación de la identidad del usuario y de la postura de seguridad del dispositivo.

Los dispositivos no gestionados siguen un enfoque sin cliente o basado en proxy inverso. Los dispositivos se conectan al servicio ZTNA a través de sesiones iniciadas por el navegador para la autenticación y el acceso a las aplicaciones. Aunque esto lo convierte en una perspectiva atractiva para usuarios de terceros, socios y empleados que se conectan a través de dispositivos personales o BYO, las implantaciones de ZTNA sin cliente se limitan a los protocolos de aplicación admitidos por los navegadores web, como RDP, SSH, VNC y HTTP.

Presentación de Skyhigh Private Access

Skyhigh Private Access es la primera solución del sector consciente de los datos que permite un acceso granular de "Confianza Cero" a aplicaciones privadas, desde cualquier lugar y dispositivo, y ofrece capacidades integradas de data loss prevention (DLP) para proteger la colaboración de datos a través de ZTNA.