Recursos

Otro gran nombre cae víctima de la extorsión con credenciales robadas

Por Rodman Ramezanian - Global Cloud Threat Lead, Skyhigh Security

15 de agosto de 2022 3 Minuto de lectura

- Las credenciales robadas a un empleado de Cisco y su acceso a una VPN ponen de relieve los riesgos del uso indebido de la autenticación

Poco después de numerosas infracciones de gran repercusión a manos de bandas de ciberdelincuentes, no cabe duda de que a Cisco no le complace confirmar una infracción de su red corporativa en un reciente ataque de extorsión del grupo de ransomware Yanluowang.

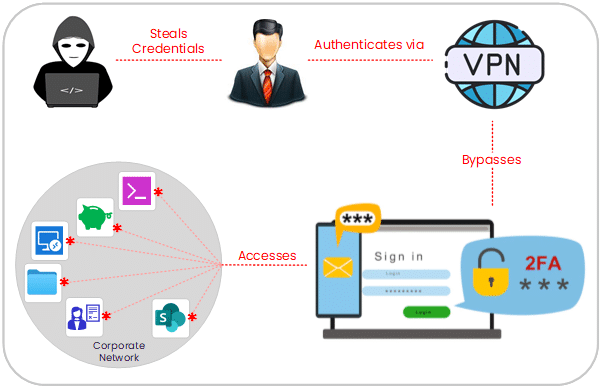

Utilizando una combinación de credenciales corporativas robadas de la cuenta personal de Google del empleado de Cisco, ingeniería social, phishing de voz, movimientos laterales y otras tácticas, los actores de la amenaza accedieron con éxito a los sistemas y recursos corporativos de Cisco.

Según declararon los propios equipos de seguridad de Cisco, la escalada de privilegios del atacante a nivel de administrador les permitió maniobrar dentro de la red e iniciar sesión con éxito en múltiples sistemas. Una vez dentro, el grupo Yanluowang afirma haberse servido de aproximadamente 2,8 GB de datos corporativos de Cisco.

Aquí reside el riesgo crítico de los movimientos laterales facilitados por un acceso VPN sin restricciones. Los atacantes pusieron de relieve otra debilidad fundamental del método tradicional de acceso remoto VPN "de castillo y bóveda".

Imagine la red de una organización como un castillo y el perímetro de la red como un foso. Una vez que se baja el puente levadizo y alguien lo cruza, tiene vía libre dentro del recinto del castillo. Del mismo modo, si un atacante consigue acceder a la red -es decir, si cruza el "foso"- también podrá acceder a los datos y sistemas que se encuentren en su interior.

Como resulta evidente en este ataque, los atacantes pueden penetrar en la red robando las credenciales de los usuarios, explotando un intermediario de acceso conocido, utilizando conjuntos de herramientas de escalada de privilegios o llevando a cabo un ataque de ingeniería social, entre otros métodos. Las protecciones perimetrales tradicionales, como los cortafuegos y otros productos, pueden frustrar algunos de estos ataques, pero si uno consigue pasar, el coste es indudablemente alto.

Desgraciadamente, con las fuerzas de trabajo híbridas que difuminan las líneas entre las aplicaciones personales en la nube y las aplicaciones empresariales, las organizaciones -incluso las grandes empresas como Cisco- se enfrentan a retos únicos y a mayores riesgos relacionados con el acceso remoto y la volatilidad a la que podría conducir su uso indebido. Tradicionalmente, el típico trabajador híbrido daría fe de lo crítico que es su acceso remoto VPN. Pero también puede apostar a que los actores de las amenazas son muy conscientes de lo valioso que es el acceso remoto, como demuestra esta brecha en la infraestructura de Cisco.

Una arquitectura de confianza cero aplica una metodología segura sobre cómo y cuándo se permite a los usuarios acceder a los sistemas y a los datos. A diferencia del modelo de "castillo y bóveda", la seguridad de confianza cero asume que los riesgos de seguridad ya están presentes tanto dentro como fuera de la red. Como tal, nada dentro de la red es de confianza implícita por defecto - de ahí la etiqueta de "confianza cero".

La confianza cero requiere una evaluación y verificación estrictas de cada usuario y dispositivo de la red antes de concederles acceso a datos y aplicaciones. Incluso entonces, proporciona a los administradores un poderoso control sobre lo que está disponible, accesible y sobre cómo el usuario puede interactuar con los recursos.

Como se vio en este ataque a Cisco, cuando los atacantes utilizan el movimiento lateral con eficacia, puede ser muy difícil de detectar para los equipos de seguridad. Precisamente por esta razón, la segmentación de la red es un proceso de seguridad esencial que las organizaciones deben implementar.

La agilidad, sin embargo, introdujo algunos cambios imprevistos en la InfoSec y, para poder escalar, la seguridad en la nube no puede ser responsabilidad exclusiva de un solo equipo. Más bien, la seguridad en la nube debe estar integrada en el proceso y depende de la colaboración entre desarrollo, arquitectos y operaciones. Estos equipos tienen ahora un papel más importante que desempeñar en la seguridad de la nube y, en muchos casos, son los únicos que pueden aplicar cambios para mejorar la seguridad. InfoSec actúa ahora como sherpas en lugar de guardianes para asegurarse de que todos los equipos marchan al mismo ritmo seguro.

Utilizando una metodología de Confianza Cero, los equipos de seguridad pueden esencialmente cercar sus aplicaciones y recursos, permitiéndoles crear microperímetros rápida y eficazmente alrededor de los activos críticos.

Nuestro servicio de seguridad en la nube fue construido especialmente para los clientes que mueven y desarrollan aplicaciones en la nube. Lo llamamos Skyhigh Cloud-Native Application Protection Platform - o simplemente Skyhigh CNAPP, porque todo servicio merece un acrónimo.

A medida que los datos siguen extendiéndose por nuestras infraestructuras en la nube para hacer posible la productividad, las organizaciones deben asegurarse no sólo de habilitar controles de colaboración conscientes del contenido entre las aplicaciones en la nube, sino también de implementar capacidades en la nube Data Loss Prevention para evitar sacrificar la seguridad a manos de una simple sesión VPN comprometida.

La triste realidad de este tipo de ataques es inevitablemente desgarradora. Los seres humanos seguimos siendo los eslabones más débiles de los ataques en los que los actores de las amenazas emplean tácticas de ingeniería social y astutos engaños.

Sin embargo, como protectores de nuestras redes y recursos informáticos, todavía hay mucho que se puede conseguir mediante la consideración y adopción de los principios de seguridad modernos.

Lea el Skyhigh Security Intelligence Digest,

Phishing. Robo de credenciales. Exfiltración. Extorsión. La saga continúa.

Consulte toda la serie Skyhigh Security Intelligence Digest aquí.

Volver a BlogsContenido relacionado

De los requisitos de la DPDPA a la visibilidad de los datos: la importancia del DSPM

Skyhigh Security 2025: control más preciso, visibilidad más clara y acción más rápida en datos, web y nube.

Blogs de moda

Atributos LLM que todo CISO debería seguir hoy en día

Sarang Warudkar 18 de febrero de 2026

De los requisitos de la DPDPA a la visibilidad de los datos: la importancia del DSPM

Niharika Ray y Sarang Warudkar 12 de febrero de 2026

Skyhigh Security 2025: control más preciso, visibilidad más clara y acción más rápida en datos, web y nube.

Thyaga Vasudevan 21 de enero de 2026

El riesgo oculto de la IA generativa que podría costarle millones a su empresa (y cómo solucionarlo hoy mismo)

Jesse Grindeland 18 de diciembre de 2025

Skyhigh Security : 2026 es el año en que la IA impondrá un nuevo modelo de seguridad empresarial

Thyaga Vasudevan 12 de diciembre de 2025