Recursos

INTELLIGENCE DIGEST

¿Aprendizajes de Lapsus$ - los Adolescentes Persistentes Avanzados?

Protección contra una banda de extorsión con una importante lista de víctimas

Por Rodman Ramezanian - Asesor de seguridad de la nube empresarial

9 de junio de 2022 7 Minute Read

El nuevo nombre de moda en los ataques de ransomware es Lapsus$. Si no ha oído hablar de ellos antes, probablemente haya oído hablar de algunas de las empresas a las que han atacado, como Nvidia, Samsung, Okta y Microsoft, por nombrar sólo algunas. Para los no informados, Lapsus$ es un grupo de piratas informáticos que se centra en el robo de datos y la extorsión. El grupo ataca principalmente a corporaciones, y ha acumulado una serie bastante desconcertante de bajas notables a nivel mundial.

A menudo, LAPSUS$ abusaba de las debilidades humanas dentro de las empresas, como su departamento informático o de atención al cliente. En otros casos, compraban tokens de inicio de sesión ya pirateados en mercados de la web oscura. Normalmente, algunos profesionales de la ciberseguridad pueden considerar que se trata de amenazas de bajo nivel. La realidad es que la sofisticación no es la única métrica que hace a un hacker más amenazador; también lo es su audacia.

Desde el empleo de tácticas de ingeniería social y el intercambio de tarjetas SIM, hasta astutos ataques de phishing y la captación abierta de empleados internos, los operadores de Lapsus$ aprovechan los recursos ofrecidos para hacerse un hueco en la red corporativa a través de los populares medios de VPN e Infraestructura de Escritorio Virtual (VDI).

Esto pone de relieve el hecho de que si hay seres humanos que trabajan para usted, es vulnerable a la ingeniería social. Nadie debe ser tratado como incorruptible. La implicación inmediata para los recursos en la nube es que debe reducir los permisos de acceso de las personas al mínimo que realmente necesiten para realizar su trabajo. Dado que la nube suele almacenar recursos muy sensibles, proporcionar a cualquiera que pueda ser objeto de una infracción (¡prácticamente todo el mundo!) permisos excesivos puede provocar una exposición injustificada de las joyas de la corona de la organización.

¿Cómo se produjeron estas infracciones?

Utilizando predominantemente técnicas de ingeniería social y manipulación a gran escala, el grupo Lapsus$ ha acumulado una imponente lista de víctimas en todo el mundo. Curiosamente, los incidentes comparten un enfoque común; todos ellos implicaban el uso de credenciales válidas, abusando en última instancia de los permisos que se habían concedido a esa identidad. Estos ataques son un recordatorio flagrante de que la autenticación (¿quién es usted?) y la autorización (¿qué puede hacer?) son fundamentales para la postura de seguridad. Los principios de mínimo privilegio y confianza cero nunca han sido tan aplicables.

¿Qué se puede hacer?

A pesar de sus mejores esfuerzos para la autenticación y la autorización, todavía puede producirse una brecha a manos de personas internas motivadas.

Esto plantea la pregunta: "¿Cómo determinar si las acciones de una entidad autorizada y de confianza son maliciosas?". Los conjuntos de permisos tienen la desagradable costumbre de arrastrarse y crecer con el tiempo.

Como parte de un enfoque Zero Trust Network Access (ZTNA), se anima a las organizaciones a que segmenten sus redes, evalúen la postura de sus dispositivos solicitantes y proporcionen acceso contextual a las aplicaciones y los recursos (utilizando las capacidades DLP y Remote Browser Isolation ).

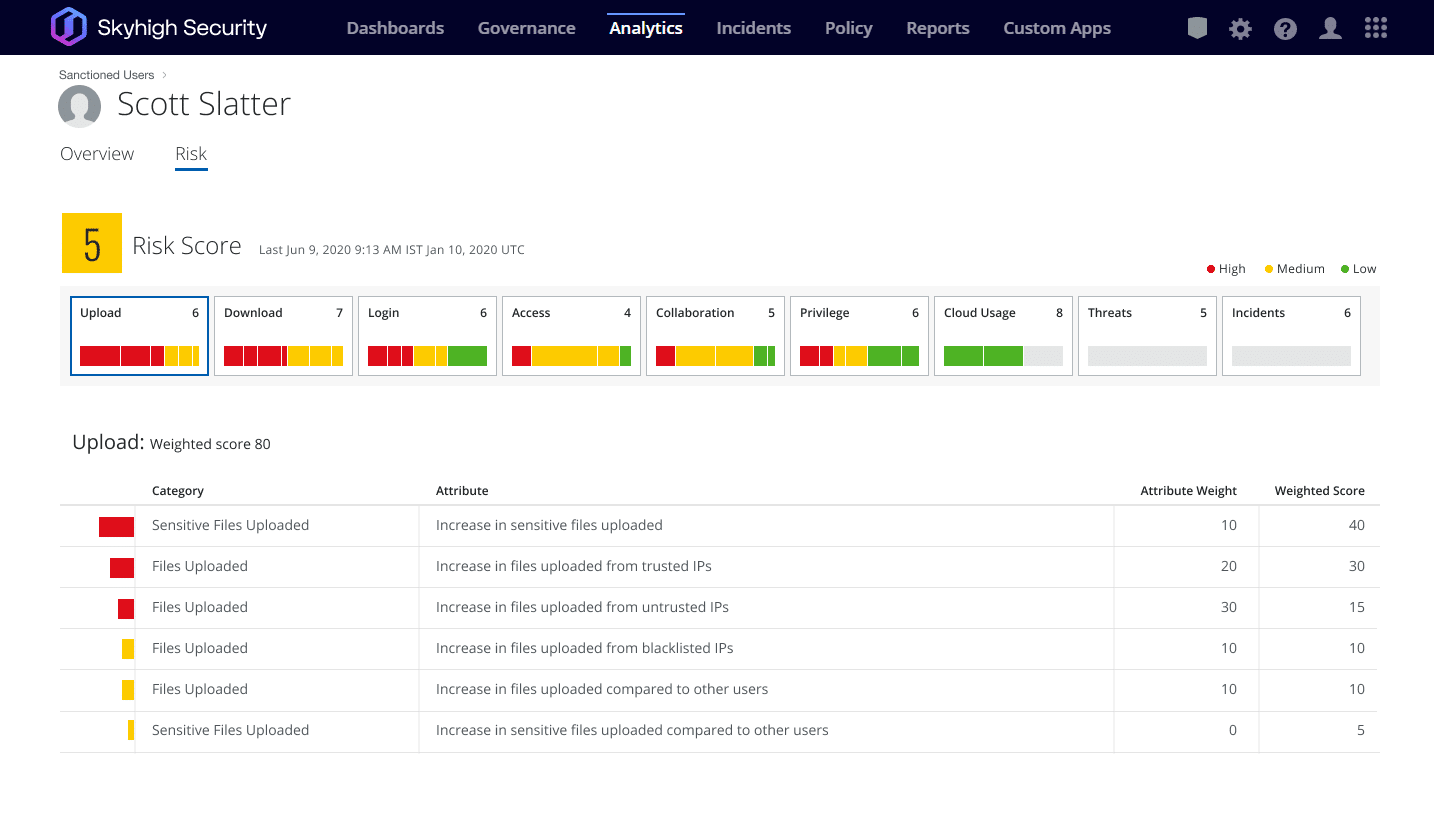

En el malhadado caso de una amenaza interna, las detecciones basadas en anomalías y las capacidades de análisis del comportamiento pueden ayudar a detectar y mitigar comportamientos anómalos y potencialmente peligrosos mediante la creación de una línea de base de "actividad normal" para ese contexto específico, con el fin último de resaltar cualquier anomalía o desviación para que se tomen medidas rápidas.

Pero, por supuesto, la seguridad es algo más que un conjunto de controles técnicos. Los profesionales de la seguridad deben revisar los permisos, procesos y procedimientos utilizados por sus partes interesadas y entidades de confianza, tanto internas como de terceros. Los ataques mencionados han impulsado al mundo de la seguridad a prestar atención a estos fundamentos.

Utilice Skyhigh Security?

- Aproveche las auditorías de configuración para descubrir y supervisar los servicios expuestos a un acceso no restringido

- Evaluar la postura de los dispositivos conectados utilizando una variedad de atributos granulares

- Segmente su infraestructura mediante controlando dinámicamente el acceso a aplicaciones y recursos privados

- Proteja sus aplicaciones privadas y recursos para que no queden expuestos a Internet

- Bloquear dispositivos no gestionados, aplicar la autenticación multifactor y muchas otras políticas de acceso contextuales para ayudar a detener la reutilización exitosa de credenciales robadas de aplicaciones en la nube

- Evaluar las actividades de los usuarios más allá de los inicios de sesión, para incluir los movimientos de los usuarios, sus comportamientos, el acceso a los servicios corporativos, sus ubicaciones y muchas otras posibles anomalías.

Con más de 11 años de amplia experiencia en el sector de la ciberseguridad, Rodman Ramezanian es asesor de seguridad en la nube para empresas, responsable de asesoramiento técnico, habilitación, diseño de soluciones y arquitectura en Skyhigh Security. En este puesto, Rodman se centra principalmente en organizaciones del Gobierno Federal Australiano, Defensa y Empresas.

Rodman está especializado en las áreas de Inteligencia de Amenazas Adversarias, Ciberdelincuencia, Protección de Datos y Seguridad en la Nube. Es evaluador IRAP avalado por la Dirección Australiana de Señales (ASD). Actualmente posee las certificaciones CISSP, CCSP, CISA, CDPSE, Microsoft Azure y MITRE ATT&CK CTI.

Con franqueza, Rodman siente una gran pasión por articular asuntos complejos en términos sencillos, ayudando al ciudadano de a pie y a los nuevos profesionales de la seguridad a entender el qué, el por qué y el cómo de la ciberseguridad.

Lo más destacado del ataque

- Lapsus$ ataca el Ministerio de Sanidad de Brasil, exigiendo un rescate para evitar la fuga de 50 TB de datos.

- Cadena de atentados contra la empresa portuguesa de medios de comunicación Impresa y la empresa de telecomunicaciones latinoamericana Claro.

- Roban el código fuente de Vodafone de sus almacenes GitHub; Lapsus$ se regodea a través de Telegram.

- Nvidia violada, perdiendo casi un TB de certificados exclusivos de firma de código y firmware.

- Un ingeniero de atención al cliente externo que trabajaba para Okta ve comprometida su cuenta, lo que provoca el robo de datos de 366 clientes.

- Se filtran casi 200 GB de código fuente y algoritmos de dispositivos Samsung a través de un archivo torrent compartido en Telegram.

- El gigante del juego Ubisoft sufrió un ataque que provocó interrupciones en los servicios.

- Bing, Cortana y otros servicios de Microsoft vulnerados, con código fuente parcial compartido por Lapsus$ a través de Telegram.